在進行 K8s 的攻擊之前,需要先來探討一下攻打有哪些戰術跟可利用的技術手法。這部分可以參考微軟的 Threat-Matrix-for-Kubernetes。![]()

這個 Threat-Matrix 是模仿 MITRE ATT&CK 的架構去製作的,分為 Tactic (戰術),Technique (技術手法)跟 Procedure (程序)。

微軟的 Threat-Matrix-for-Kubernetes 也就是針對各個 Tactic 階段在 K8s 中有哪些 Technique (技術手法)可以利用,並且在 Procedure(程序)內描敘怎麼實作,並且包含了 Mitigations(緩解措施)。所以算是學習攻擊與防禦一個不錯的途徑。以下就針對這次鐵人賽會講解的攻擊手法用 Threat-Matrix-for-Kubernetes 做個簡介,也讓各位對接下來要學的東西有個概觀的了解。

Initial Access : 在駭客進行攻擊進行第一次存取的方法

Execution : 駭客執行命令的方法

Persistence : 駭客如何維持對目標的控制,但感覺這次鐵人賽我都沒用到這些手法。畢竟我已經假設這個 K8s 存在一個可被控制的 shell 服務。

Privilege Escalation : 當取得控制權但發現只有低權限,想辦法提升到高權限的手法。

Credential Access : 攻擊者在環境中竊取機敏資料手法,這邊只用到最重要的一個。

Discovery : 透過一些手法尋找相關資源做為之後橫向移動的目標。

Lateral Movement : 如何透過手法在K8s的環境中亂竄。

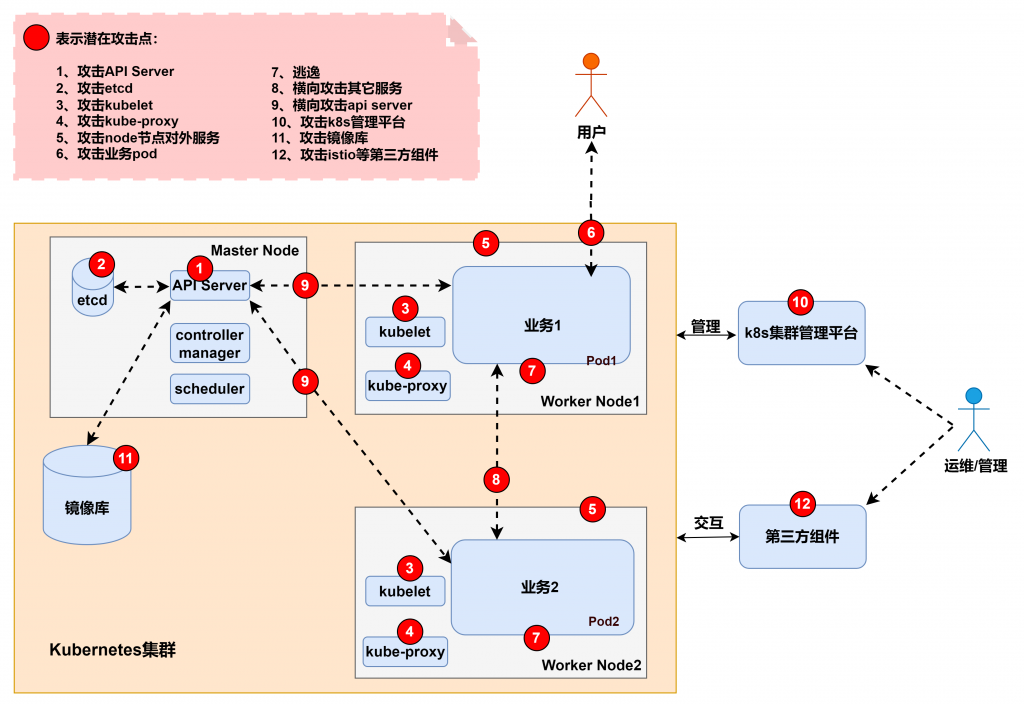

另一個可以參考的資源則是對岸的 从攻击者视角聊聊K8S集群安全 - 上、从攻击者视角聊聊K8S集群安全 - 下,這篇文章則是透過圖片的方式在 K8s 架構上標註出可能被攻擊的點,讓各位更好理解我之後講解這些攻擊手法。![]()

本日回顧 :

次日預告 :