今天來講的是kali中的工具應用,然後我寫不完所以拆成兩篇QQQQQ

Nmap 是一個開源的網絡掃描工具,它可以用於識別目標主機上運行的服務和開放的 port

| 參數 | 描述 | 示例 |

|---|---|---|

-sS |

TCP SYN掃描,快速且隱匿的掃描方式 ,比較不會在目標系統留下掃描痕跡 | nmap -sS target_ip |

-sT |

TCP connect()掃描,建立完整的TCP連接,這種方式會在目標主機的日誌中記錄大批連接請求和錯誤信息 | nmap -sT target_ip |

-sU |

UDP掃描,用於掃描UDP端口 | nmap -sU target_ip |

-sV |

服務版本掃描,試圖識別目標主機上運行的具體服務和版本 | nmap -sV target_ip |

-sP |

識別目標IP地址範圍內的存活主機 | nmap -sP target_ip_range |

-p |

指定要掃描的port範圍,如-p 1-1000 |

nmap -p 80,443 target_ip |

-A |

啟用Aggressive模式,同時執行預設掃描( -sC )、版本檢測、脆弱性掃描和OS檢測 |

nmap -A target_ip |

-O |

檢測目標主機的操作系統 | nmap -O target_ip |

-T |

指定掃描速度:-T0(慢)、-T3(正常)、-T4(快)、-T5(最快) |

nmap -T4 target_ip |

-F |

快速掃描,僅掃描最常見的100個 port | nmap -F target_ip |

--script |

執行Nmap腳本,擴展掃描功能,如漏洞掃描和服務探測 | nmap --script vuln target_ip |

-oN |

將結果保存到普通文本文件 | nmap -oN output.txt target_ip |

-oX |

將結果保存到XML文件 | nmap -oX output.xml target_ip |

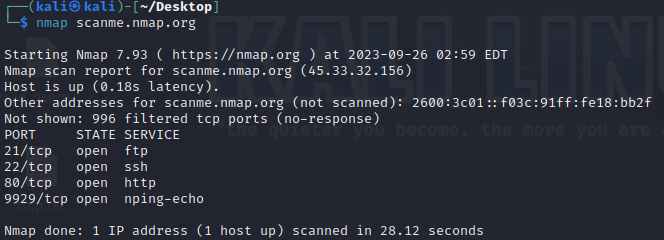

基本掃描

建議用sudo執行

sudo nmap target_ip

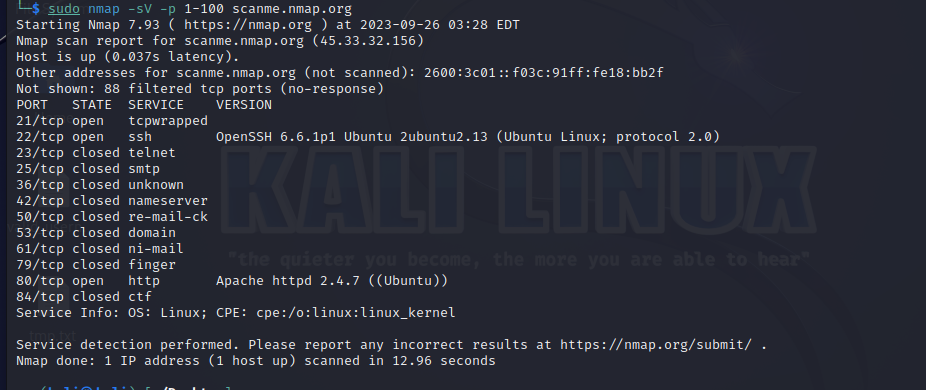

掃描目標ip的 1~100 的 port,並顯示它運行的具體服務和版本

sudo nmap -sV -p 1-100 target_ip

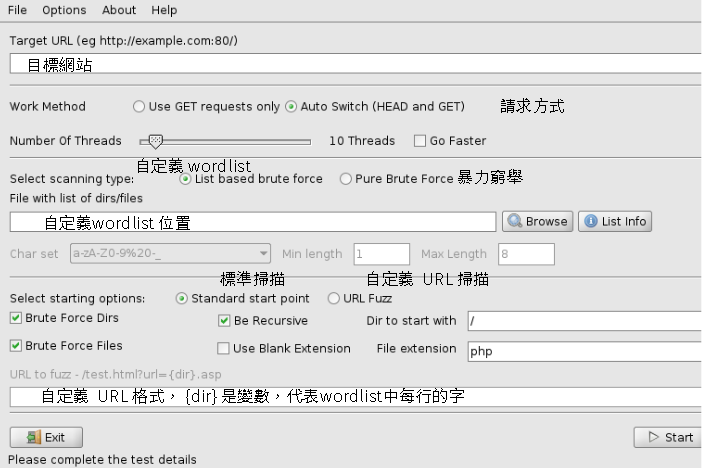

dirbuster是一個用於爆破目錄和文件路徑的工具,用於發現網站上隱藏的內容

搜尋並打開 dirbuster

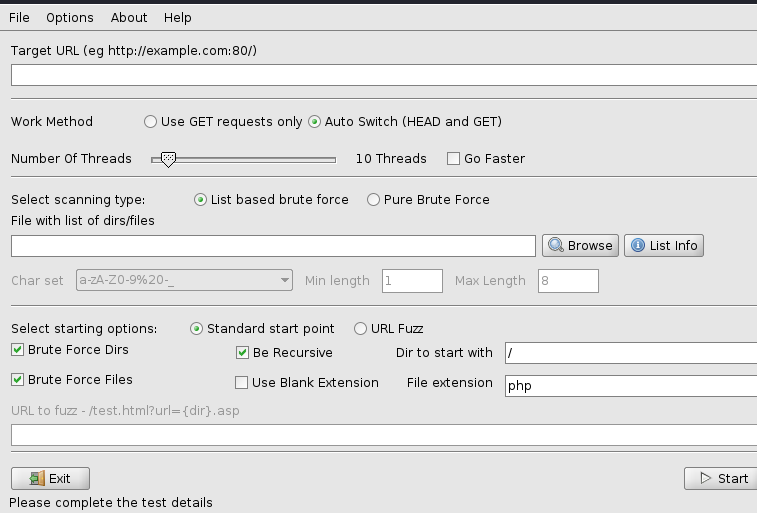

會有這個畫面

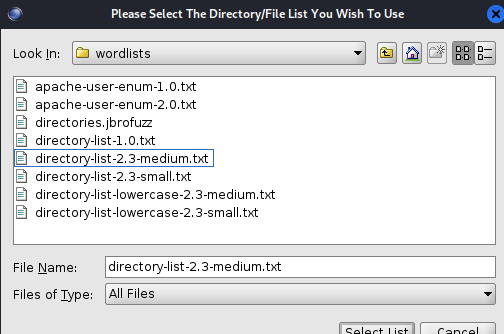

Kali 有內建的 wordlist

可以去 /usr/share/wordlists/dirbuster/ 或是/usr/share/dirbuster/wordlists/ 找

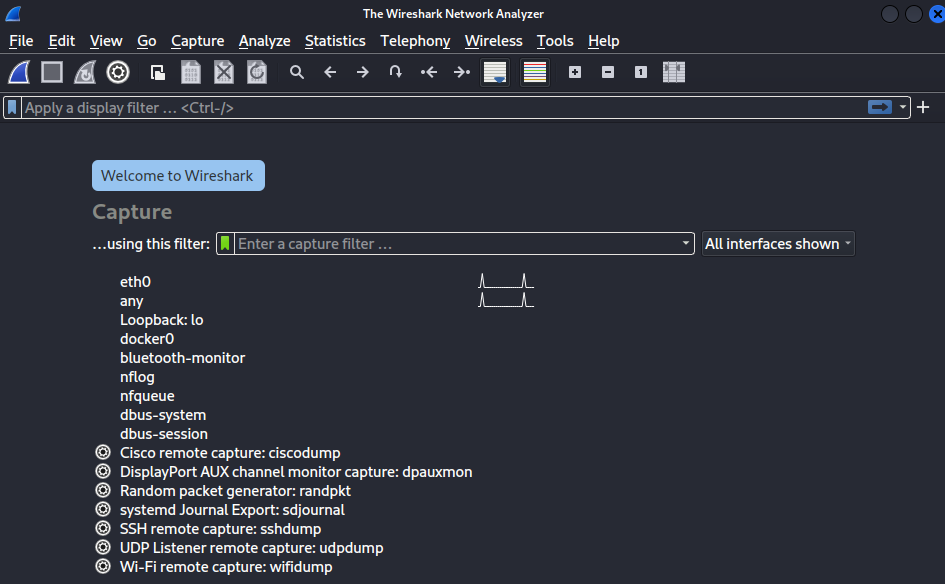

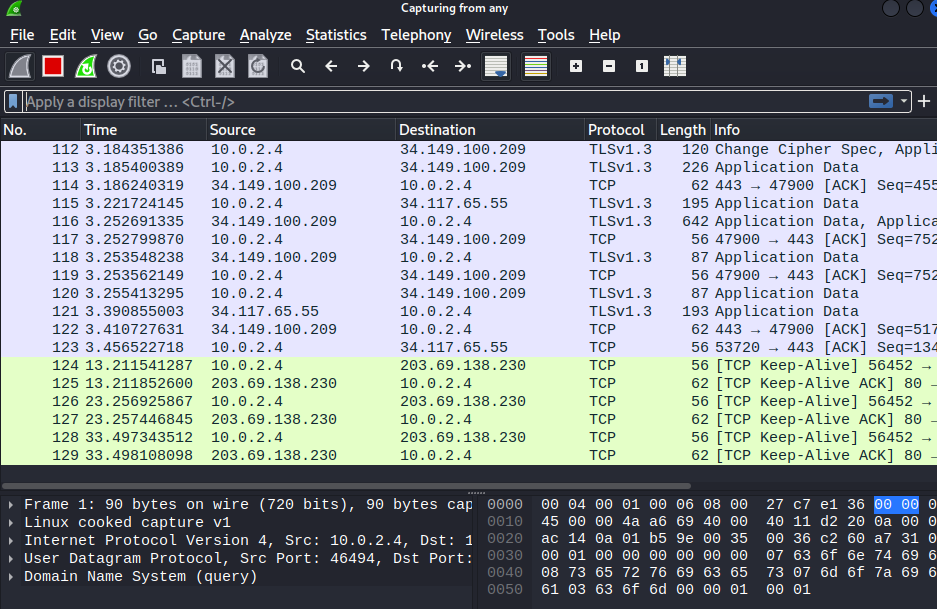

Wireshark是一個流量分析工具,用於捕獲和分析網絡數據包,有助於理解網絡通信

選擇要抓包的網路

開始抓包,左上角的紅色方塊可以停止抓包

https://hackmd.io/@Not/nmapparameter