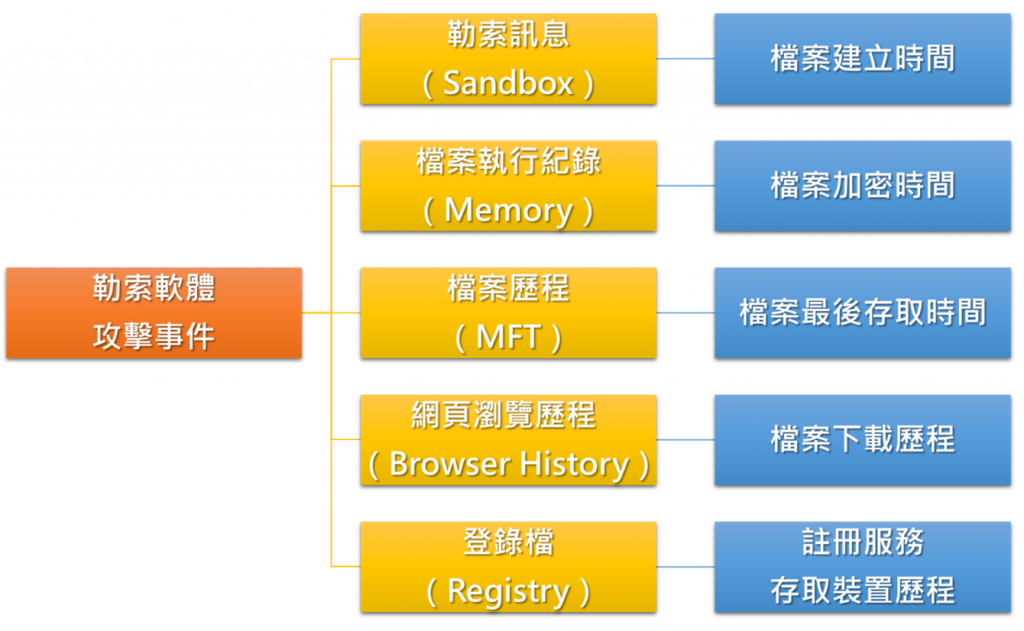

在進行勒索軟體的事件分析時,大部份的情境都是已感染的端點電腦或連線裝置的內容,均已被病毒加密;在分析事件時,會以加密發生的時間點作為初步調查的第一線索。

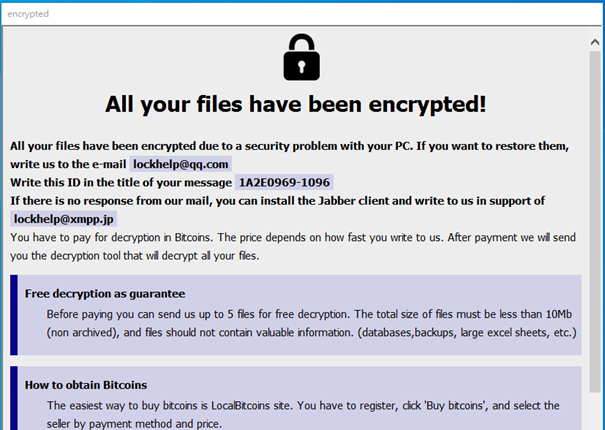

但一般情況下,在第一時間無法找出勒索軟體時,會透過攻擊者留下來的訊息,如隱藏在根目錄底下或存在於桌面的贖金檔案(Ransomware Note),觀察它的檔案建立的時間,通常最早建立的時間點往往與攻擊的發生時間相近,因此它能提供重要的訊息以追蹤找出攻擊的根源。

在分析勒索病毒時,特別注意的是所有連接裝置內的檔案都會被加密。

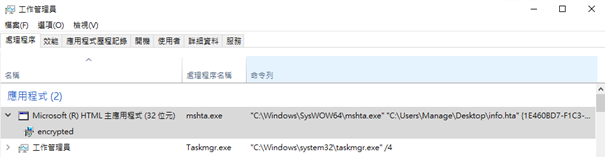

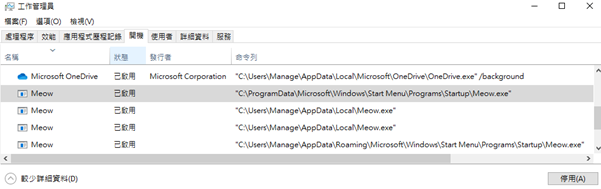

依本情境為例,在進行分析之前,首要之務是停用相關的服務或程序,以避免檔案感染;如果在載入程式時未停用相關的服務或程序,系統工具也可能被加密;所以,首要任務是找到加密程序,而這通常可以透過工作管理員中的命令列來完成或是觀察啟動資料夾中是否存在可疑程式,並將其停止服務或隔離檔案。

追蹤勒索病毒有三大重點:被加密檔案特徵、事發期間、檔案根源。

為了高效找到第一個被加密的檔案,執行完WinIRAnalyzer後,可以透過檔案歷程(Master File Table)進行分析,因為它包含檔案系統中的所有目錄檔案詳細資訊,確認被加密檔案的副檔名特徵後,透過第一筆被加密的檔案作為以回溯更早的事發原因。