在開說 google cloud security 時,先來說一下整個資安以服務的角度來看,可以分那些層級。

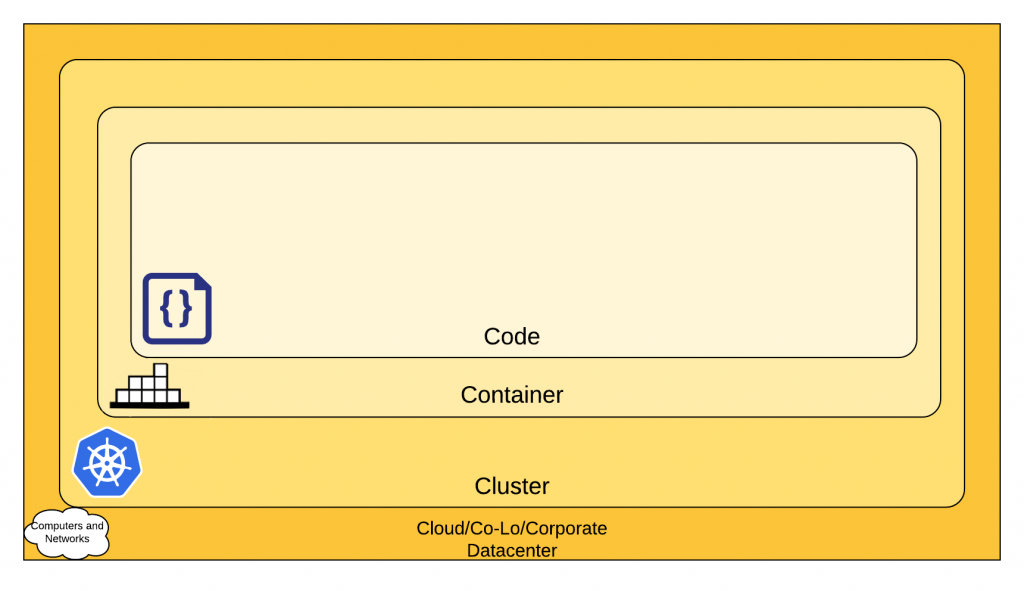

首先我們看到以下的圖,可以知道可以分層以下幾個層級 :

Code : 就是 code base 需要注意的資安問題。

Container : 大部份的情況,就是我們用 docker 建立的 container 相關安全,這應該是算 docker 那一層的資安問題。

Cluster : 就是 k8s 那一層的資安問題。

Cloud : 就是 gcp、azure、aws 那一層的問題。

圖片來源: The 4C's of Cloud Native security

然後這一篇文章我想要來 review 一下 gcp cloud 這一層有那些資安相關的東西。

https://cloud.google.com/blog/topics/developers-practitioners/google-cloud-security-overview

主要資料來源都是上面這一篇文章,我自已覺得它寫的非常好,可以讓人知道整個 gcp 資安體系的範圍有那一些。

它總共分為以下幾類 :

Network Security

Application Security

Software Supply Chain Security

Data Security

Identity and access management

Endpoint Security

Security monitoring and operations

這裡主要是關於 cloud network 相關的安全,它的目的在於 :

在 public 情況下 service 間的溝通是安全而且有加密的。

並且也提供基本的 network 攻擊防禦。

然後相關的 gcp cloud 的部份如下 :

Cloud VPC ( Virtual Private Cloud ) : 大部份有維運過 gcp 的應該對他不陌生,我們大部份的服務都是躲在 vpc 裡面,不需要出去的就不要讓他出去。

VPC Flow logs : 它這個讓我們以 ip 為單位監控流程,進行即時的資安分析( 預設是關起來的,需要去 vpc 打開 )。

Shared VPC : 它主要是可以建立一個 vpc 然後 shared 給組織下的其它 project 使用,主要是為了統一管理用。

Firewall Rules : 就防火牆。

VPC Service Controls : 以組織為層級,可以限制那些網段可以 access 那些服務。

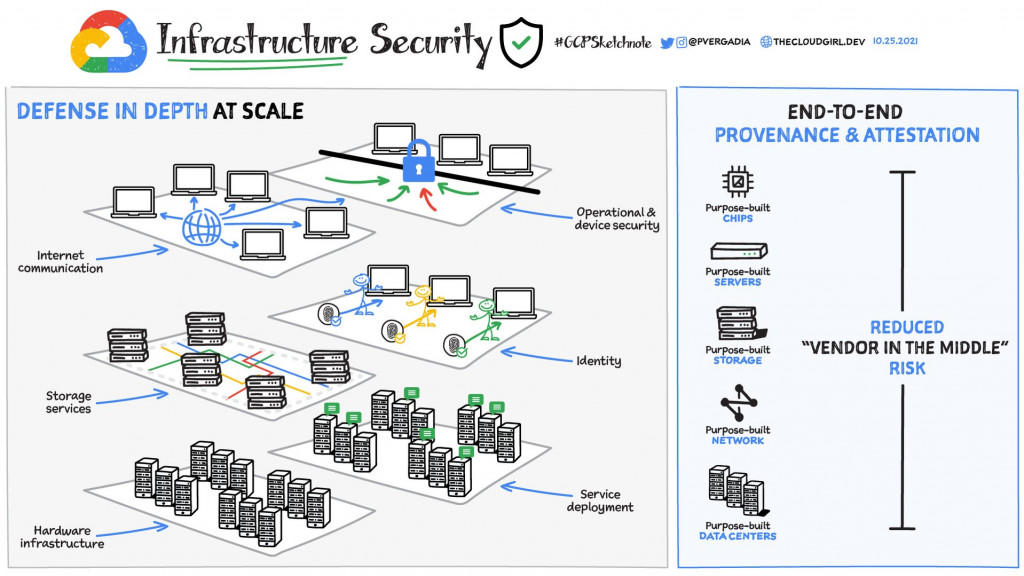

Cloud IDS ( Cloud Intrusion Detection System ) : 它主要提供偵測網路威脅、監控流量,以下為 google 提供的 ids 說明圖。

Cloud Load Balancing : 它可以防止 l3 與 l4 ddos 攻擊。

Cloud Armor : 它可以用 geography 與 host 來 filter l7 的東西。

reCAPTCHA Enterprise : 就是用來防止機器人來打我們。

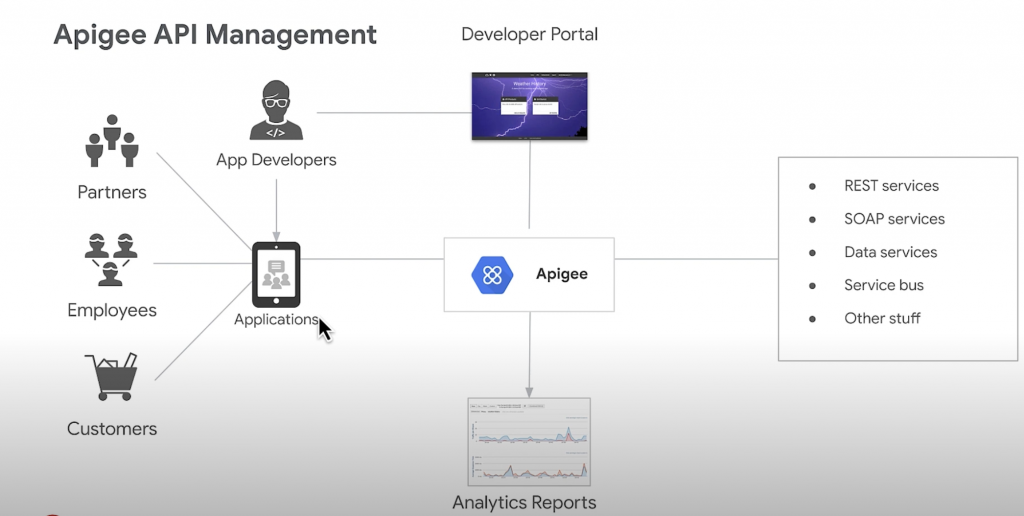

Apigee API Gateway : 它事實上有點像是 api proxy 的概念,然後比較特別的是它可以針對 api 進行授權、分析與透過機器學習方式來判斷 ddos,如下圖

圖片來源: Google Cloud APAC

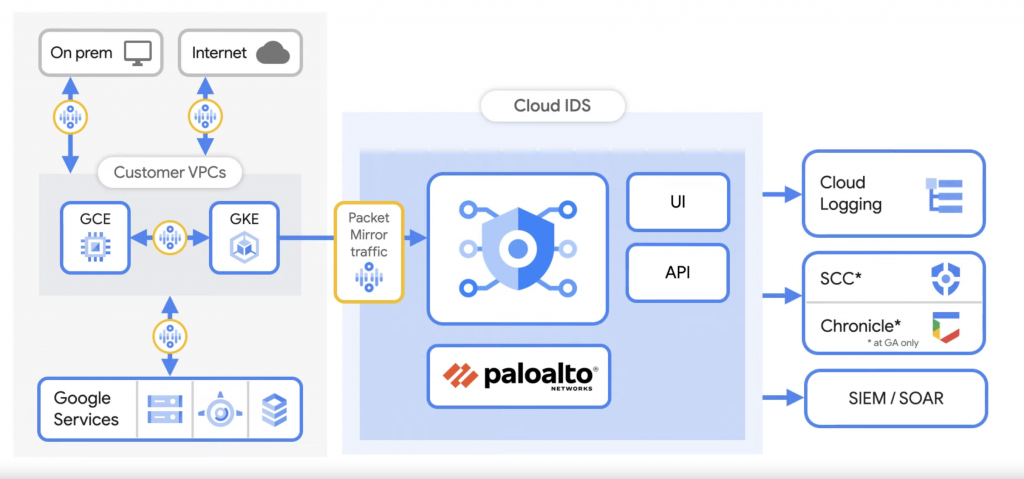

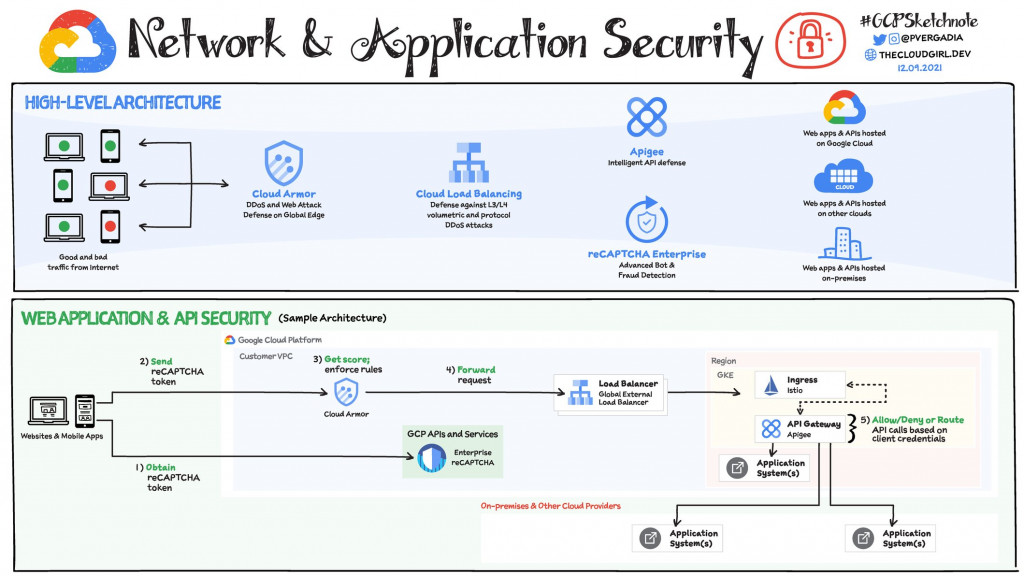

然後下面這張圖也是從 google 來的,它就是將 network 與 application 的安全相關服務整理成一下。

只是我這裡看到下圖後我有在想 apigee 可以換掉 cloud armor 嗎 ? 因為他們都有提供 l7 那一層的資安防禦 ? 雖然 apigee 可能不是專門在處理資安的,但看起來有些 overlap 到。

圖片來源: google-cloud-security-overview