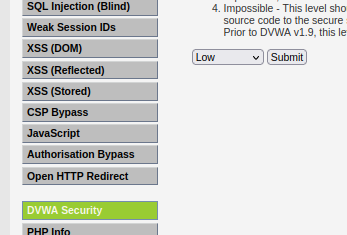

今天是有關 Stored XSS 的 DVWA 實戰

我們一樣從 LOW 開始實戰

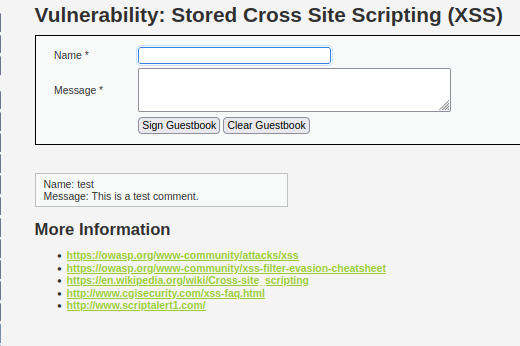

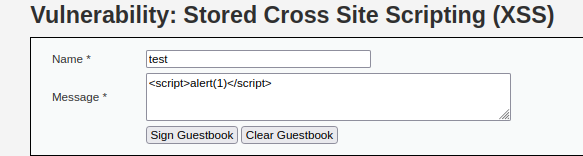

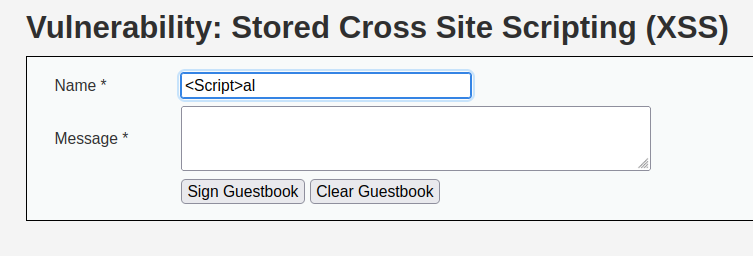

到 XSS Stored 時我們可以看到這個頁面

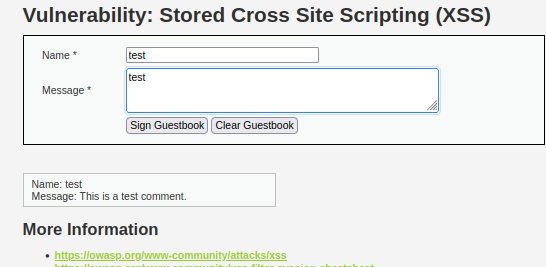

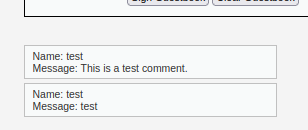

先輸入點東西看看

多出了一格訊息

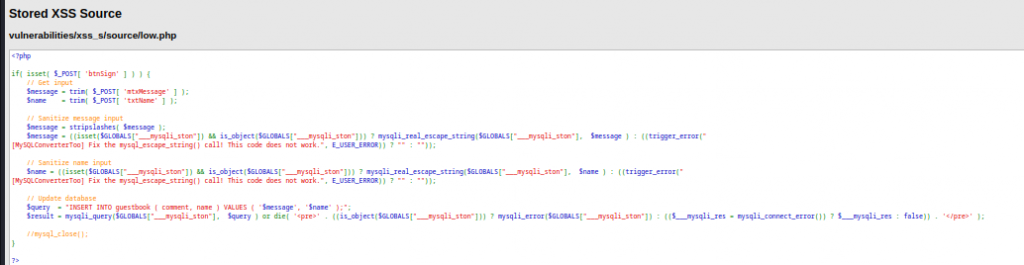

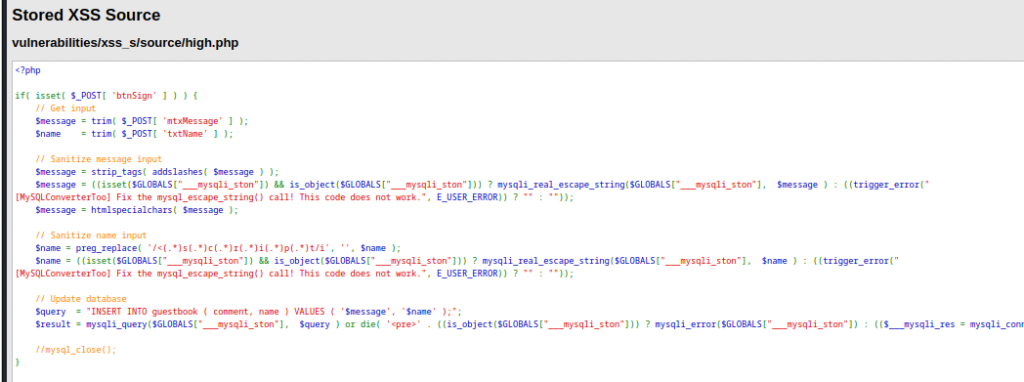

看看 source code

一樣沒有對輸入進行任何過濾, 所以我們直接

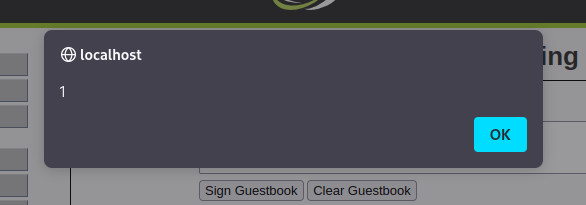

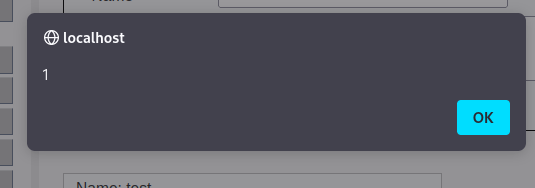

XSS 成功!!!

由於這是儲存型的 XSS 所以我們的 payload 會一直存在資料庫當中,就算切換頁面回來也還會彈出 alert 視窗

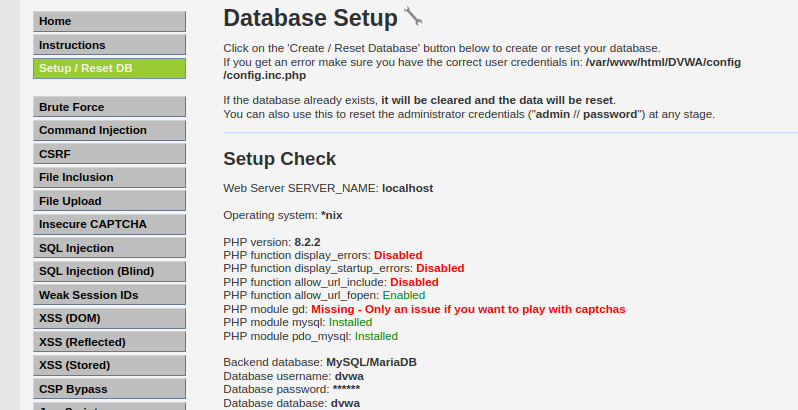

所以在挑戰其他 Level 的時候要先去清空資料庫

到這個頁面

找到這顆按鈕

按一下就可以繼續挑戰下個 Level了

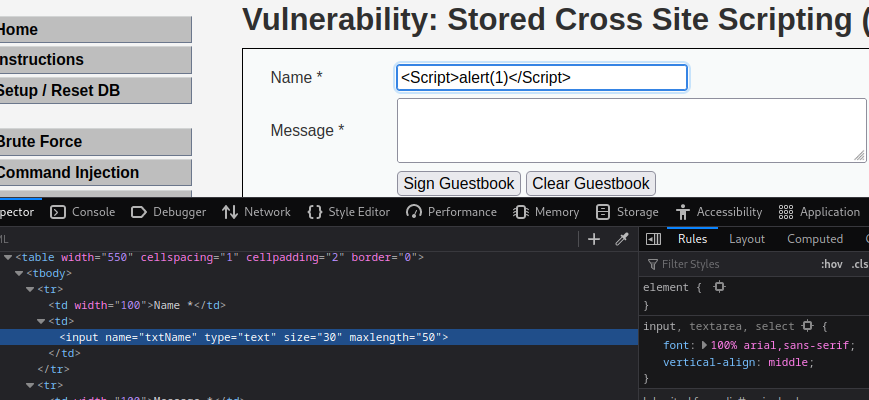

看 source code

他在這裡對name用了str_replace()

那我們試試看用跟昨天一樣的方法繞過去

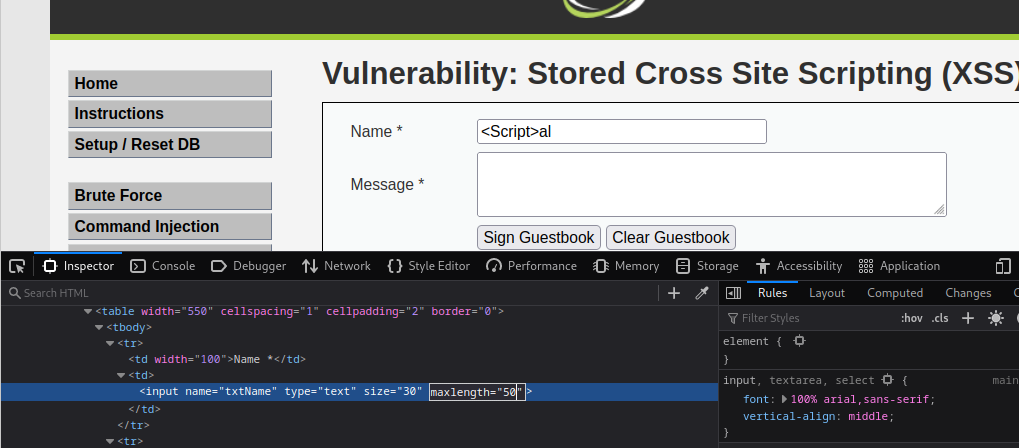

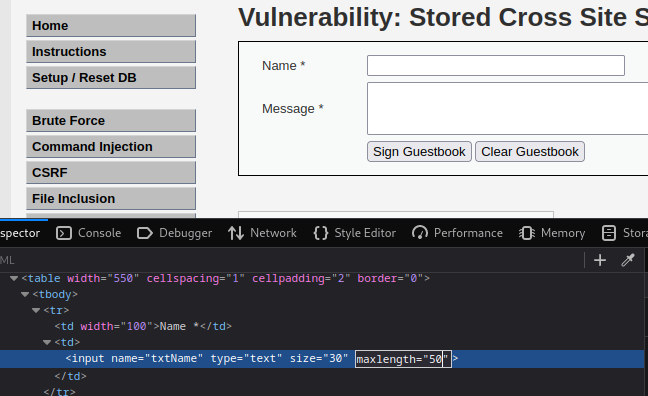

他這裡的 name 限制了我們的輸入長度 !?

那我們去改他輸入框的限制好了

打開 F12

修改完以後按 Enter 鍵,就可以發現我們輸入框的限制被我們暫時改掉了

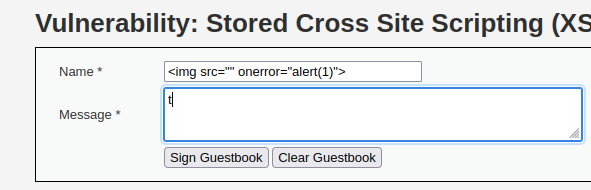

輸入 payload

XSS 成功!!!

一樣來看 source code

他這裡跟昨天一樣把 <script> 這幾個字全部都擋住了,但還是沒有擋掉其他標籤

我們一樣打開 F12 更改輸入框的限制

透過 <img> 標籤觸發 javascript

XSS 成功!!!