昨天分享了,CloudTrail 可以導入至 S3

今天我們分享第二種方法 = > CloudTrail 導入至 CloudWatch Log

也是最常聽到的大家會使用的方法 ! ![]()

小科普:CloudWatch 能對帳號行為、資源狀態,做多元的監控、警示等等..

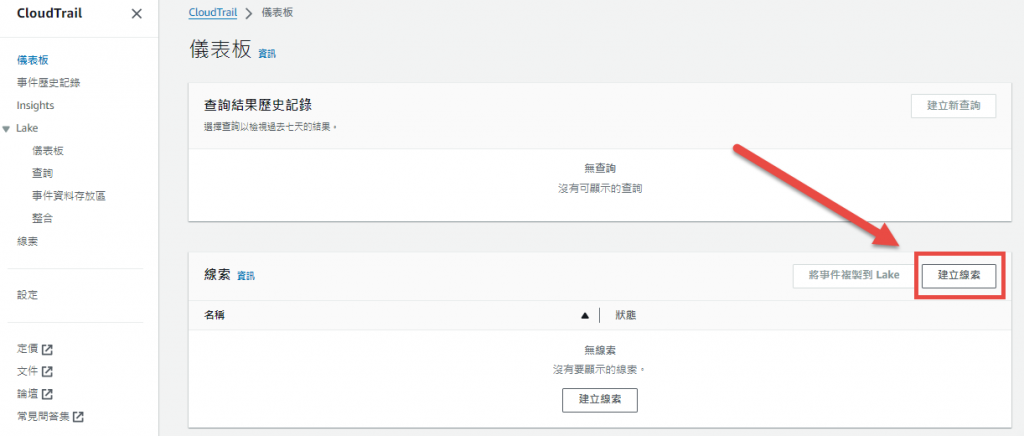

﹫第一階段:先帶大家將 ClouTrail 資料導入 CloudWatch Log

﹫第二階段:再來調整 CloudWatch Logs 保留時間

那我們就,開始吧 ~

順便小小宣導一下:

任何資源的名稱建議不要亂填,需要填寫每個使用者都一看就懂的名稱,

不然資源多起來,會很難分辨 QAQ

以這邊為例,名稱就能填寫 cloudwatch-event

儲存位置可以直接新建S3 Bucket ,有能點選已經創建好的 S3 Bucket

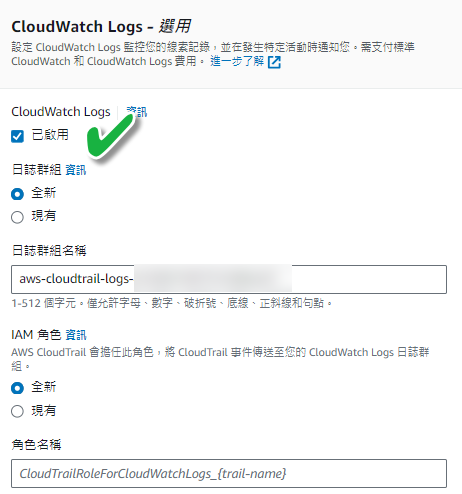

在 CloudWatch 的欄位勾選「已啟用」

一樣的,日誌群組和IAM角色,都可以選擇「新建的」或「原有的」

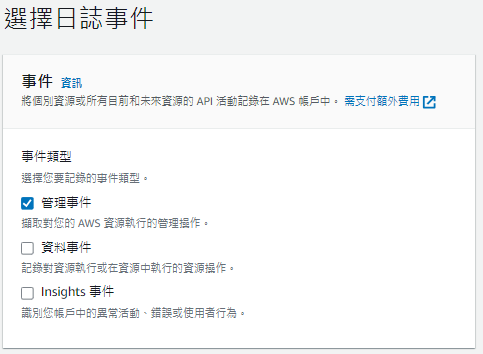

選擇日誌事件

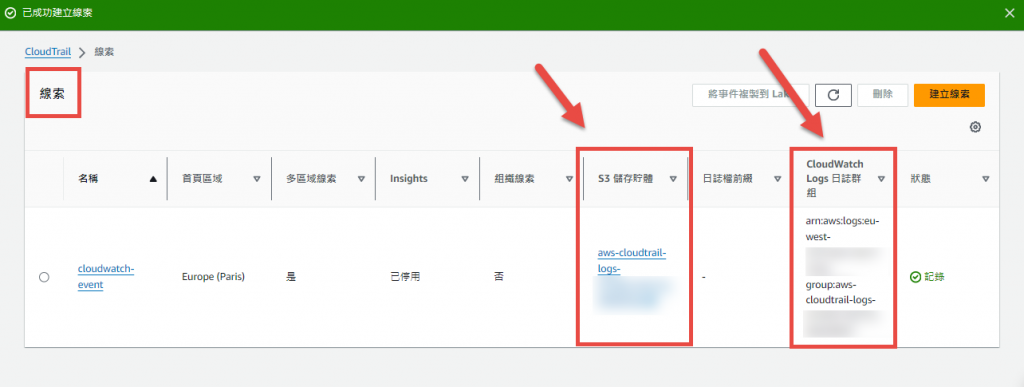

回到 「 CloudTrail 儀錶板 」> 「線索」,會看見剛剛新建的資訊

前往 S3 Bucekt / CloudWatch Log 確認顯示新建的資訊

當我們將 Cloudtrail 導入至 CloudWatch 後,

通常期限是永久保存的,不過永久保存會產生非常多額外的費用

所以設定好後,一定要記得設定阿~ 不然就只能手動刪除了 ~ ![]()

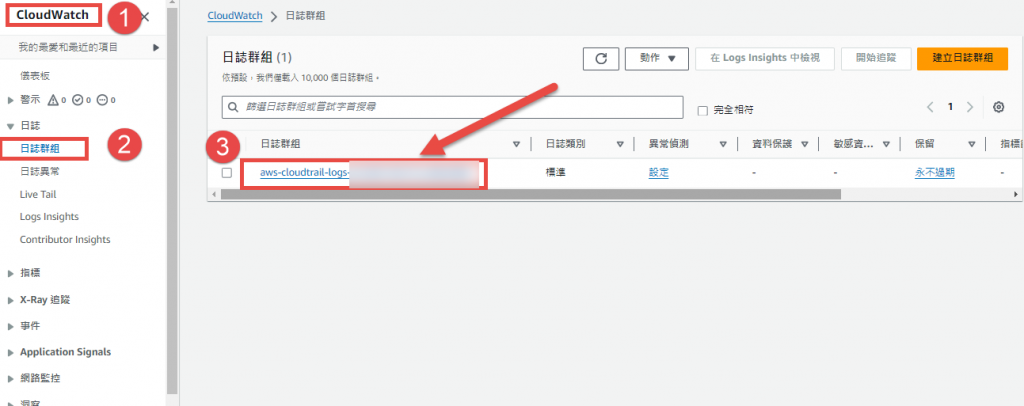

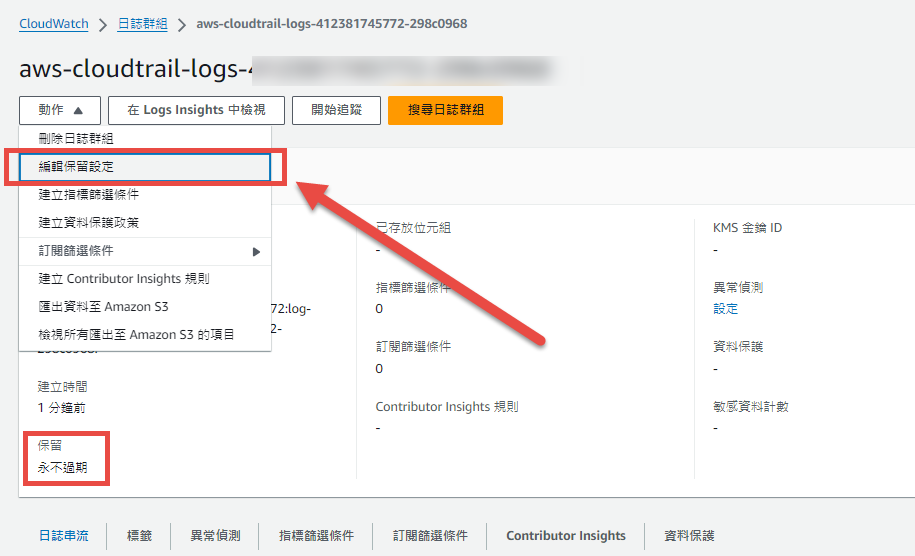

CloudWatch > 日誌群組 > 點擊該日誌群組名稱

這邊可以看到,預設的保存期限是「永久保存」

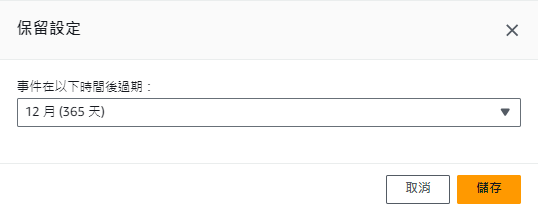

這邊可以選擇「最少1天」,「最多10年」及「永久保存」的時間

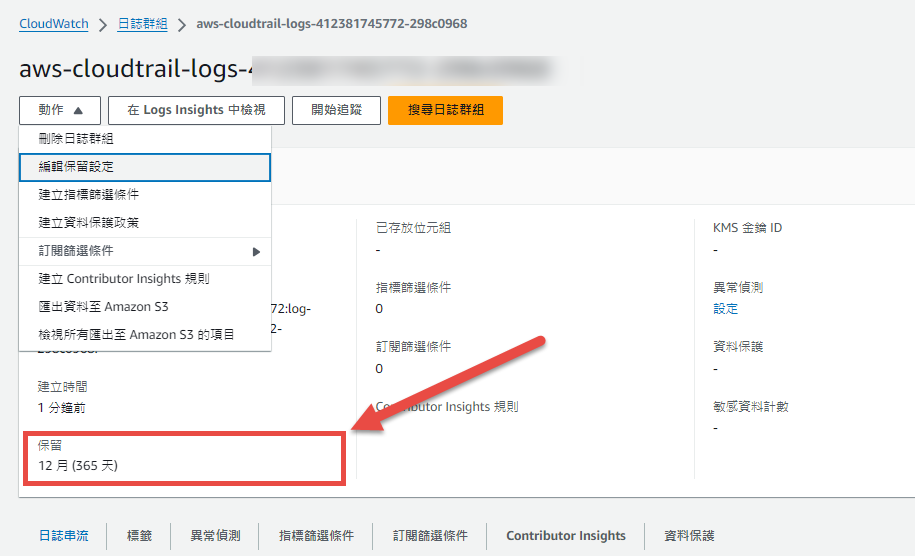

跳轉回前一頁,會發現「保留」時間已經變更成功 !

以上分享 AWS 的黑盒子 - CloudTrail,給大家

不管是「防侵入」還是「抓戰犯」,都很好用哦~~~ ![]()