今天要來介紹網路安全滲透測試七大階段中的第二階段-情報收集。在開始前我先解釋一下,這邊的情報指的是目標網路、伺服器、應用程式的所有資訊。在安全滲透測試中,有經驗的專家都會在情報收集階段花費最多的時間。之前提到過「知己知彼,百戰百勝」也說明了情報收集的重要性,所以情報蒐集的部分我會分成好幾天詳細學習。

資訊收集基礎

| 被動掃描 | 主動掃描 |

|---|---|

| 在目標無法察覺的狀況下進行資訊收集。 | 發送給目標特定的封包,根據目標的反應獲取資訊。 |

| 技術性較弱,類似於在搜尋引勤中查詢目標的 資訊。 | 技術性較強,通常會使用專業的工具進行掃描。 |

主動掃描相對於被動掃描,範圍會小很多,所以這邊會針對主動掃描進行深入了解。那我使用的工具選擇跟書上一樣的nmap,它是一款免費且開源的軟體,主要就是用於滲透測試、漏洞檢測。我們首先在終端輸入nmap:

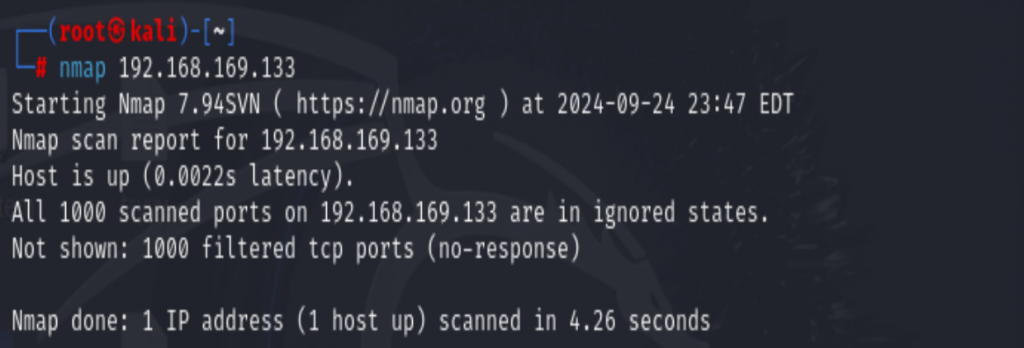

掃描指定的IP主機

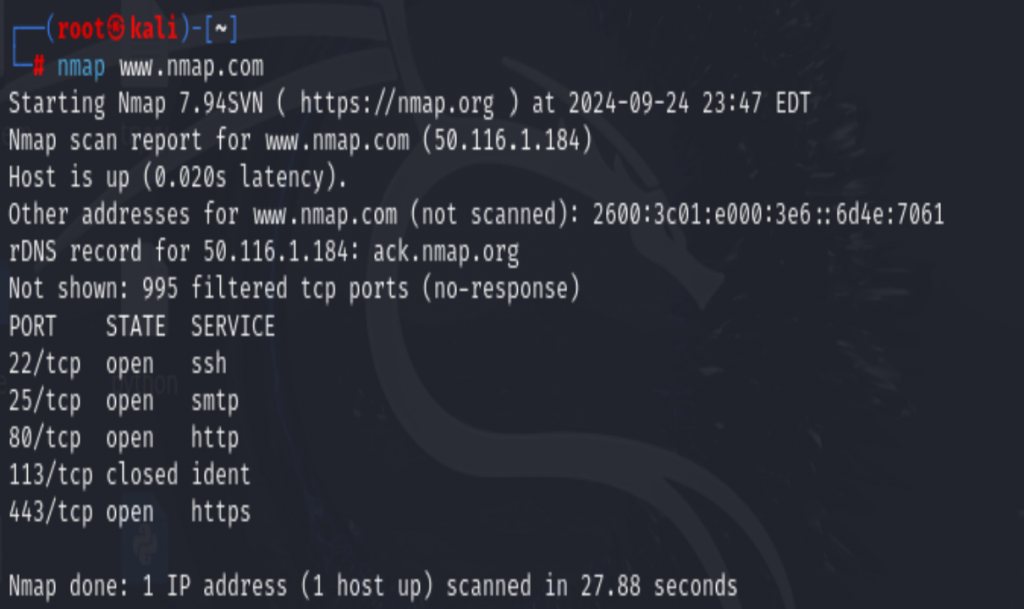

掃描指定域名主機

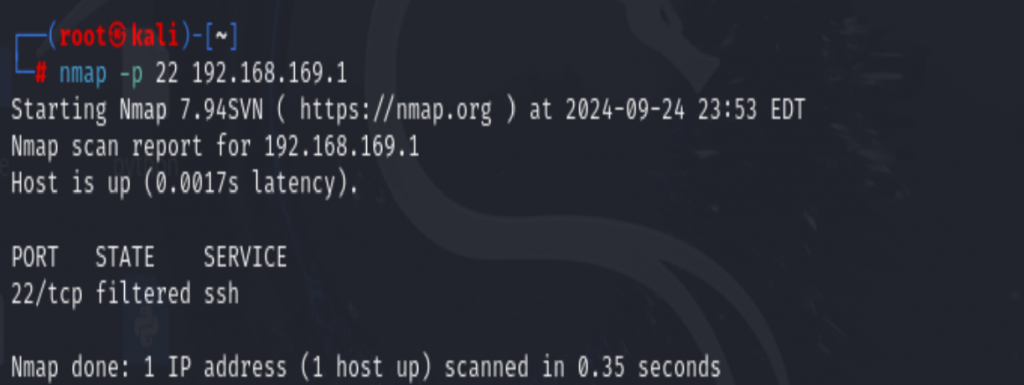

掃描一個主機的特定通訊埠

上面的語法分別是對目標以及目標的通訊埠進行掃描,接下來下方的是對目標通訊埠的狀態進行掃描,使用方式分別有TCP半開、TCP全開以及UDP三種狀態:

| TCP(傳輸控制協定) | 半開 | 一方已經關閉連接,但另一方仍然在嘗試發送數據。這會導致數據丟失或錯誤的狀態。 | 連接性、可靠性 |

|---|---|---|---|

| 全開 | 雙方都可以發送和接收數據,並且每一方都確認對方的連接,確保了數據的可靠性和順序。 | 連接性、可靠性 | |

| UDP(用戶資料包協定) | X | 是一種無連接的協議,發送方不需要與接收方建立連接,UDP不提供數據傳輸的確認機制,數據包可能丟失、重複。 | 性能快、效率佳 |

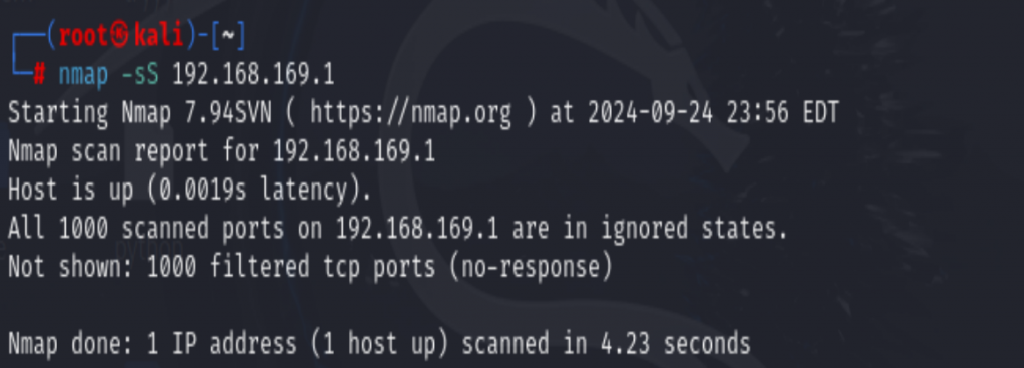

使用TCP半開掃描

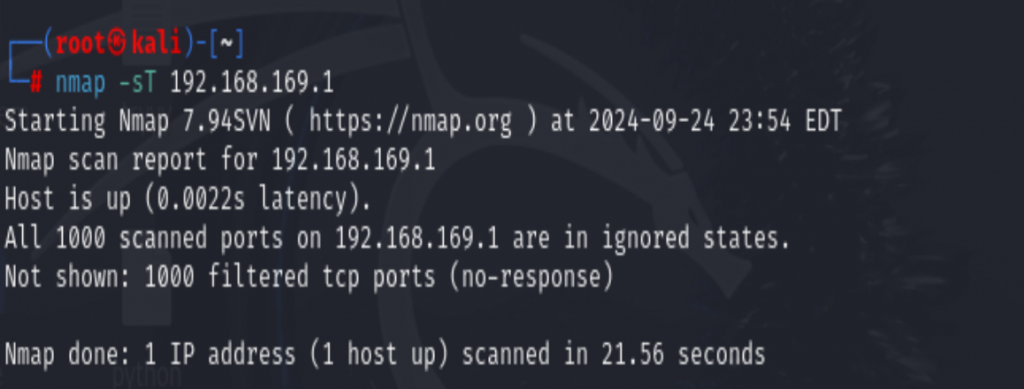

使用TCP全開掃描

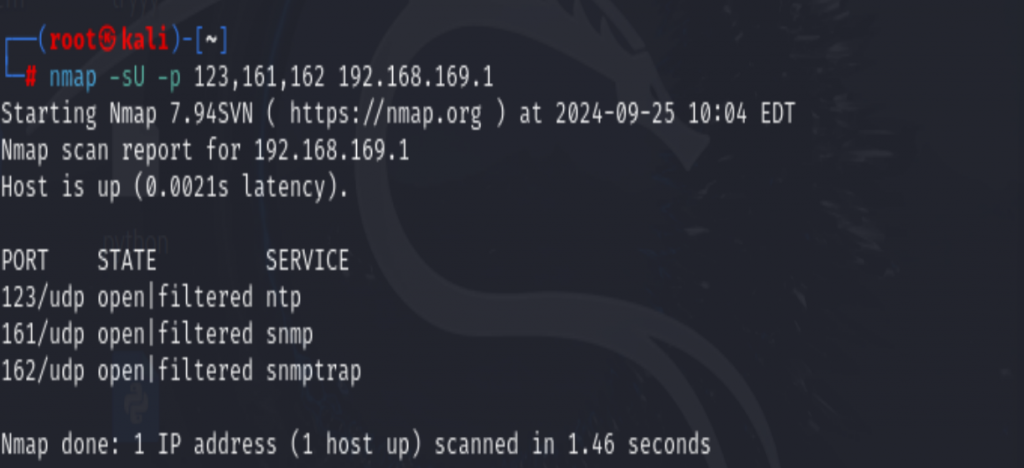

使用UDP掃描

接著是掃描目標的作業系統以及服務類型:

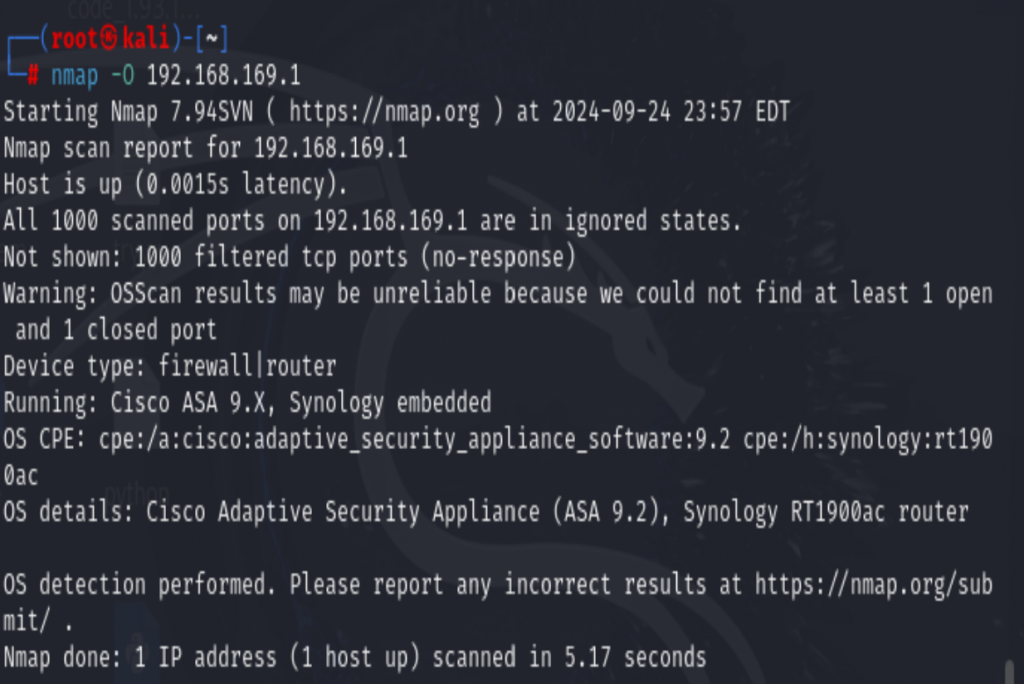

掃描目標主機上執行的作業系統

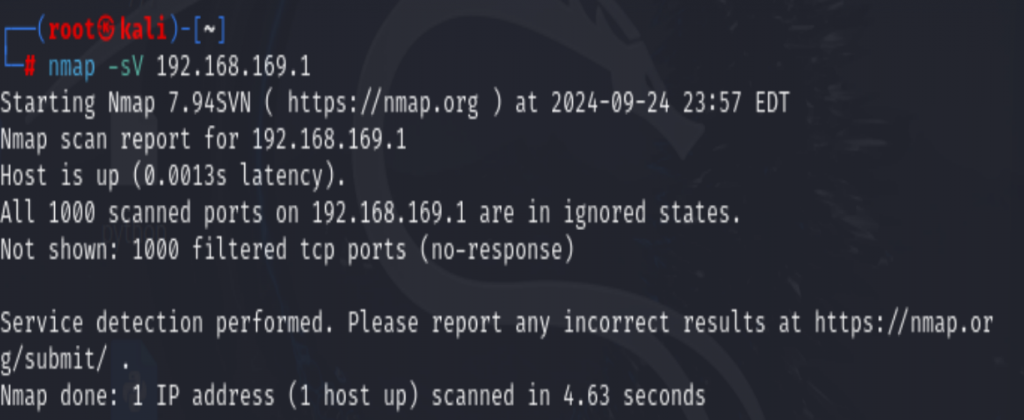

掃描目標主機上執行的服務類型

今天主要學了比較簡單的幾個nmap語法以及說明了TCP全開、半開和UDP的差別,明天將會針對主機狀態掃描的部分進行學習。

參考資料:

https://www.explainthis.io/zh-hant/swe/tcp-udp