ARP欺騙(ARP Spoofing)和中間人攻擊 (MITM),是經常在網路上發生的攻擊手法,能夠攔截、篡改或偽裝數據傳輸,我的目標是理解這些攻擊的工作原理,並實際應用一次。

ARP 欺騙攻擊就是攻擊者通過偽造的 ARP 消息,欺騙區域網路中的設備,使數據流量不再直接傳輸到正確的目的地,而是先經過攻擊者,如此一來攻擊者就能攔截和修改這些數據。

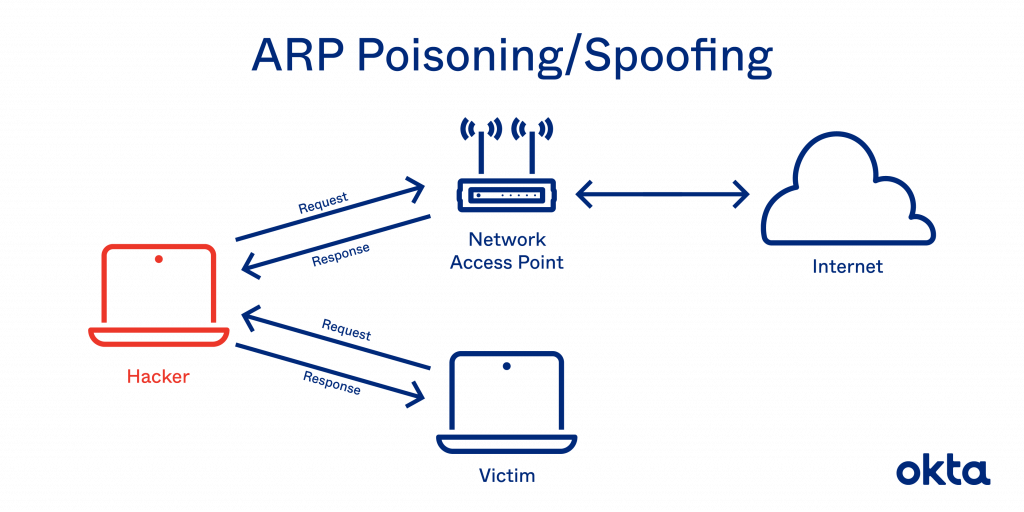

以下是 ARP 欺騙的工作流程:

可以從圖中看到有三個主要的角色,分別是攻擊者(Hacker)、受害者(Victim),還有一個網路存取點(Network Access Point),網路存取點通常指的是路由器或交換機等設備,連接到互聯網。

攻擊者開始進行 ARP 欺騙攻擊,他會向受害者和網路存取點發送偽造的 ARP 請求和回應訊息。

在這些訊息中,攻擊者會偽裝自己的身份,讓受害者和網路存取點相信攻擊者就是雙方之間要通訊的對象。這樣所有原本應該直接從受害者發送到路由器的請求和回應,現在都會經由攻擊者的設備。

攻擊者實際上就成為受害者和網路存取點之間的中間人,任何受害者發出的網路請求,會先到達攻擊者那裡,然後攻擊者再轉發給網路存取點。網路存取點回傳的數據也會先經過攻擊者,再送回到受害者。

透過這樣的中間人攻擊,攻擊者可以竊取受害者的數據,像是未加密的登入憑證,或者篡改受害者的通訊數據。

整個過程中,受害者與網路存取點都不會意識到自己正被攻擊者冒充,因為 ARP 欺騙的攻擊是利用本地區域網路中的漏洞。

中間人攻擊是指攻擊者站在兩個合法通訊方之間,通過篡改或偽裝通訊內容來進行攻擊。ARP 欺騙就是一種典型的 MITM 攻擊,因為攻擊者將自己插入通訊路徑中。

在 MITM 攻擊中,攻擊者可以:

這類攻擊的常見應用場景包括攔截未加密的登入信息,例如帳號密碼,或是修改傳輸的數據,導致受害者接收錯誤的資訊或發送錯誤指令。

圖片來源:

https://www.okta.com/identity-101/arp-poisoning/