今天我要學習兩個網路安全中的關鍵技術——入侵偵測系統(IDS) 和 防火牆,能夠更全面的保護網路免於受到潛在攻擊。

入侵偵測系統(IDS,Intrusion Detection System)就像是一個網路監控器,負責不斷檢查和分析網路流量,找出異常活動或潛在的攻擊徵兆。當有可疑行為發生時,IDS 會像警報一樣發出通知,告知系統管理員來處理。但它不會自動阻止攻擊,只會進行監測與報告,因此它屬於被動式的防護。

IDS 可以根據不同的部署方式分成兩種:

主機型入侵偵測系統(HIDS):系統安裝在單個主機上,監控該設備內部的系統、文件修改等內容,適合保護具備高價值數據的主機。

網路型入侵偵測系統(NIDS):這個版本的 IDS 專注於整個網路的數據流,監測來自多個設備的流量。它更像是網路保全,能夠發現多個設備間潛在的攻擊模式,適合用在大型網路環境中。

防火牆(Firewall)像是網路的門衛,它負責管理哪些流量能夠進出你的網路。它會根據預設的規則來決定是否允許某些資料包進入或離開網路。防火牆的目的是保護內部網路免受外部威脅,也可以說它是網路安全的第一道防線。

防火牆可以分為以下兩類:

軟體防火牆:這種防火牆是安裝在電腦或伺服器上的軟體,它會監控並控制該設備的進出流量。家庭用戶通常使用這種防火牆,像是 Windows 或 macOS 內建的防火牆。

硬體防火牆:這是一種獨立的設備,通常安裝在企業網路的入口,保護整個內部網路。硬體防火牆能處理大量的網路流量,因此企業更傾向於使用這類防火牆來阻擋外部威脅。

| 項目 | IDS(入侵偵測系統) | 防火牆 |

|---|---|---|

| 主要功能 | 偵測異常行為並產生警報 | 控制進出網路的流量,阻止未經授權的訪問 |

| 操作方式 | 被動監測,發現潛在威脅時報告 | 主動防禦,根據規則阻擋不符合要求的流量 |

| 是否攔截攻擊 | 不攔截攻擊,只負責報告異常行為 | 攔截和阻止未經授權的流量和攻擊 |

| 部署位置 | 可以部署在主機或網路中的監測點 | 通常部署在網路邊界,控制內外網流量 |

| 監測對象 | 分析數據流量中的異常行為(例如駭客入侵或惡意軟體活動) | 過濾和阻止不合法的流量,根據規則來決定進出網路的流量 |

| 反應速度 | 需要管理員檢查警報後手動處理問題 | 即時根據規則阻擋不合規的流量 |

| 典型應用場景 | 監測網路中的潛在威脅,產生報告供系統管理員處理 | 保護內部網路免受外部未經授權的攻擊 |

| 防護層級 | 偵測層,負責識別威脅 | 防護層,負責阻擋威脅 |

從表格中可以發現防火牆和 IDS 結合使用的效果會是最好的,防火牆負責攔截,而 IDS 負責偵測、監控異常活動,這樣就能夠形成一個更齊全的安全策略。假設在一個公司網路中,防火牆設置的規則可以阻擋某些惡意的 IP 地址,保護內部的伺服器,但如果一個駭客利用某種繞過防火牆的技術入侵,這時 IDS 就能夠發現異常的行為,並即時產生警報。當這兩者配合使用時,防火牆負責防守,IDS 負責偵查,整體的防禦能力就能大幅提升。

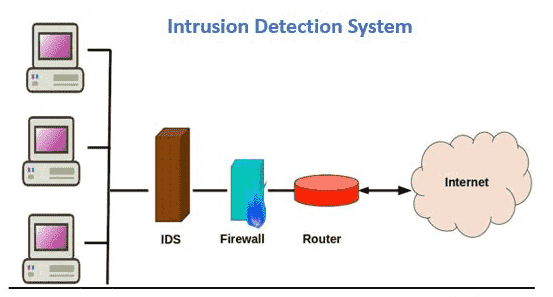

從這張圖可以看到入侵偵測系統(IDS)在網路架構中的作用,從內部網路的電腦到外部的互聯網,經過多個安全層級的防護。最左邊是內部網路中的電腦或工作站,這些設備是要保護的對象,會產生和接收網路流量。接下來的 IDS 位於內部網路和防火牆之間,負責監控所有進出內部網路的流量,檢查是否有潛在的異常行為或攻擊企圖。IDS 是被動監控,並不會直接阻擋流量,而是向系統管理員發出警報,告知潛在的威脅。而防火牆是一個主動的安全設備,它會根據事先設定的規則來過濾流量。防火牆的工作是允許合法的流量通過,並阻止那些未經授權或懷疑有威脅的數據包。防火牆通常是網路安全的第一道主動防線。路由器負責管理數據包在內部網路和外部網路(互聯網)之間的傳遞,確保正確的數據流動。而互聯網,位於圖的最右邊,代表了外部的網路環境,也就是所有來自外界的數據流量來源。從這張圖片可以看到如何透過 IDS 進行監控並結合防火牆進行流量過濾,形成一個多層次的網路安全防護機制,保護內部網路不受外部威脅的攻擊。

圖片來源:

https://www.comodo.com/ids-in-security.php