組態管理 (Configuration Management) 是ISO 27002:2022中所新增的11項控制措施之一,屬於技術控制措施,但它也是這11個控制措施中最難以理解的一種控制措施,雖然每個字都看得懂,但一組合起來瞬間就變成了「天書」,其實在ISO 27002:2022指引內已有相對清楚的說明,不過由於組態管理這個詞在太多領域中都有使用,所以在定義上很容易與其他的領域混淆,就連新版標準已公布過兩年,不同的稽核團隊對這個控制措施的稽核準則仍然會有差異。

組態 (Configuration) 在ISO 27000:2018中並沒有名詞定義,大多數的文章資訊都是以ISO 10007:2017的定義,因此這裡就以它作為定義來源:

Interrelated functional and physical characteristics of a product or service defined in Configuration Information. (ISO 10017:2017 3.1)

定義於組態資訊內的產品或服務之相互功能與實體特性。

那麼組態資訊 (Configuration Information) 又是什麼呢?

Requirements for product or service design, realization, verification, operation and support. (ISO 10017:2017 3.5)

產品或服務設計、實現、驗證、運作與支援的需求。

由組態資訊的定義來解讀,組態是由組成產品或服務的許多不同元素所構成,且可能會在不同的階段作為素材使用,就如同產品製造稱Configuration為「構型」的意義相似,一個產品生產的開始到結束會有很多的要求,如原料材質、尺寸;製造的工序方法與步驟、步驟中會做什麼調整與控制;半成品的加工或後製;品質要求水準以及最後產品的包裝方式等一系列的元素,都可以被稱為組態資訊,而組態又是將這些資訊所串連起來的總稱,因此組態管理的範疇會比其他控制措施要大,或者會與其他控制措施交疊 (如A.8.7防範惡意程式,防毒軟體也能算是一種組態)。

若以這個方式延伸到ISO 27002:2022,那麼就不難理解ISMS內的組態管理要實作的程度為何;在ISO 27001:2022附錄A中,對組態管理這一項的要求是:

Configurations, including security configurations, of hardware, software, services and networks shall be established, documented, implemented, monitored and reviewed (ISO 27001:2022 A.8.9).

應建立、書面記錄、實作、監視並審查硬體、軟體、服務及網路之組態 (包含資訊安全組態)。

就前面所討論的組態的定義,組織應該要制訂出硬體、軟體、服務及網路的組態項目,其中會包含資訊安全的組態項目,並以文件化資訊記錄後,予以實作,且於運作過程中監控及審查是否有效。雖然是如此,但在實務上要執行是有一定的困難度,光是要訂到多細這件事就有得吵的,訂太粗怕會無法涵蓋到必要的範疇,訂太細又會變得複雜,組織內部會需要做取捨,基於全景與風險評鑑的結果來決定,或是考量是否有其他管理系統的需求。

組態管理某種程度可以與資產清冊 (A.5.9) 一併處理,最少要先知道組織有哪些類型的資訊資產,依硬體、軟體、服務及網路區別,然後依資產的分類辨識需要的組態,因為即便都是硬體,依照其分類與運用方式不同,會有不同的組態要求,例如伺服器跟防火牆雖然都是硬體,但組態要求一定不會完全相同;又如個人電腦與伺服器雖然都是運算型的硬體,但組態要求也一定不會完全相同。

就實務上來看,每一類型的資產至少要有三種組態:

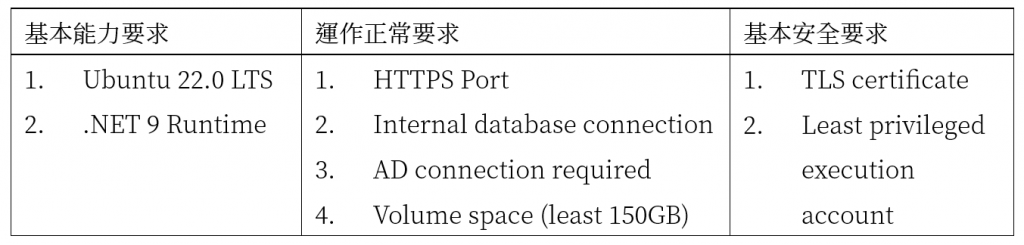

例如一個網站服務 (Web Application Service) 的組態制訂會如下表所示。

組態項目盤點出來後,即要針對其最小可安全運作的需求進行設計,制訂出組態基準 (Configuration Baseline),組態基準會作為安裝、部署及運作期間監視的依據,而組態基準可以在同一個類型的資產上重覆使用,以簡化管理的程序及減少管理成本。

將組態基準落實到各個資產時可運用自動化工具進行,例如組織可以制訂出個人電腦或主機的安全組態設定後,使用AD的群組原則 (Group Policy) 進行部署,即可簡化手動在每台電腦或主機上設定的麻煩;若是運用雲端上的資源,還可以進一步使用程式化基礎建設 (Infrastructure as Code) 的作法,快速部署已包含相同安全組態的大量主機 (VM) 或服務;在地端也可以運用如部署腳本或大量部署之自動化工具,預先設定安裝時自動設定的相關安全組態後,再依其組態進行部署;組態部署後,可運用自動化工具蒐集各個資產內的組態數據,確認組態是否有被異動、是否符合最小運行組態要求 (如磁碟空間可用程度) 等作業,確保組態已落實於各個資產內。

另外,組態基準一經設定,若要進行變更就必須要經過組織所制訂的過程進行審查 (主條文6.3),審查通過才允許進行變更,以確認組態是受控於組織的過程內,當然依照主條文的要求,審查的過程要留存證據。

總結一下,若要滿足組態管理的控制措施,組織要做到:

針對IT資產管理的相關作業,可參考ISO 19770-1:2017。