前篇提到的 TPM 這個裝置,那後面就不可不提到 Windows Hello

但其實我比較熟悉的是 Windows Hello For Business (WHfB),

雖說名字只差 For Business 但是背後的運作其實多了很長一段。

在這篇會將 Windows Hello 分為兩段介紹 WHfB 和普通 Windows Hello

基本就是大家現在如果再稍微新一點的電腦會用到的臉部、指紋或 PIN 碼,當你彈出那個像是眼睛的 Windows Hello 視窗就是了。簡短來說 Windows Hello 有什麼好處,能夠密碼 or Credential or Key 存放在 TPM,只能透過 Pin 或是生物識別的方式解鎖後才能取出,也就是前面幾篇所寫的 TPM 與 Windows 系統結合的實際軟體在系統中就叫做Windows Hello。

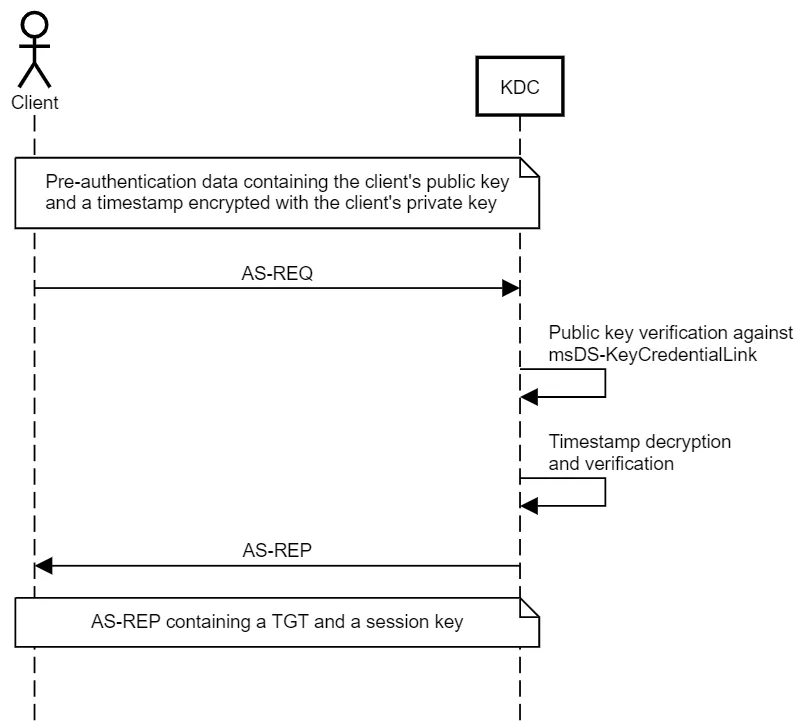

Windows Hello for Business (WHfB) 是一種以非對稱金鑰為基礎的驗證方式,取代了傳統的密碼。它允許使用者透過 PIN 碼、指紋或其他生物辨識技術進行驗證。WHfB 支援每個使用者與電腦可以擁有多組金鑰,這些金鑰會儲存在 Active Directory 環境中的 msDS-KeyCredentialLink 屬性中。

WHfB 的核心特點是利用非對稱金鑰來驗證身份,避免了傳統密碼遭受竊取或猜測的風險。

簡單看了一段介紹,所以本質利用上來說十分相似,只是這把 Key 現在放在 TPM,並且對於企業來說因為要驗證身份所以會把 Public Key 放在 Active Directory 上面對應的物件,而這就延伸出來一種攻擊手法叫做 Shadow Credentials 。

如果你好奇我建議看看 specteropㄋ 的文章:https://posts.specterops.io/shadow-credentials-abusing-key-trust-account-mapping-for-takeover-8ee1a53566ab

簡單借一下 specterops 中的圖,可以看到這個 Kerberos 驗證流程使用到的 Client private key 其實就是存放在你電腦 TPM 裡面的那把,這樣就達成企業與 AD 透過 WHfB 讓使用者沒有輸入密碼只用生物認證 or Pin 驗證就完成的 AD 身份驗證!

其實我覺得這是一個很方便的設計,大大降低使用者需要頻繁更換密碼的頻率,當然這也會變成一個 Persistence 手段,我覺得這是種取捨。

當然有更多的組合技,但就不在這篇文章展開講了。