今天參加 HITCON,深刻感受到大家的熱忱,偶像依舊帥氣如常。

帶著這份感動,我會繼續努力成為理想中的自己,所以現在投入鐵人賽第 13 天 XD

有時候我覺得自己很像在跑 lazagne.exe all,

試著從生活的各個角落搜尋線索—

瀏覽器儲存的帳密、RDP 的 saved credential、甚至登錄檔裡偷偷躺著的 DefaultPassword。

可那一串字母和符號再漂亮,也不會告訴我它能不能陪我。

當我們試過方法都失敗時,可以試試看 LaZagne 工具,嘗試從各式各樣的軟體中提取憑證。

可用的環境包含:

在目標系統上執行 LaZagne,使用 all 參數以掃描所有支援的模組:

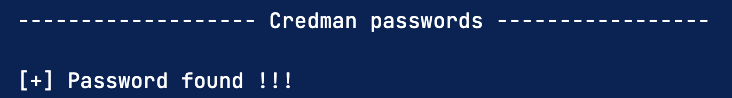

LaZagne.exe all

若出現 Password Found 之類的字眼就是找到了!

我期望能得到你的認同,但可惜現實沒有 -m 13400 這種模式,也沒有 SessionGopher 幫我列出誰願意打開心門給我登入。

我們可以使用 SessionGopher 來提取 PuTTY、WinSCP、FileZilla、SuperPuTTY 和 RDP 儲存的憑證。

這個工具是以 PowerShell 撰寫的,用來搜尋並解密遠端存取工具的儲存登入資訊。

它可以在本地或遠端執行~

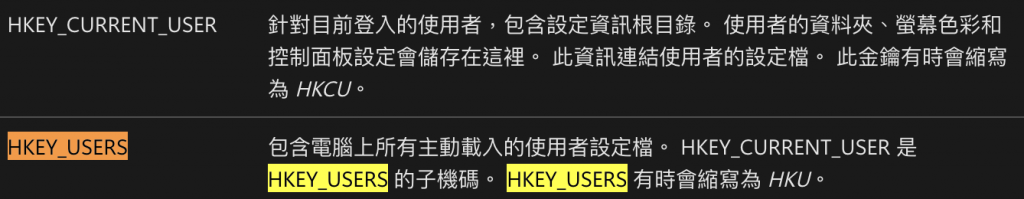

搜尋 HKEY_USERS hive 中所有曾登入過網域(或獨立主機)的使用者。

找出並解密任何能發現的已儲存工作階段資訊。

能用來搜尋磁碟上的檔案,例如:PuTTY 私鑰檔(.ppk)、遠端桌面檔案(.rdp)、RSA 憑證檔(.sdtid)

來源:https://learn.microsoft.com/zh-tw/troubleshoot/windows-server/performance/windows-registry-advanced-users

1. 每個使用者的註冊表都會存到 HKEY_USERS

2. 遠端連線工具的設定會存進去

3. 網域或獨立主機都會留痕跡

p.s. HKEY_USERS 的痕跡 預設不會自動清除,除非使用者帳號被刪掉或有人特意清理。

若要取得 HKEY_USERS 下所有使用者的儲存會話資訊,需要有本機管理員權限。

不過,我們可以先試試用「目前使用者」身份執行,看看能不能找到有用的憑證。

範例:執行 SessionGopher

PS C:\lab> Import-Module .\SessionGopher.ps1

PS C:\Tools> Invoke-SessionGopher -Target <TEST-SRV01>

把 SessionGopher.ps1 這個 PowerShell 腳本載入到記憶體,讓我們可以用裡面的函式。

執行 Invoke-SessionGopher 這個函式,指定目標電腦 <TEST-SRV01>,會去檢查那台機器上目前使用者的註冊表,看看有沒有存過 PuTTY / WinSCP / RDP 這類遠端工具的連線帳密 ~

如果有,還會幫忙把密碼解出來XD

如:

WinSCP Sessions

Source : TEST-SRV01\ctf-lab

Session : Default Settings

Hostname : transfer.inlanefreight.local

Username : root

Password : Summer2020!

# 在 HITCON 的會場裡,

# 看到一群眼睛會發光的人~

# 他們為了技術熬夜、為了解題拍桌,

# 那股熱忱讓我也忍不住跟著燃燒!

# 當然,偶像也很帥啦 XD