當今網站大多使用HTTPS加密,如何攔截與分析這些被加密的請求成為資安工作必備技能。

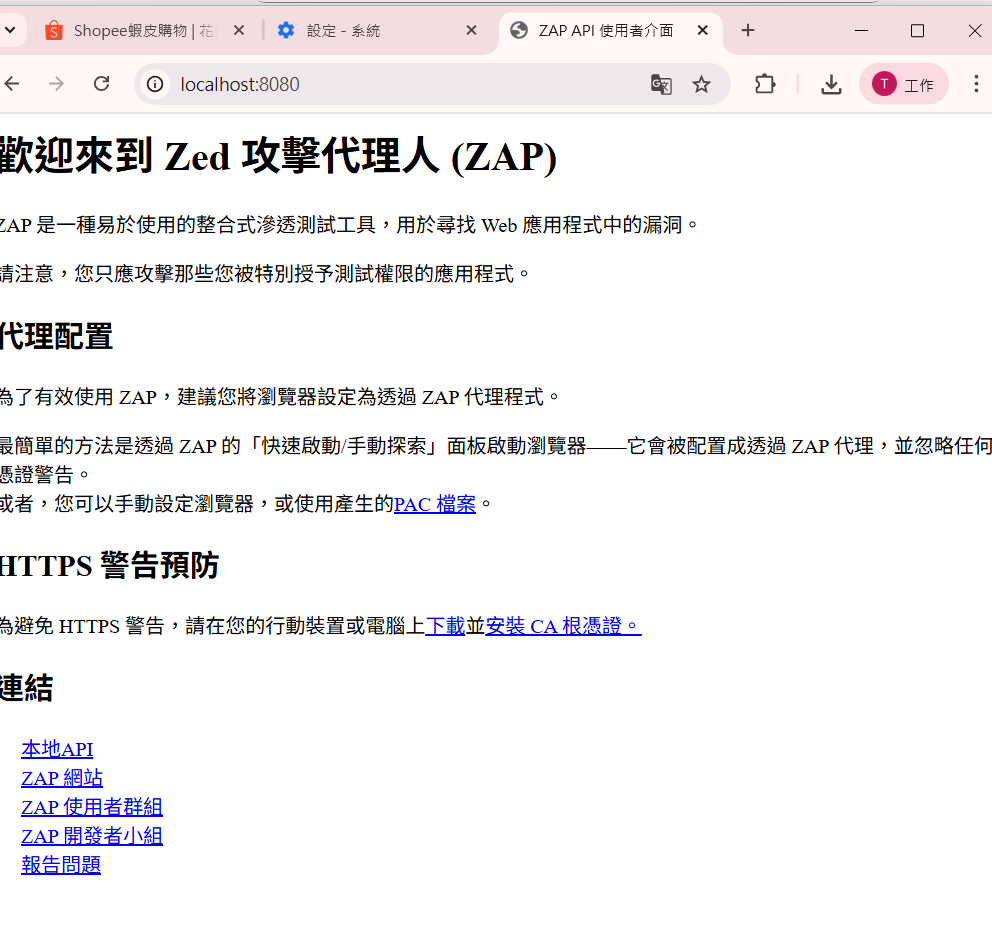

OWASP ZAP 是一個開源滲透測試工具,能攔截HTTPS流量,但必須先安裝ZAP自簽的CA憑證,才能不被瀏覽器擋下。

本文從環境架設、代理設定,到如何抓到蝦皮登入API的Token,以及Token在身份驗證中的關鍵角色進行說明。

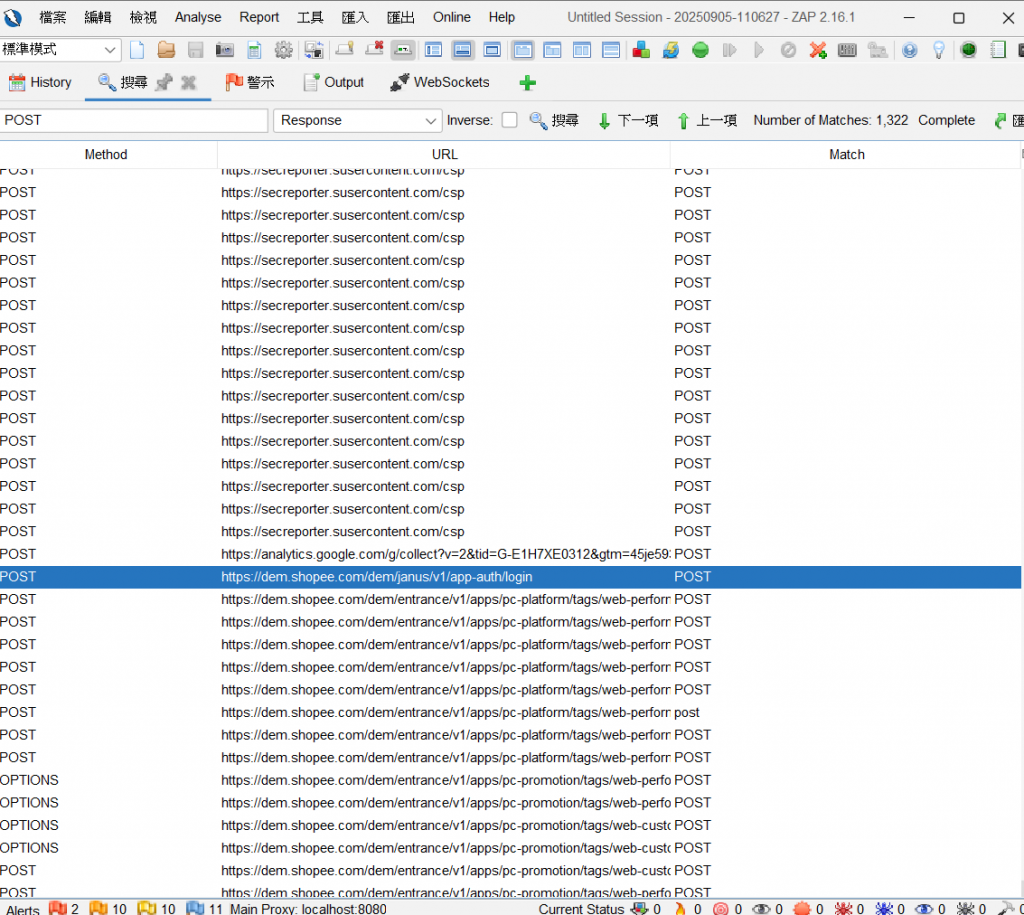

owasp_zap_root_ca.cer。https://dem.shopee.com/dem/janus/v1/app-auth/login的登入API請求。{

"access_token": "eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9...",

"max_age": 1800

}

Token 是網站用來識別用戶身份的「電子通行證」,類似遊樂園的門票,有效期限內憑它能使用會員服務,跨頁面傳遞登入狀態。

Authorization 欄位中放置,格式可能是 Bearer <token>。以前網站使用「Session + Cookie」來保持登入狀態,但這種方式有維護複雜度高、不易擴展等缺陷。

Token以「無狀態」方式實現,用戶身份資訊都包在Token裡,伺服器不需保留用戶狀態,可跨域使用,且安全性較好。

(圖只是zap範例可以自己操作其他有帳密頁面,自行捕捉tokn)

攔截HTTPS請求、擷取Token是Web安全測試的必經之路。一開始可能設定複雜,遇到ChromeDriver、憑證信任這類問題,但只要過了阻礙,後續就完全暢通。

Token本身是理解Web身份驗證和授權流程的關鍵,熟悉它才可以深入研究更多安全攻防技巧。

用OWASP ZAP攔截蝦皮登入Token,不僅是學會一項技能,更是理解Web安全體系如何運作的絕佳切入點。

有了這把「電子通行證」你就打開了API安全測試的大門,後續漏洞挖掘和防禦策略都走在路上啦!

如果想要更詳盡的腳本演示和自動化設置/報告撰寫範例,可以告訴我,繼續帶你走完整軟體安全攻防路!

小小心得

攔截HTTPS請求、抓取Token是Web安全測試的必經之路。一開始可能設定比較複雜,遇到ChromeDriver、相關類別問題,但只要過了攔截,後續就完全暢通。 Token

本身就是理解Web身分驗證和授權流程的關鍵,熟悉了才可以深入研究更多安全攻防技巧。

結語

利用OWASP ZAP攔截蝦皮登入Token,不僅是學會一項技能,更是了解Web安全體系如何運作的絕佳切入點。

有了這把「電子通行證」你就打開了API安全測試的大門,後續漏洞挖掘和防禦策略都走在路上!

(但後面有幾天應該會重在攻擊手法,因為設置環境真的好久哈哈哈而且不是主要練習重點!)

來前情提要一下~~~~假日比較多時間做測試

第6天:LFI / RFI 檔案包含漏洞與服務器安全

LFI(本地檔案包含) 是網站程式因未檢查使用者輸入,允許攻擊者讀取並執行伺服器上的本地檔案。

RFI(遠程檔案包含) 更嚴重,攻擊者能讓網站載入並執行遠程伺服器上的惡意檔案。

這些漏洞可能導致敏感檔案外洩,甚至伺服器被全面入侵。

**防護最佳實務:**限制檔案權限、嚴格驗證使用者輸入、關閉危險設定(如 PHP 的 allow_url_include)、定期系統與應用更新。

第7天:登入弱密碼爆破與釣魚實驗

利用 Kali Linux 的 Hydra 工具,能快速針對網站登入頁進行密碼爆破,查找弱密碼或容易猜測的組合。

透過 Gophish 平台,可以模擬釣魚攻擊,測試使用者的安全意識,貼近真實社交工程威脅。

強化密碼政策 包含要求複雜度、定期更換、限制重複密碼,配合密碼錯誤鎖定提高防護。

引入 多因素驗證(MFA),除了密碼外再加一層動態密碼或簡訊碼,大幅提升帳號安全。

文章靈感與參考: