接續昨天講過的進攻性安全

今天來講講另一個防禦性安全offensive security

room2.Defensive Security Intro

之前也提到過offensive security是利用修補漏洞、監控和防火牆來強化系統的安全

主要有這兩項任務:

- 防止入侵發生

- 偵測入侵並做出適當回應

防禦性安全的內容有很多這間房間主要提到的是以下四點

- 安全營運中心(SOC)

- 威脅情報

- 數位取證與事件回應(DFIR)

- 惡意軟體分析

Security Operations Center (SOC)

安全營運中心(Security Operations Center, SOC)是一個由網路安全專業人員組成的團隊,負責持續監控、偵測、分析並回應網路與系統中的安全事件。

SOC的核心目標是確保組織的資訊資產在面對潛在威脅時能夠快速防禦、即時反應。

SOC主要關注的領域包括:

-

Vulnerabilities(漏洞)

系統或應用程式中可能被利用的弱點。當發現漏洞時必須盡快透過更新或補丁修復;若無法立即修復,則需採取臨時緩解措施,防止攻擊者利用。

-

Policy Violations(違反策略)

安全策略(Security Policy)是保護網路與系統的重要規範。若員工或系統違反這些規範(例如未經允許使用 USB 隨身碟、弱密碼),即屬於策略違反。

-

Unauthorized Activity(未經授權的活動)

指攻擊者透過竊取帳號密碼或其他方式獲取合法使用者權限,進而存取系統或資料。SOC 必須能夠及時偵測並阻止,避免進一步的資料外洩或破壞。

-

Network Intrusions(網路入侵)

攻擊者可能利用釣魚連結、惡意程式,或透過公開伺服器的漏洞進入內部網路。SOC 需要及早偵測入侵行為,並立即採取行動來降低損失。

Threat Intelligence(威脅情報)

-

Threat(威脅)

指任何可能 破壞、竊取、干擾或對系統造成負面影響 的行為或事件。例如:惡意程式、駭客攻擊、DDoS、內部人員濫用權限等。

-

Intelligence(情報)

指經過 收集、分析與整理 的資訊,內容與已知或潛在的攻擊者、攻擊手法、基礎架構(如惡意 IP、網域、惡意檔案雜湊值)有關。

總結

Threat Intelligence就是能幫助組織預測、辨識並防禦威脅的資訊。它不只是原始數據,而是經過分析後可行動的情報。

常見的威脅情報類型

-

戰術情報 (Tactical TI):例如攻擊者使用的惡意 IP、domain、檔案雜湊值。

-

作業情報 (Operational TI):攻擊者的工具、攻擊手法 (TTPs)。

-

戰略情報 (Strategic TI):高層決策用,描述威脅趨勢、對產業的潛在風險。

威脅情報的運作流程

情報的基礎是數據 (Data),而數據必須經過收集、處理與分析才能轉化為真正有價值的情報 (Intelligence)。

-

收集 (Collection)

- 來源包括:

- 內部資料:如防火牆、IDS/IPS、EDR、伺服器與網路日誌。

- 外部資料:如公開報告、威脅情報分享平台、論壇、暗網。

-

處理 (Processing)

- 將收集到的資料清理、標準化,轉換成便於分析的格式(例如去除重複、分類事件、比對時間戳記)。

-

分析 (Analysis)

- 將處理後的資料轉化為 可行動的知識,例如:

- 確認攻擊者的 策略 (Strategy)、技術 (Techniques) 和 流程 (Procedures, TTPs)。

- 推測攻擊者的動機、目標與潛在影響。

- 最後產出一系列 建議與防禦措施,提供給 SOC、IR Team 或管理層參考。

Digital Forensics and Incident Response(DFIR)

數位取證與事件回應是防禦性安全中的重要領域,結合了數位取證 (Digital Forensics) 與事件回應 (Incident Response),用於調查、理解並解決安全事件。

數位取證 (Digital Forensics)

**鑑識 (Forensics)**原本是利用科學方法調查犯罪並找出事實的學科。隨著電腦與智慧型裝置的普及,電腦取證逐漸演變為更廣泛的數位取證。

在防禦性安全的脈絡中,數位取證的重點在於:

- 分析攻擊及其實施者的證據

- 調查智慧財產權盜竊

- 偵測網路間諜活動

- 追查未經授權的資料持有或存取

常見的取證分析領域包括:

-

檔案系統:透過分析低階影像 (bit-by-bit copy) 找出安裝過的程式、已刪除或殘留的檔案。

-

系統記憶體:當惡意程式僅在記憶體中執行,取得記憶體影像是還原攻擊手法的關鍵。

-

系統日誌:伺服器與客戶端的日誌能揭示事件過程,即使攻擊者試圖清理痕跡,也可能殘留可追蹤的紀錄。

-

網路日誌:分析封包紀錄可幫助回答「是否發生攻擊?」「攻擊帶來什麼後果?」等問題。

事件回應 (Incident Response)

事件 (Incident) 指的是影響資訊安全的事件,範圍從嚴重的資料外洩、惡意攻擊,到相對輕微的配置錯誤或違反政策。

例如:

- DDoS 攻擊導致服務癱瘓

- 公共網站遭竄改

- 公司資料遭竊取

事件回應的目標是:

- 降低損失

- 盡快恢復

- 避免同類事件再度發生

因此,組織需要有一份可隨時啟用的事件回應計劃 (IR Plan)

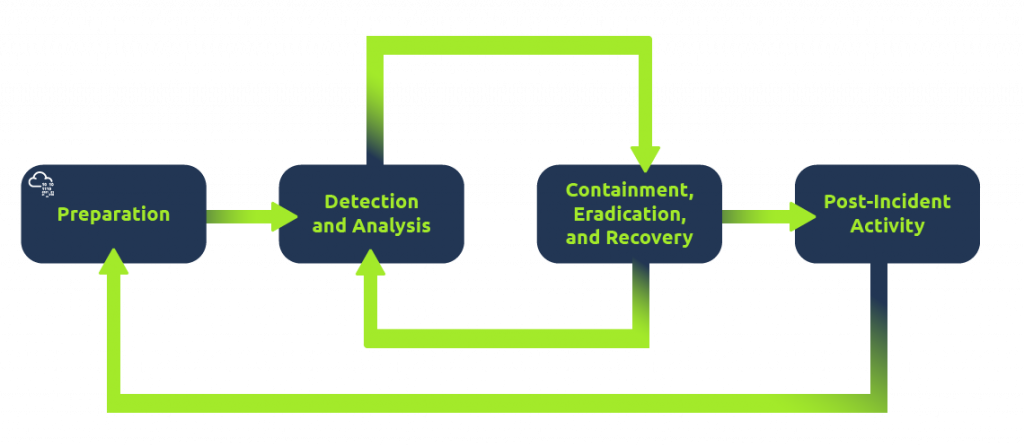

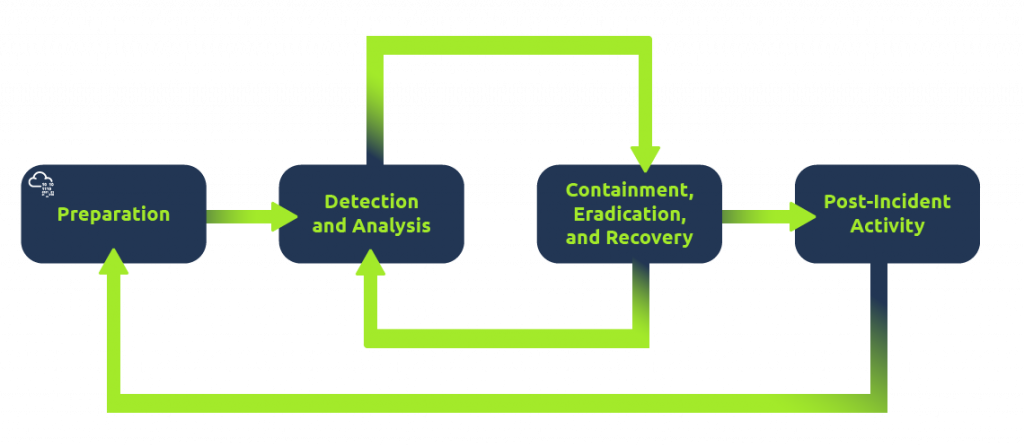

事件回應流程(四個階段)

- 準備 (Preparation)

- 建立一支受過專業訓練、隨時可行動的 IR 團隊

- 在事前部署安全措施,降低事故發生的機率

- 偵測與分析 (Detection & Analysis)

- 利用各種資安工具與日誌來偵測事件

- 分析事件的範圍與嚴重性,確認是否為真正的安全事件

- 遏制、根除與復原 (Containment, Eradication, Recovery)

- 遏制 (Contain):防止事件影響擴大,例如隔離受感染的系統

- 根除 (Eradicate):移除惡意程式或攻擊者存取

- 復原 (Recovery):恢復系統正常運作並確保安全

- 事件後活動 (Post-Incident Activity)

- 撰寫事件報告,總結調查結果

- 分享經驗教訓,改進防禦與流程,防止類似事件再次發生

Malware Analysis (惡意軟體分析)

惡意軟體是一個通用詞彙,可以指代病毒、蠕蟲、特洛伊木馬程式、勒索軟體、間諜軟體、廣告軟體...等有害軟體

惡意軟體的一個關鍵區別是它需要是故意惡意的

任何無意中造成傷害的軟體都不被視為惡意軟體

上面說了這麼多惡意轉體我拿一些常見的來解釋一下:

-

蠕蟲 (Worm):能夠自我複製並透過網路快速傳播,不需要依附其他檔案。例如 2000 年代的「ILOVEYOU」病毒。

-

間諜軟體 (Spyware):悄悄收集使用者資訊(如鍵盤輸入、瀏覽歷史、帳號密碼)。

-

廣告軟體 (Adware):強制投放廣告,有時與其他惡意功能結合。

-

特洛伊木馬:一種表面上看似功能正常,實則暗藏惡意功能的程式。例如,受害者可能會從可疑網站下載影片播放器,讓攻擊者完全控制其係統。

-

勒索軟體:是一種特殊的惡意軟體,又被人歸類為阻斷存取式攻擊(denial-of-access attack)

惡意軟體分析的方法

| 方法 |

主要作法 |

工具範例 |

優點 |

缺點 |

| 靜態分析 (Static Analysis) |

- 不執行程式,直接檢查檔案- 檔案屬性、字串檢查、API 匯入分析- 反編譯/反彙編程式碼 |

IDA Pro、Ghidra、radare2、strings、PEiD |

- 安全,不會觸發惡意程式- 可以深入理解程式邏輯 |

- 遇到混淆/加殼 (Packing) 時困難- 耗時,需具備組合語言知識 |

| 動態分析 (Dynamic Analysis) |

- 在受控環境中執行惡意程式- 觀察檔案、登錄檔、進程、網路行為- 使用沙箱模擬執行 |

Cuckoo Sandbox、Procmon、Wireshark、Regshot |

- 能直接觀察惡意程式的行為- 可快速蒐集 IOC(入侵指標) |

- 有風險,需嚴格隔離環境- 惡意程式可能偵測虛擬環境並隱藏行為 |

經過上面巴啦巴啦講了一大堆科普筆記後終於可以來看一下實際例子了

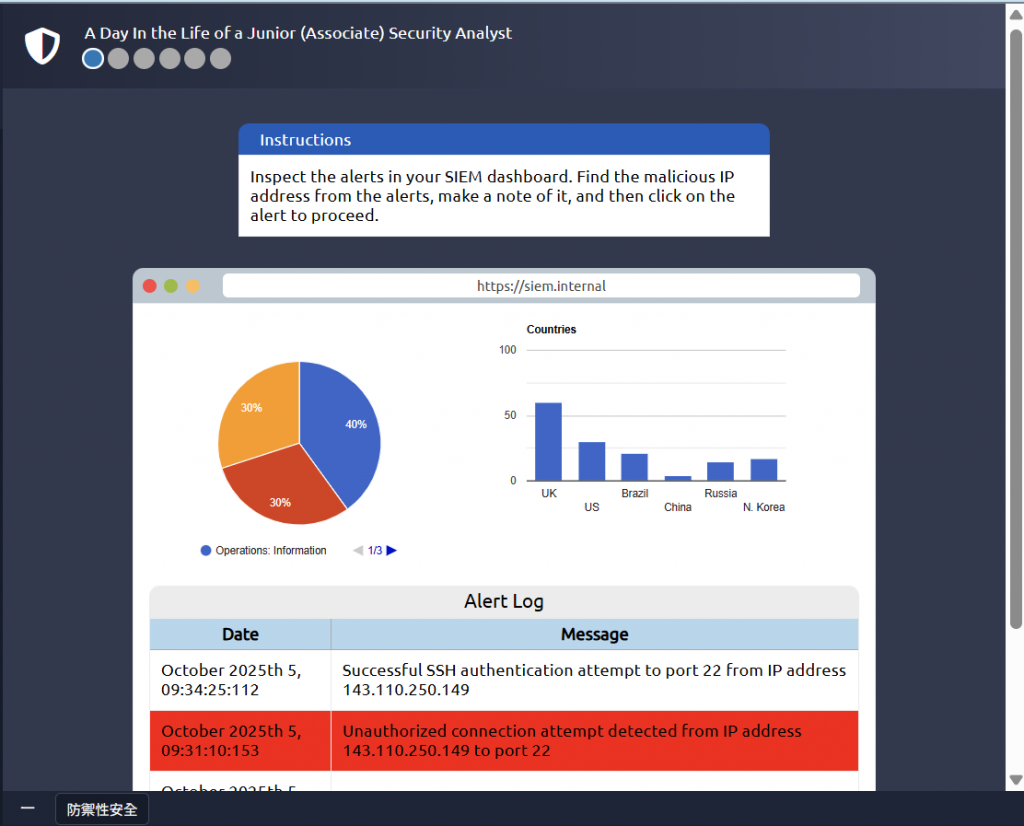

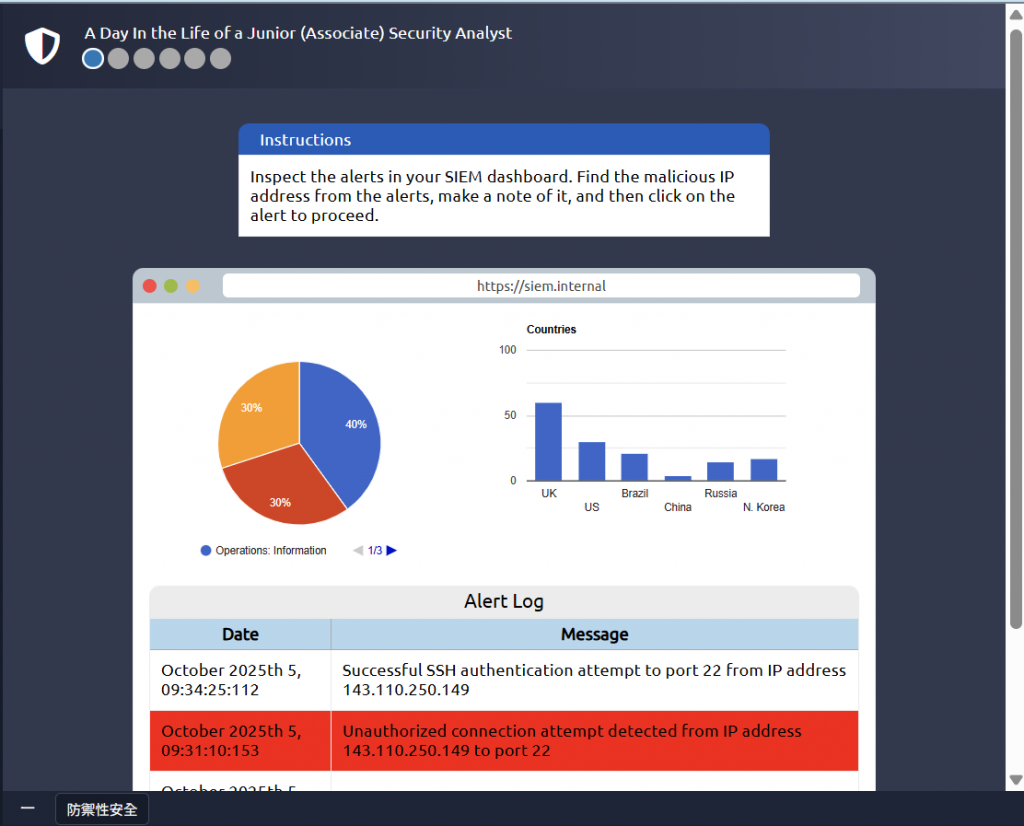

模擬SIEM

**安全資訊和事件管理(Security Information and Event Management)**系統,用於將日誌、警報、工件和事件形式的安全資訊聚合到一個集中式平台,以便安全分析師在安全監控期間執行即時的分析。

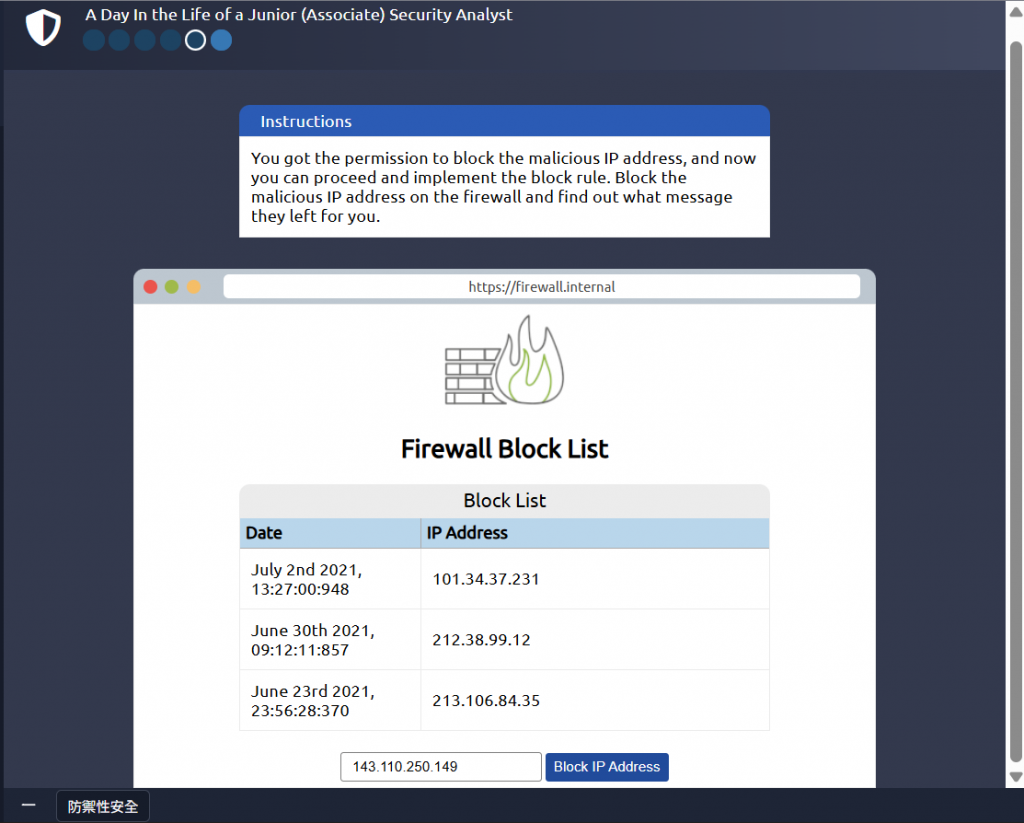

房間內有提供互動式的SIEM系統模擬網站,依照上面的提是一步步做下去

點擊進入網頁後你要先在下面Alert Log找到惡意IP

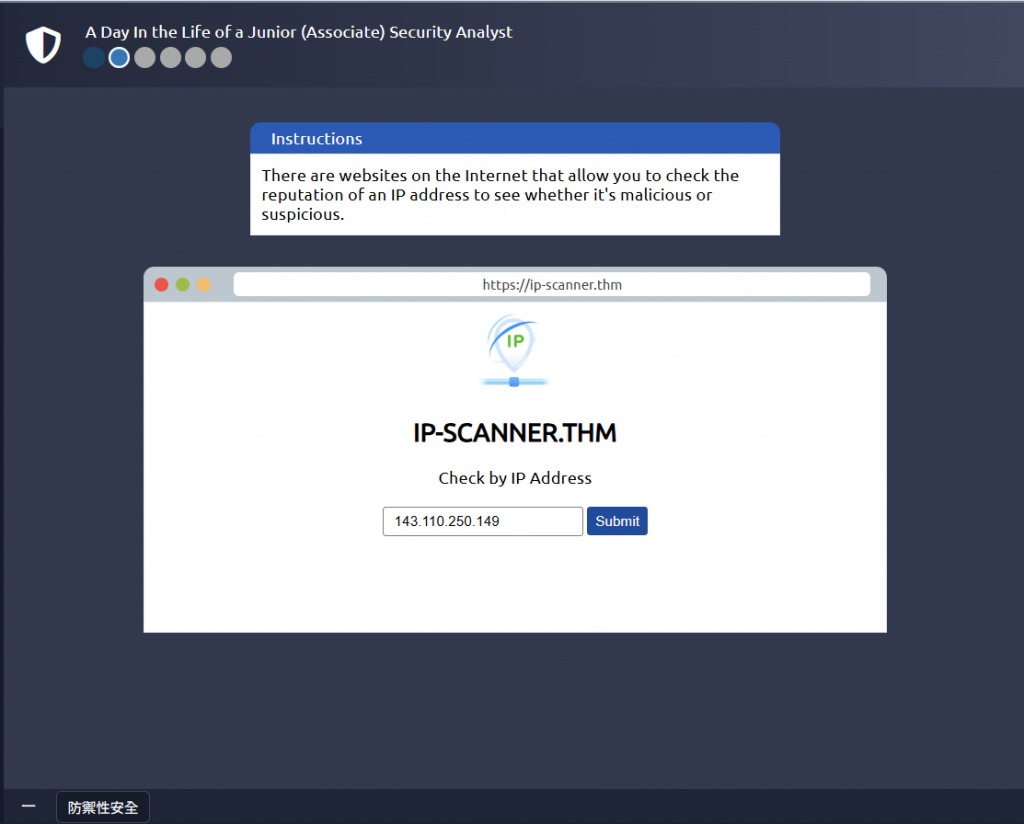

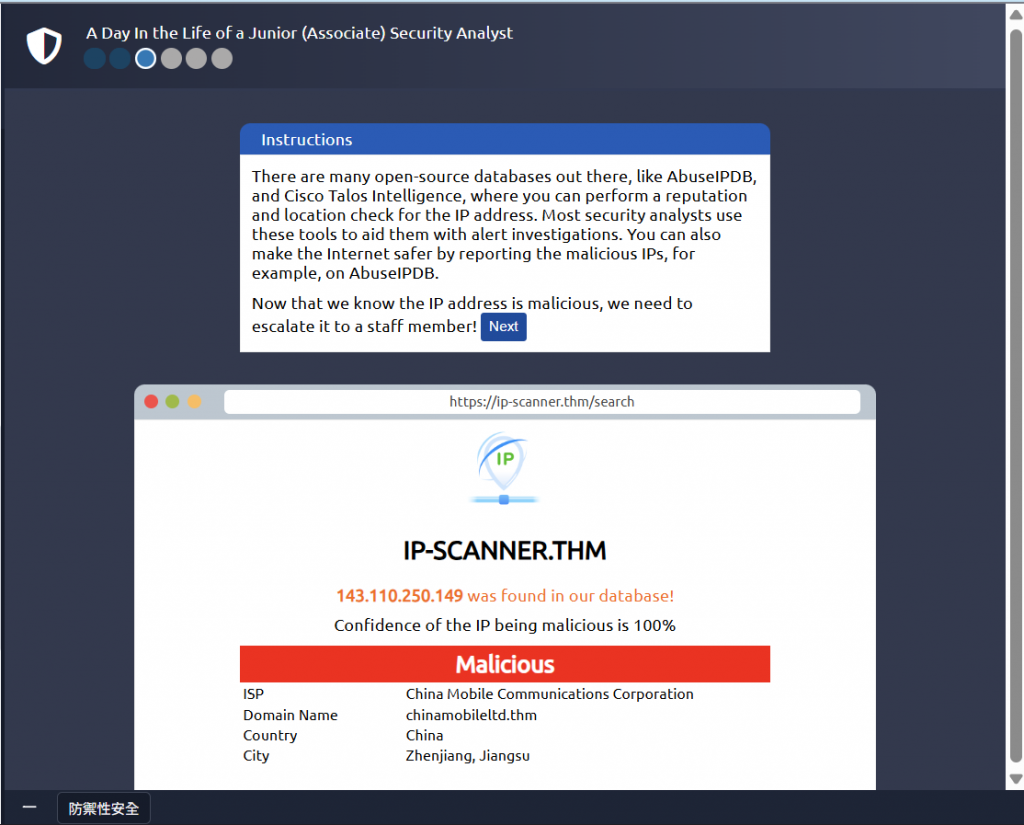

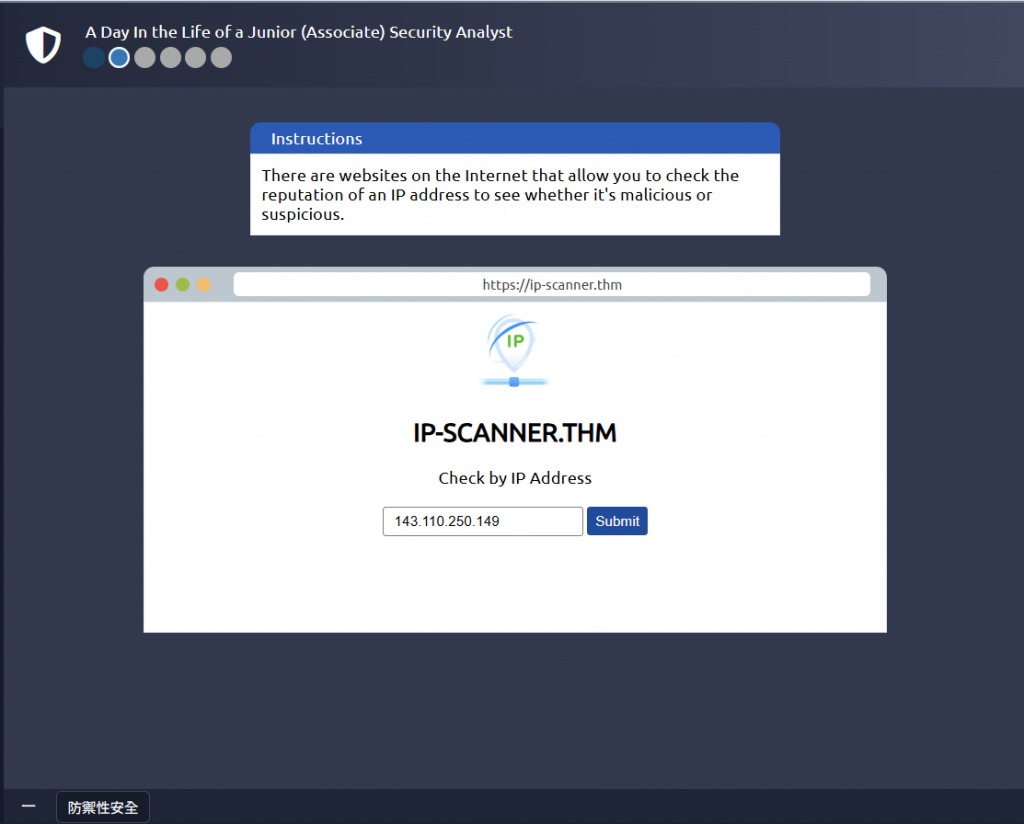

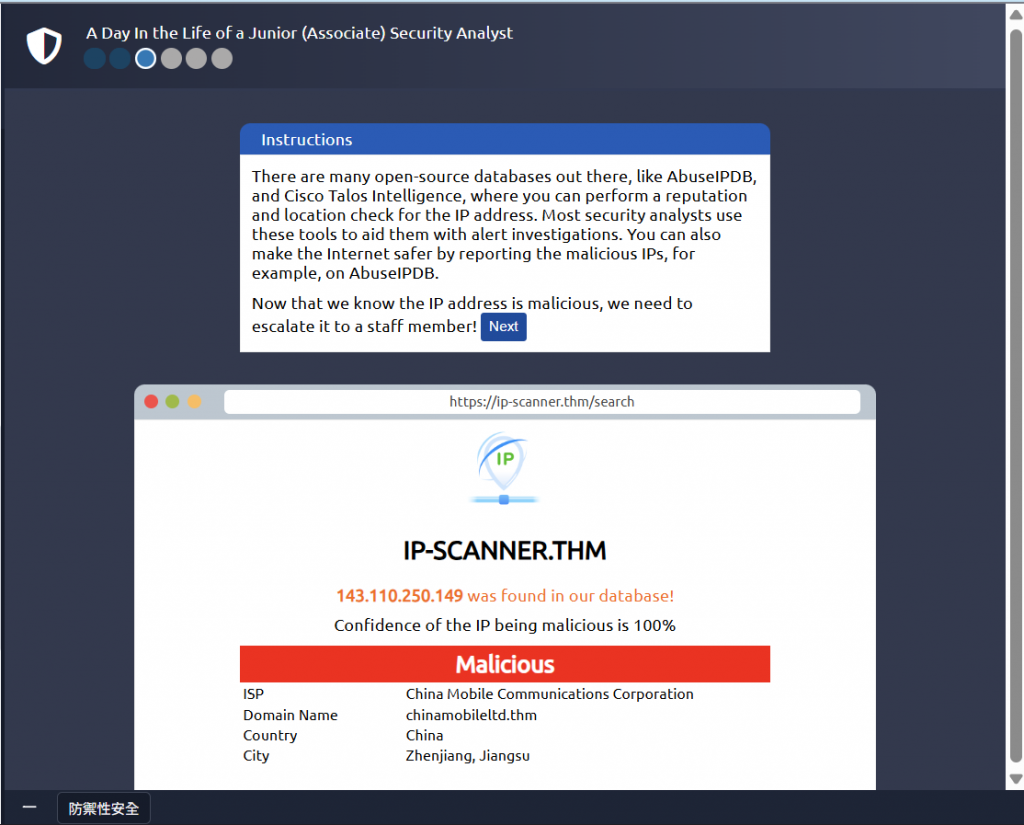

網路上有一些網站允許您檢查IP的信譽,查看它是否為惡意或可疑IP

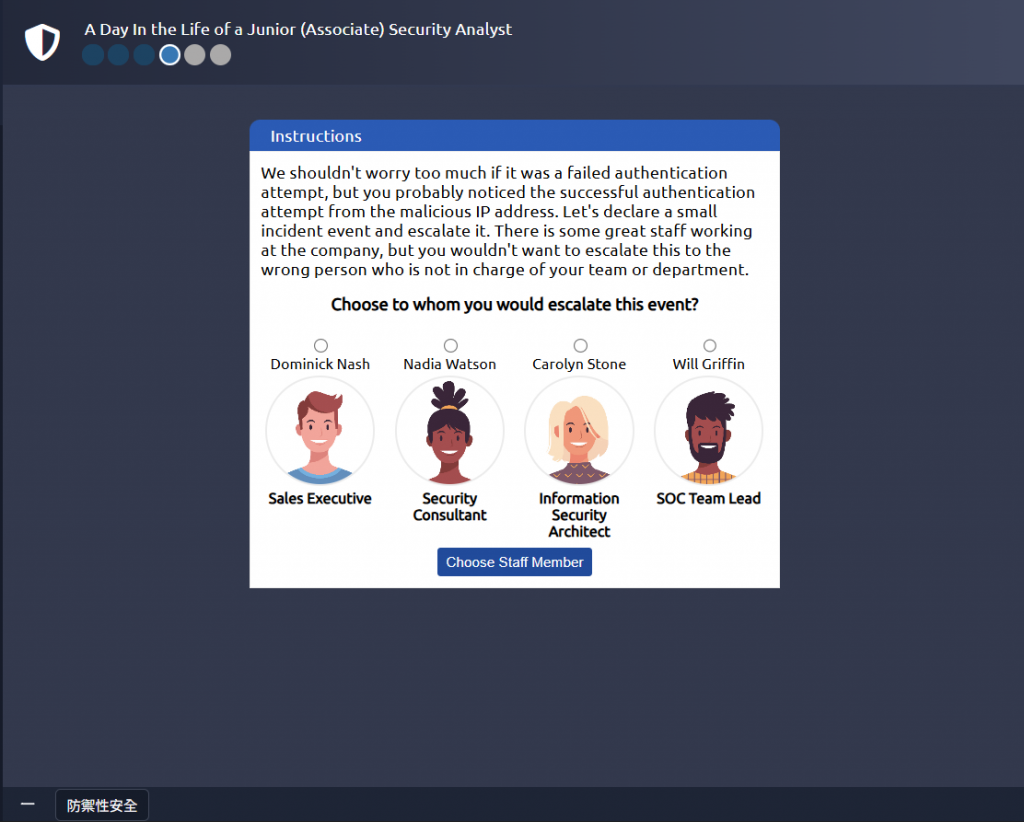

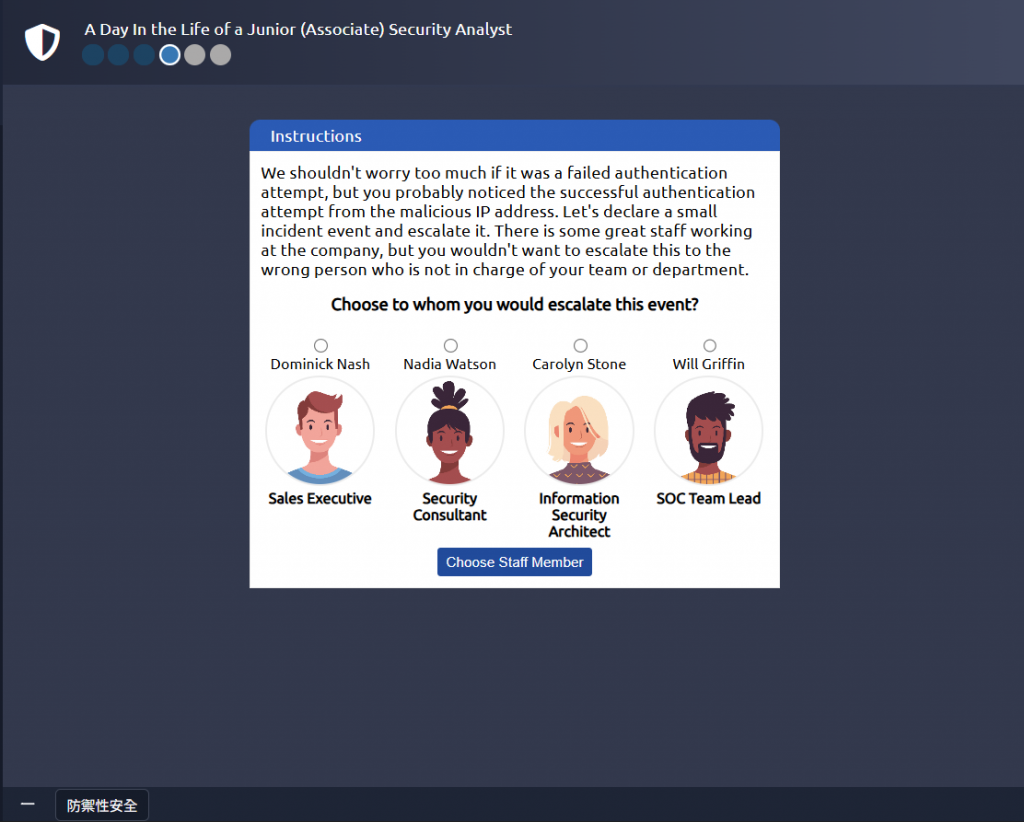

現在我們已經確認這組IP是有問題的,接下來我們要選擇向誰報告這件事

選對人後他會提示擬以取得封鎖惡意IP的權限

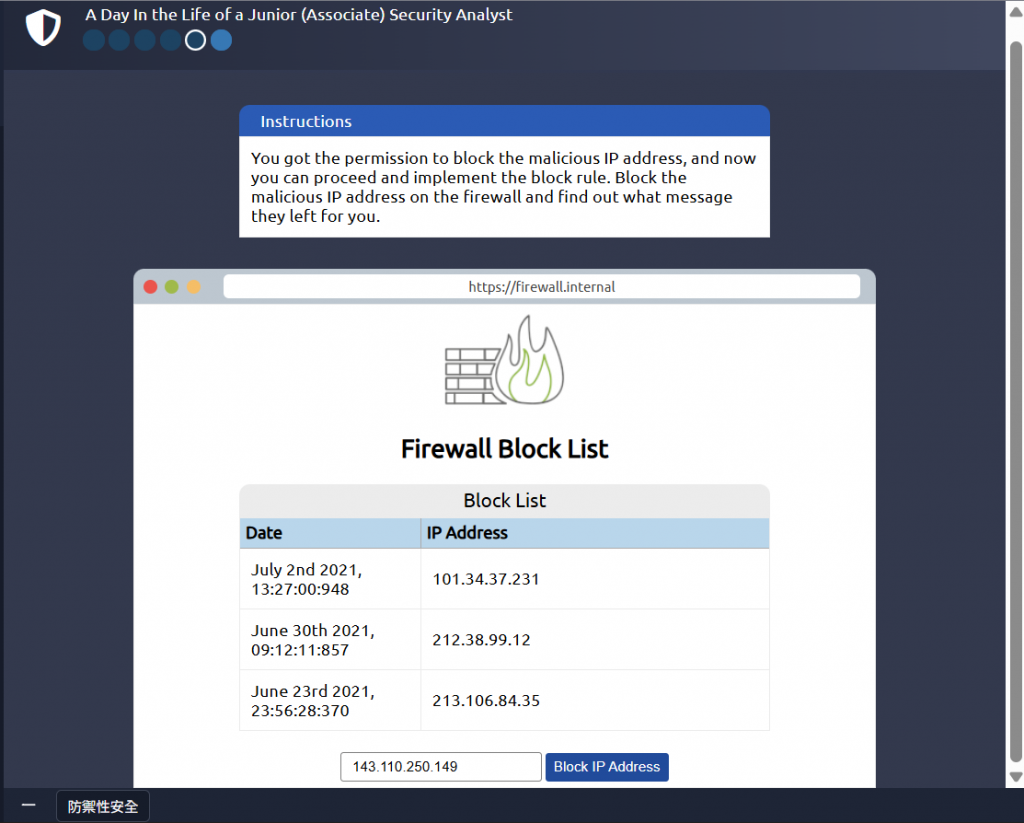

我們將剛剛找到的惡意IP加進Firewall Block List

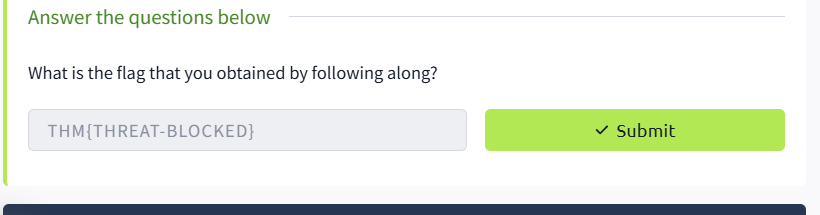

加入完成後我們就會拿到本房間的最終答案

今天的重點都放在前面的資訊和補充上

整體做下來會看到很多新東西,相比上一間可能會有點枯燥😅

不過這也是學習的過程嘛,雖說筆記做起來真的有點久還補充了一些其他的東西🫠

粗略看來前面幾間房間都會是類似的感覺真正花在房間破解上的時間其實並不會很多

接下來幾天我應該會加快一點進度可能一天2、3間房間

希望我不會把自己累死😂