昨天我們先學了Burp Suite最基本的架構及概念,今天我們則要親手操作Burp Suite。我會從安裝開始教。

1.前往官網https://portswigger.net/burp/communitydownload

2.選擇作業系統版本(如:Windows、macOS、Linux等)

3.啟動下載好的.exe檔案根據指示進行安裝

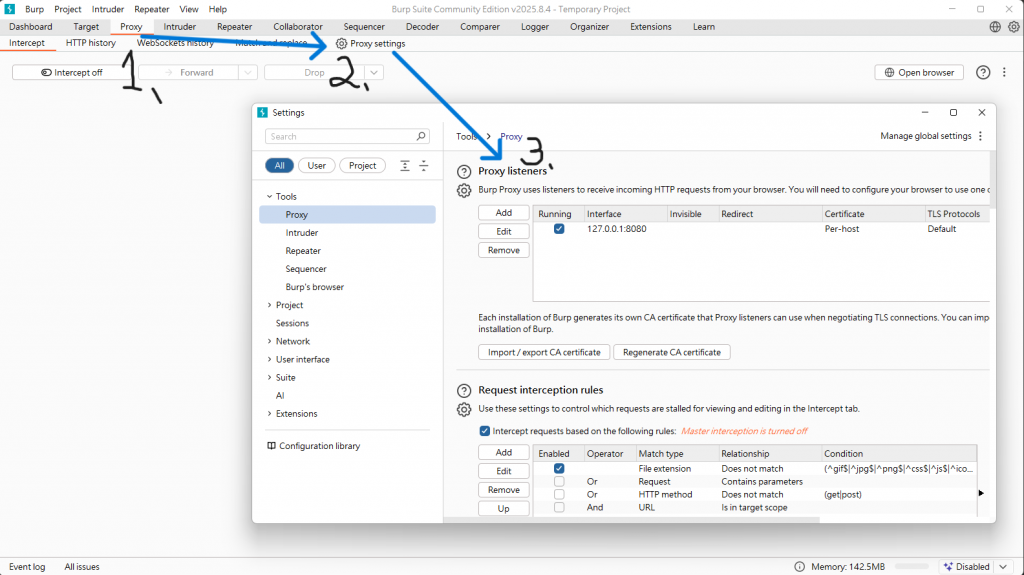

按照圖片的步驟打開Setting確認是否有預設為127.0.0.1:8080,這個是Burp監聽的位置。

通常有兩種方法,一種是使用系統代理,另一種是安裝Chrome外掛切換代理,這次我選用的是第二種,因為這樣比較容易方便快速切換且不會影響到整個系統。

這次使用的外掛是Proxy SwitchyOmega 3 (ZeroOmega)

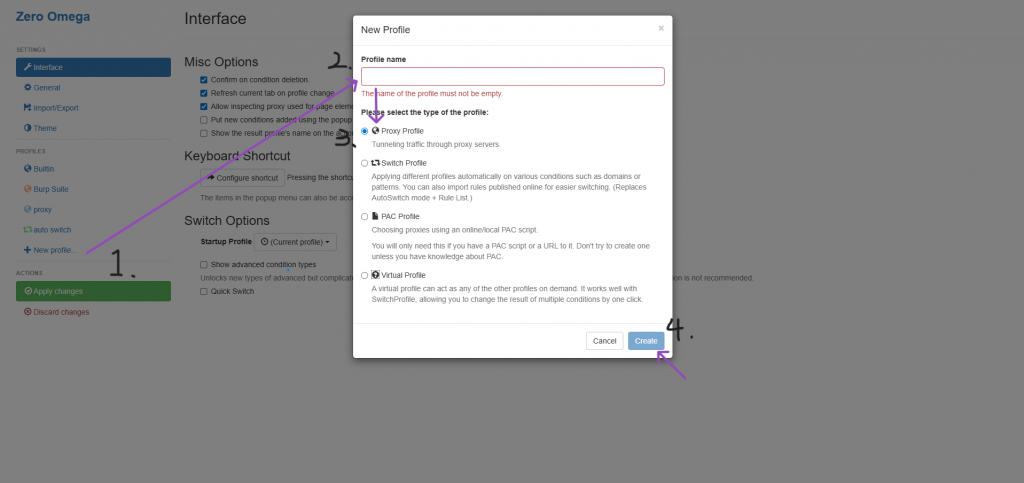

下載安裝後,開啟SwitchyOmega,並依照下圖的步驟進行設定

1.先建立一個新的資料夾

2.輸入資料夾名稱

3.選擇Proxy Profile

4.按建立

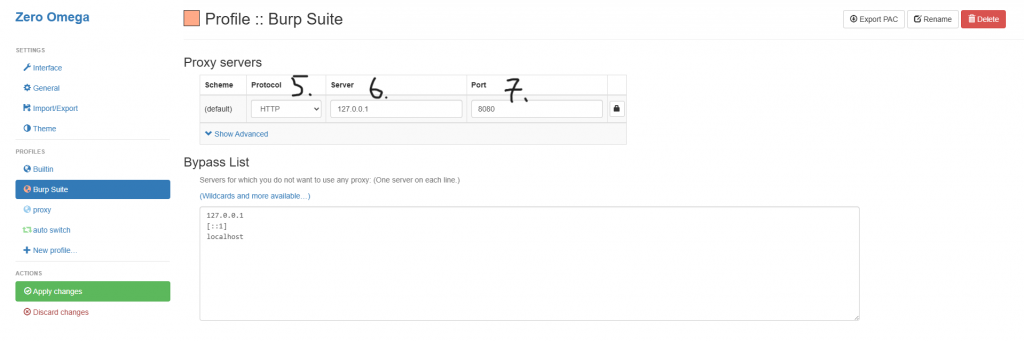

5.將Protocol設定為HTTP

6.將Server設定為127.0.0.1

7.將Port設定為8080

因為我們要攔截HTTPS網站,所以必須使Chrome信任Burp的自簽CA

1.先在瀏覽器輸入http://127.0.0.1:8080 並點擊右上角的CA Certificate

2.點擊開啟剛下載好的cacert.der

3.選擇安裝憑證,接著存放位置選本機電腦

4.選擇「將下列憑證放入以下的存放區」

5.選擇「受信任的根憑證授權單位」

最後選擇下一步,在選擇完成即完成安裝(因這邊並無過度複雜的介面,因此就不附上截圖了)

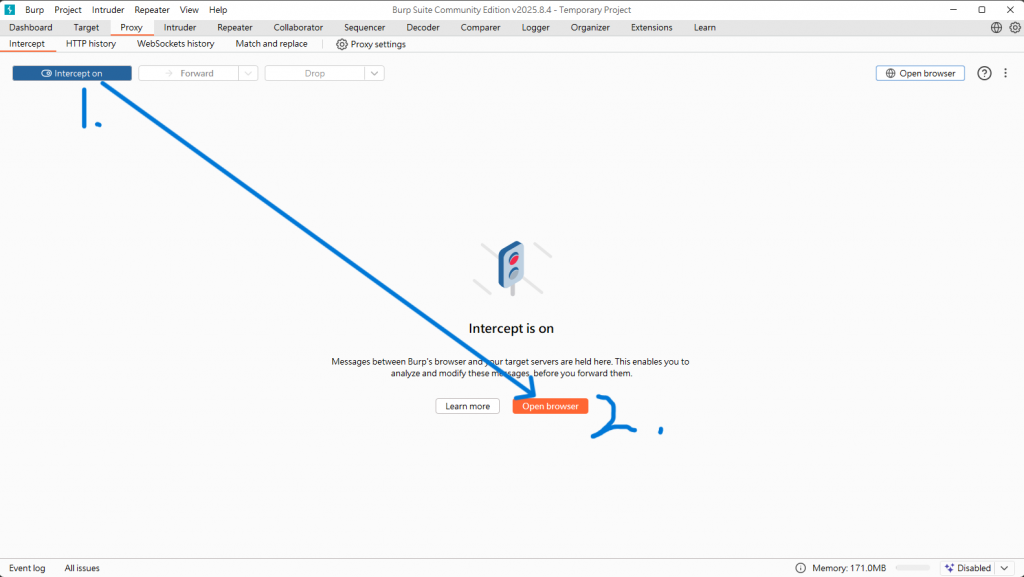

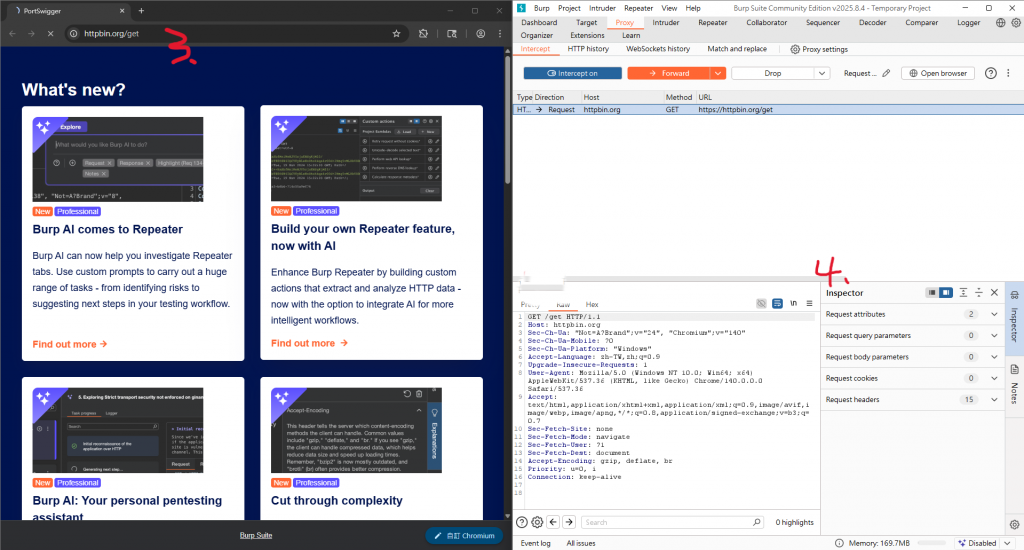

1.將intercept開啟

2.打開瀏覽器

3.輸入https://httpbin.org/get

4.修改HTTP方法,例如我改成了POST

5.觀察回應

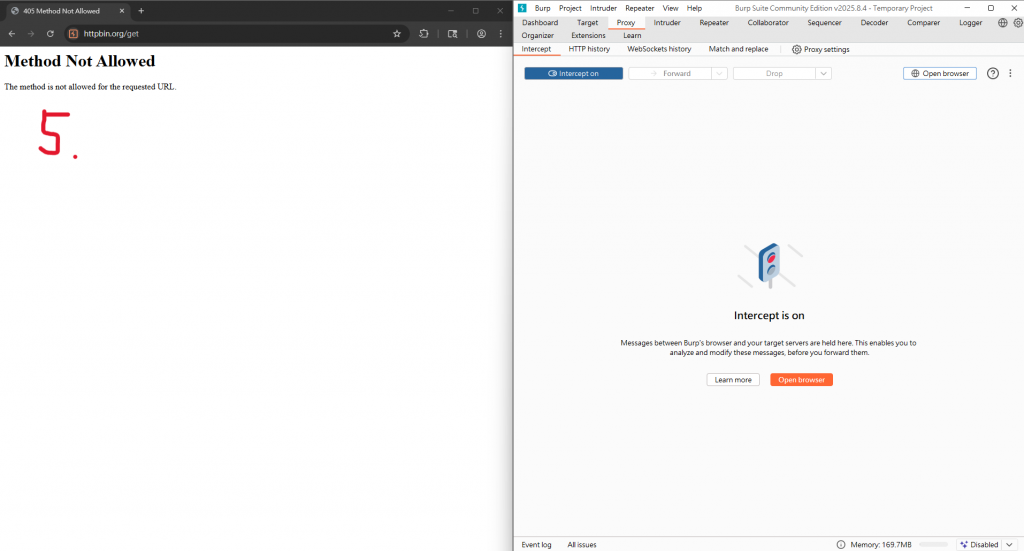

結果如5.所示不接受請求,也可試試其他例如HEAD之類的,改完後只需要點擊上方的Forward

注意!練習完後記得將Proxy SwitchyOmega 3 (ZeroOmega)設定回Direct

通常我們會用的幾個功能有上面練習的HTTP方法、Cookie等

今天我們學習了最基本的如何利用Burp Suite進行攔截,明天開始我們會介紹攻擊,並練習使用Burp Suite實作順便介紹一些Burp的實用小技巧。

4.的部分HTTP方法打成標頭