IP &GE O防火牆就是一個利用IP 或地理位置控制請求的防火牆,提供以下的功能:

IP Controls :依據IP網段進行封鎖。

Geo Controls :Geo是一種根據IP位址與地理位置(如國家、城市、經緯度)對應關係的資料庫,用於限縮僅有特定國家存取或阻擋。

ASN Controls :ASN(自治系统編號),用於在網際網路中識別不同的網路或網路提供商,並透過邊界網關協議(BGP)進行路由和管理流量,用於限縮僅有特定網路ISP及雲端業者存取或阻擋。

Block Exceptions :就是防火牆白名單,用於合作夥伴或是企業網路,針對測試或是業務合作等避免遭誤擋的需求。

設定的方式

首先,要先介紹一個功能Shared Resources,這是一個Akamai設計用來與所有防護機制共享防護規則的資源集合庫,可以定義的規則包含IP/CIDR列表清單或是速率策略等。

針對IP/CIDR或GEO,Akamai已經有先定義好可以直接選用的物件,例如Tor、AWS EC2、Azure等。

於Shared Resources 新增要封鎖網路List清單,可以是單一IP (xxx.xxx.xxx.xxx)或是CIDR (xxx.xxx.xxx.xxx/25) ,或是新增GEO類型的清單,直接將要阻擋的國家點選即可。

在介面中,依據IP、GEO、ASN需求,選擇在Shared Resources新增建立好的List清單。

防護策略

接下來,每一個防護功能我們都要來評估及討論,先前講的4個項目

能從IP或是GEO分辨出惡意來源及惡意請求的意圖嗎?

來源 :我們先確認一個問題,你的網站使用者大多來自台灣,那麼來訪來訪問的IP一定是台灣的IP嗎?

Jerry回答,這題感覺有陷阱耶!! 我想看看,應該吧 !

顧問回說,不太正確!! 你有想過搜尋引擎如Google的機器人來自哪一個IP網段嗎?一定是台灣?

另外,同仁出差到國外,或是現在非常流行的VPN服務如Surfshark等,都有可能不是用台灣的網段連線。

更別提,你家業務逐漸往海外擴展,所以未來可能逐漸不是台灣的IP越來越多。

意圖 :通常用IP不容易判斷出意圖,但你可以從以下方方式判斷現在來訪的IP,是好人還是壞人!

怎麼判斷?

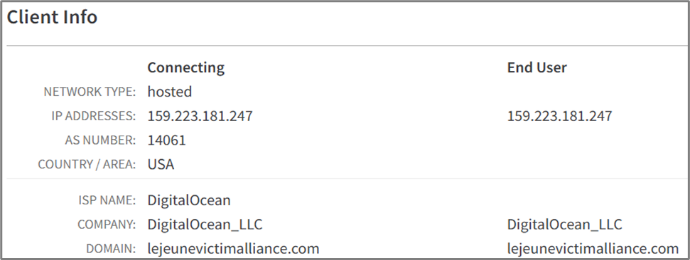

善用Akamai的分析平台,裡面有非常強大的網路資料庫,可以得到例如network type、as number、country / area、isp name、company、domain的詳細分析資料。

其中最棒的就是network type,你可以透過filter功能找出常見的網路提供商包含Cable、DSL、Hosted、Mobile類別。

你可以依據這個資訊快速分類出這個來源是一般ISP業者提供的行動網路,還是雲端業者或是VPS業者的網段,這可以加速你的分析判斷很多呢!!

怎麼擋?

這個機制的Action動作條件就是針對IP/CIDR跟GEO來擋,沒有其他輔助條件。

會擋不住或是誤擋?

擋不住 :不會有這問題,就是IP資訊正確一定會擋。

誤擋 : 有幾個情境會發生誤擋或漏擋

* 當GEO資訊不夠正確時,有些IP可能誤擋或漏擋,機率雖然不高,但不是0% 。

* 電信業者或是企業用戶都採NAT時,單一使用者的惡意行為導致你需要阻擋,採用IP阻擋方案時,一定影響到同一IP的正常使用者。

* 採VPN方案如Google ONE、Surfshark的智慧型行動裝置及筆電,也可能因IP NAT模式導致被誤攔。

策略整理

評估完後,就綜合評估你可能會遭遇的情境,擬定出防護策略。

建議導入初期先以不誤擋為主,配合公司業務的發展逐步調整,以緊急發生攻擊應變時再來加入黑名單。