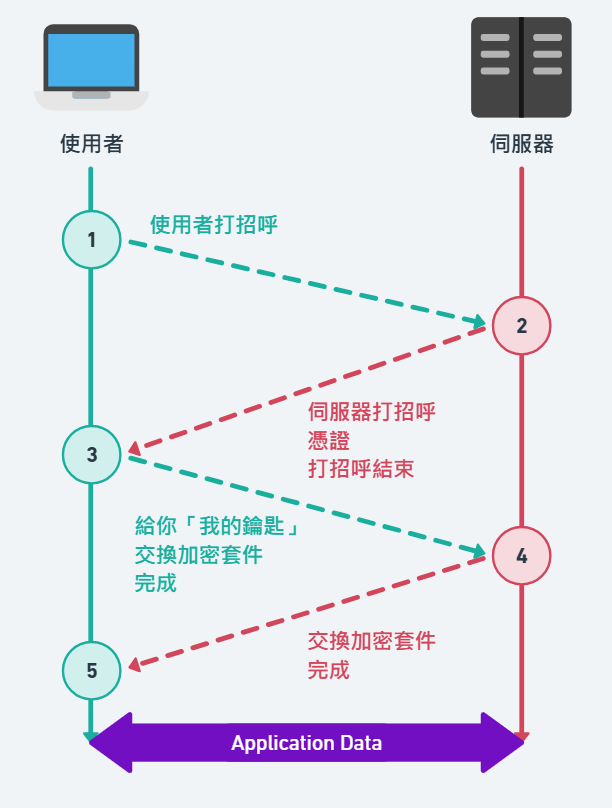

昨天我們已經把 HTTPS 跑起來並看到 Wireshark 上的 Application Data,今天把那個黑盒子再打開一點!

首先,我們要用簡單的流程把握手概念講解清楚,再示範兩種在 Kali Linux 與 Windows 環境下把HTTPS 流量「解密回明文」的方法,最後來談談 MITM(中間人)攻擊與防護是什麼。主要是幫大家「梳理流程 + 可操作的步驟」,不會講到複雜的數學運算或推導。

這邊可能有點小複雜,礙於文章篇幅不能講太冗,我覺得大家可以去看 David Bombal 的 Youtube 影片:TLS Handshake Deep Dive and decryption with Wireshark,他採訪一位來自西雅圖的網路工程師 Ed Harmoush。

裡面把所有的細節全部都講過一遍了,我覺得真的非常受用!推薦大家可以去看,片長約 1 小時。

如果你看完了影片,也知道 TLS 1.3 的運作原理後,不妨自己用 Kali Linux WireShark 和 Windows Packet Sender 實作一次看看。匯入伺服器金鑰後你就能看到 Application Data 被解密的結果囉!