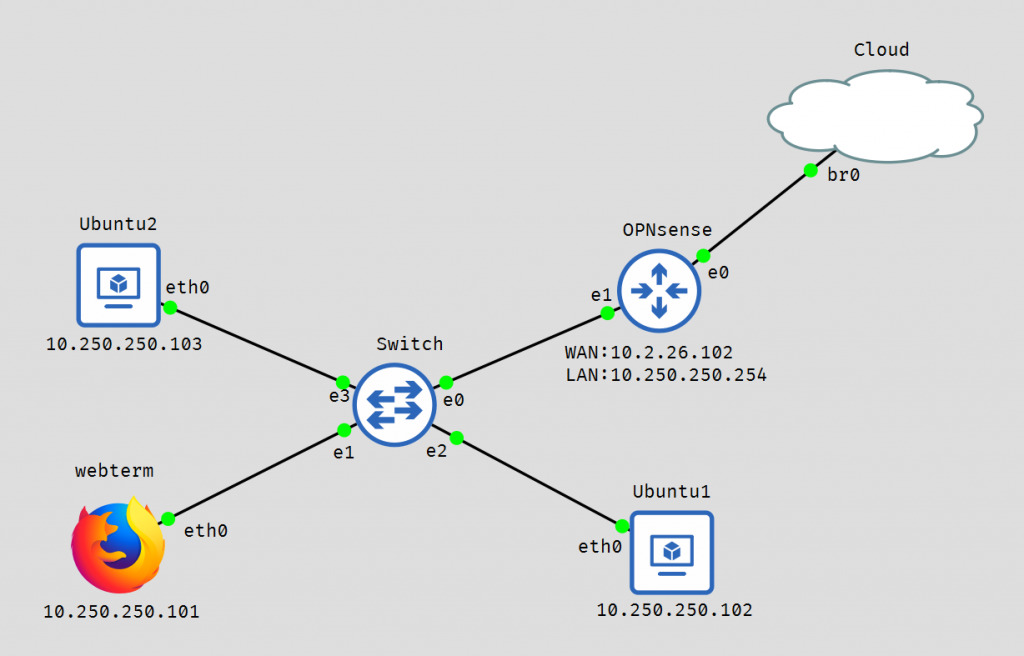

cloudflare 這只要有一個網域、一個正常的付款方式。其能夠玩的花樣會非常的多,所以今天我們再來試試穿透內網的設備,不多廢話,先上網路拓譜圖。

如上圖,今天我們的目標是讓外網的設備填網域後即可打開 Ubuntu2 的 SSH 。

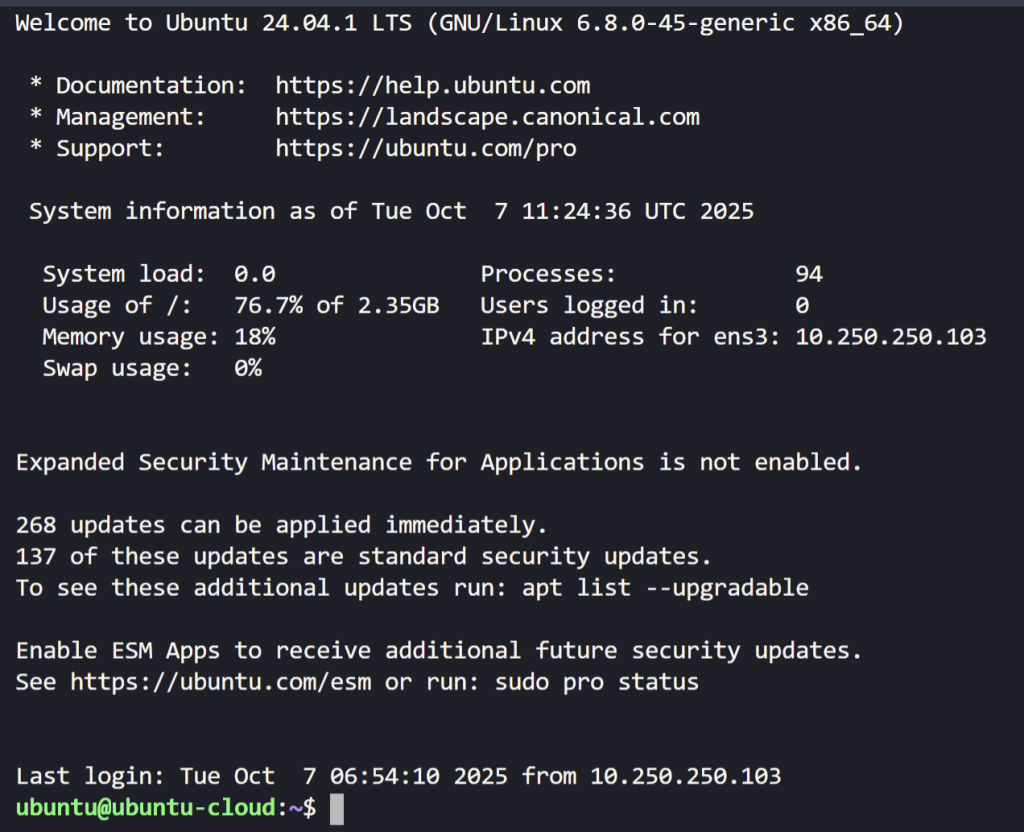

最後的效果應該會長這樣

且最棒的是,因為有反向代理和邊緣伺服器,所以這樣的服務不但延遲低且隱藏 IP

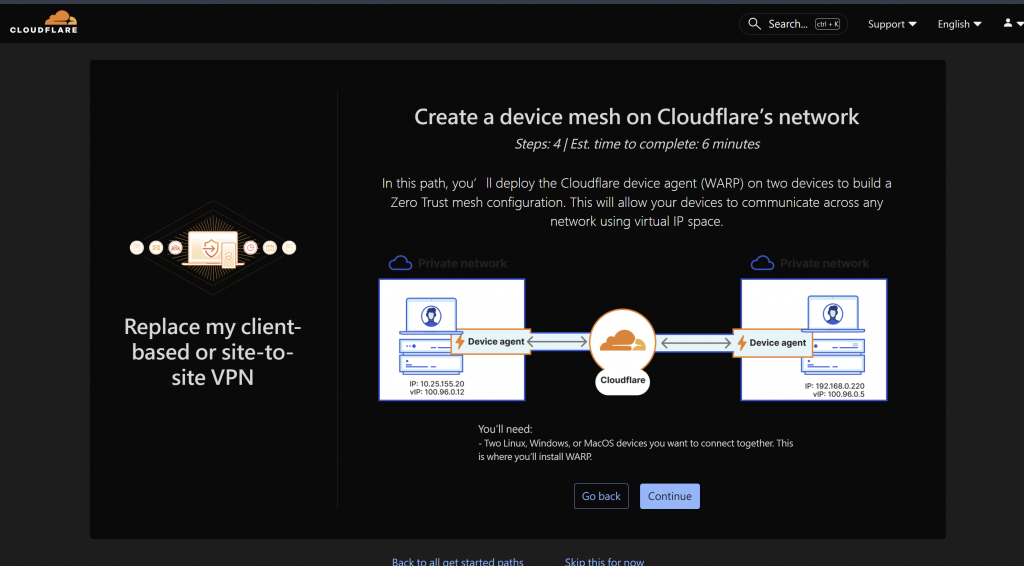

第一次進去會要求你去填 zero trust 的團隊名稱,還有要選的方案和付款方式。全部設定好後如果你網域可以正常使用的話,應該就不會有問題

你可以去選擇使用 Replace my client-based or site-to-site VPN 這個流程去完成,不過後面還需要做些調整....

到 network > tunnels 新增新的隧道,然後在 choose environment 根據我們要穿隧(tunnel,下稱穿隧) 的裝置,選擇 debian。跟著裡面的步驟即可。

CIDR 填 Ubuntu2 的內網 IP (10.250.250.103/32) 即可,Published application routes 去填域名和SSH://10.250.250.103 這樣有關穿隧的前置就寫好了。

回到 tunnels 的主頁,應該要看到 routes 那一欄有填好的 IP ,這樣最困難的部分就做好了。

你可以到 network > route 裡面確定 IP 和對應的 穿隧是否有誤。

提醒網域設定極為重要,如果這沒有設定好,就會導致後面 application 設定失敗

這裡寫完 policy name 和 打開 policy 後,需要新增一個 Include email。讓限定的 email 才能進入使用該網域去使用 application,最後我們可以用 policy tester 去測試這個規則是否有問題。

設定一個 self host 的 application,設定好名稱後,

先設定一個 public 的網域,然後把 Browser rendering settings 打開,並且在其中設定成 SSH

這是讓我們最後可以用網域去進行 ssh 的關鍵

policies 選擇稍早建立的即可。

我們可以回到 policies 可以看到我們設定 policy 會有一個應用,跟瀏覽器 SSH 有關

早就有預設了!!!

最後我們就可以盡情使用 cloudflare 的服務。

欸果然,用過的人最終都會拜倒在 cloudflare 的石榴裙下。