前言

昨天,我學會了怎麼用 Burp Suite 攔截封包,這讓我能「看見」瀏覽器跟伺服器之間的溝通。但光是看還不夠,今天我要更進一步,去「修改」和「自動化」這些請求。

我的目標是 DVWA 裡的「Brute Force」(暴力破解) 這個關卡。我要嘗試用 Burp Suite 的兩個新功能 Repeater 和 Intruder,來找出網站的正確密碼。

第一步:準備目標環境

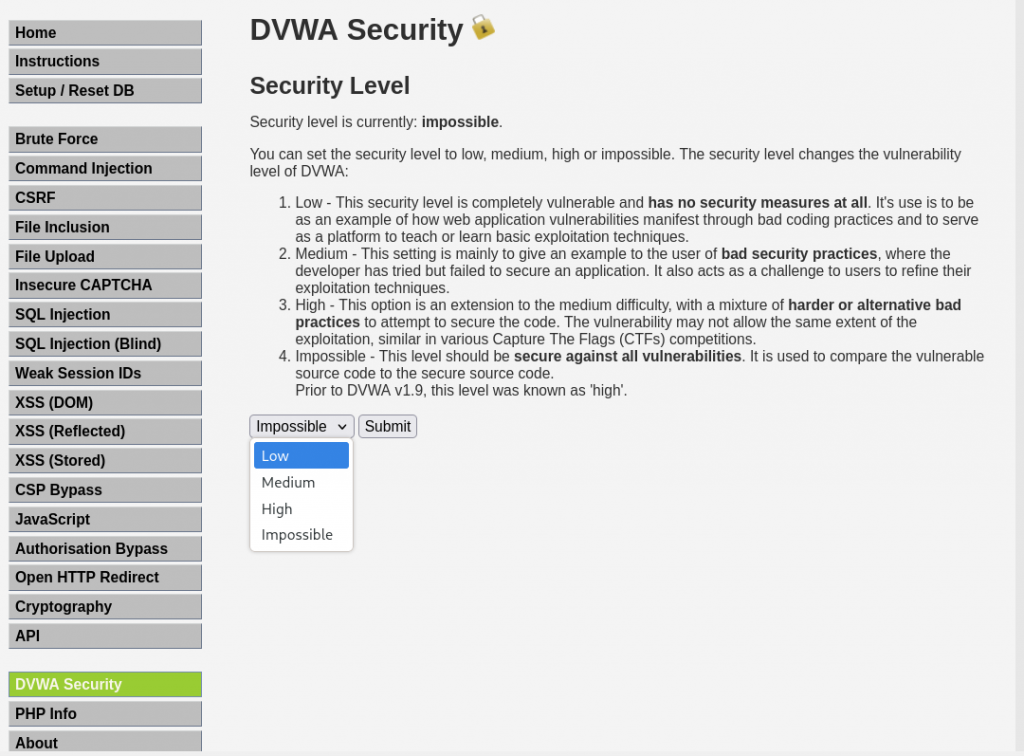

在開始攻擊前,我得先把 DVWA 的難度調到最低,這樣才能確保我先理解攻擊的基本原理,而不是一開始就被各種防禦機制卡住。

我登入 DVWA (admin/password)。

點擊左側的 「DVWA Security」。

將 Security Level 設定為 low,然後點擊「Submit」。

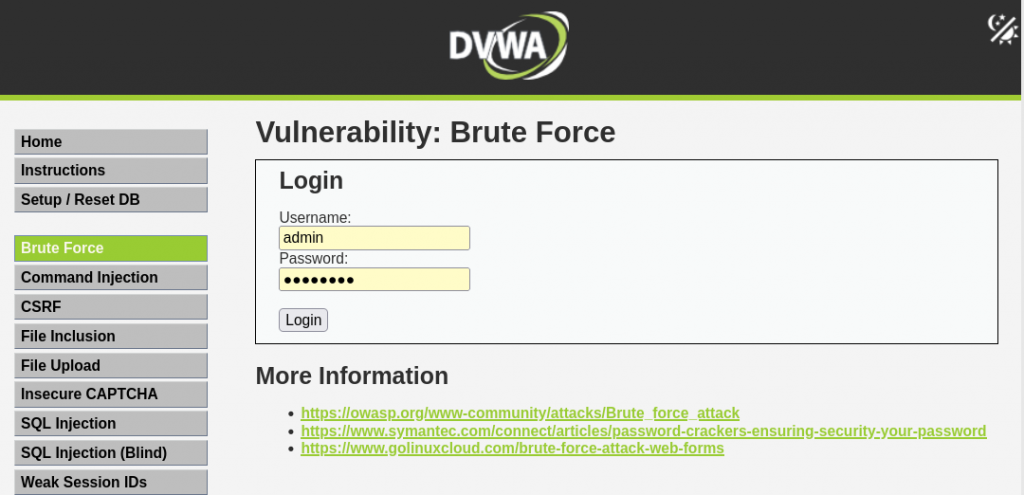

接著,我點擊左側的 「Brute Force」 進入今天的挑戰頁面。

第二步:用 Repeater 手動測試

在進行自動化攻擊前,我習慣先用 Repeater 手動發送幾次請求,觀察伺服器的反應。Repeater 就像一個可以讓我重複修改並發送同一個封包的工具。

我在 Brute Force 頁面上隨便輸入帳號 admin 和密碼 123,然後按下「Login」。

我切換到 Burp Suite,在 「Proxy」 -> 「HTTP history」 分頁中找到剛剛那次登入的請求。通常是 GET /vulnerabilities/brute/?username=admin&password=123&Login=Login 這樣的一行。

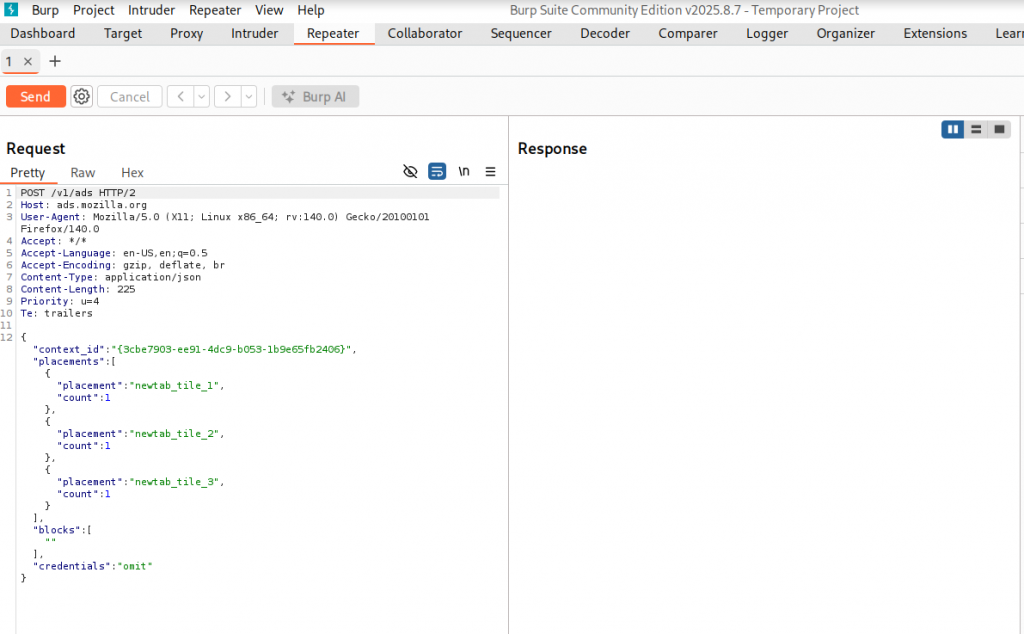

我在這行上面按右鍵,選擇 「Send to Repeater」。

![在這裡附上右鍵點擊請求,選擇 Send to Repeater 的截圖]

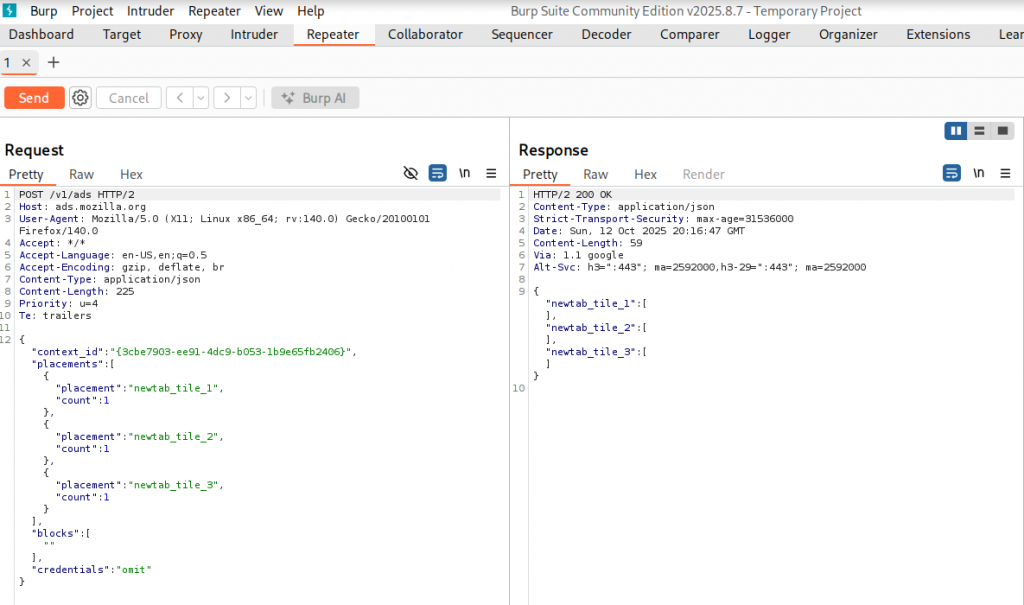

我跳到 「Repeater」 分頁,左邊是請求內容,右邊是空白的。我點擊左上角的 「Send」 按鈕。

很快地,右邊就出現了伺服器的回應。我可以在 HTML 原始碼中看到 "Username and/or password incorrect." 的訊息。

接著,我試著在左邊的請求內容中,手動把密碼 123 改成 abc,再按一次「Send」。結果還是一樣。

這個過程讓我確認了登入失敗時伺服器會回傳什麼樣的內容,這對後續判斷攻擊是否成功很重要。

今日總結

今天我學會用 Repeater 手動探測伺服器的反應。

明天,我準備挑戰 Intruder