在無線AP上導入 802.1x 安全協定, 只有領到數位憑證的設備才會通. 自己設固定IP也沒用...

大大提到的802.1X是否就是RADIUS??

Radius 只是 802.1x 裡面的一個元件, 但透過 802.1x 我們可以進行很多不同的控管.

此外, 樓主或其他網友, 可能都誤以為 802.1x 給的帳號密碼, 就跟 Wifi AP 上面的 SSID 密碼是同樣作用, 事實上, 這兩個控管的層次相差很大. SSID 密碼只管加密的 Key, 他不管網路層的身份是否可以合法通過; 但 802.1x 如果身份認證不過, 是連 Layer 2 都不會通: 不是只有不發 DHCP 而已, 而是連這個 MAC 都不會被認可, 所以他自己不管設甚麼 IP, 都過不了 Wifi AP, 當然就不會跟你的內網相衝了.

此外, 802.1x 的應用, 也不是只有密碼管制而已, 因為密碼可能外借外洩, 此時我們可以改用數位憑證的方式來認身份, 如果他的電腦上沒有安裝由公司發出來的數位憑證, 即便有密碼也不能通過.

如果加上 Windows 2008 的 NPS 功能, 還可以做到預先偵測, 例如: 檢查這台電腦上面是否有安裝防毒? 沒安裝的就不准上來; 或是區隔網路用途, 例如: 合乎某些規則的人, 允許存取公司網路, 不符合某些規則的人, 只能待在某個特定網路, 像是上網區, 這樣可以給有登入的人存取公司網路, 但像訪客那樣沒有登入密碼的人, 一連上來就只能上網, 無法進公司內網.

802.1x 還有很多種應用, 端看你的想像力去發揮...甚麼奇怪的招數都可以拿出來管...

還有 802.1x 也不是只能用在 Wifi 上面, 公司內網的 Switch 也同樣可以管制, 用來防止員工自己帶設備插上 Switch 去私用...

依照下面網址實驗了一下發現,是不是環境內必須要有Enterprise版本的windows當CA才能發憑證?我用Standard版本的windows當CA會在做EAP那裏出現錯誤。

https://www.mafiasecurity.com/access-control/step-by-step-radius-server-guide/

把AP的DHCP SERVER關閉以外,要把WAN端斷線

把你的DHCP SERVER來源接入Lan端任一孔

讓所有使用者都要接過DHCP SERVER才可以

這時候的AP只是一台無線HUB而已

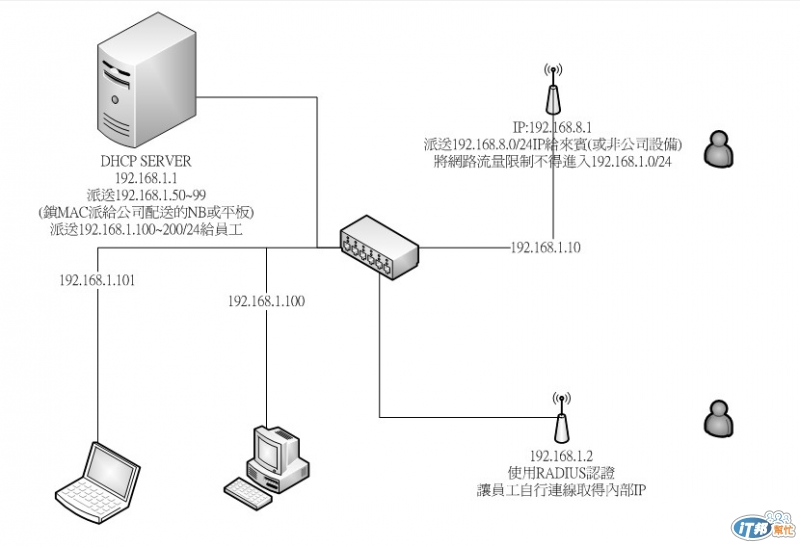

公司使用RADIUS認證,類似如附圖,

內部使用有線與無線連接,並透過RADIUS認證(但無線設備連接後,會至DHCP SERVER將所有無線歸納到某一區段如192.168.1.50~100方便後續追蹤),

再接一台無線AP開啟DHCP功能,派送另一網段(如192.168.8.0/24)並設定無法讀取192.168.1.0/24的網段(就是設定上網使用),現在的無線AP價格在1500以內就有以上的功能,版大可自行前往查詢

或是建議版大可向主管或老板申請另外一台光纖網路供來賓或員工自備的無線來符合需求,並可增加內部網路流量的安全性與穩定性

請問

1.使用者如何連接認證機制是?

2.原有無線使用者連接後是由MIS設定IP?