狀況是有兩台防火牆A.B與一台電腦C

A: internal:10.1.9.254/16

B: internal:10.1.9.251/16

C: IP:10.1.2.245的default gateway是:10.1.9.254

要把流量導到10.1.9.251 所以在policy route有設好相關設定

問題點在

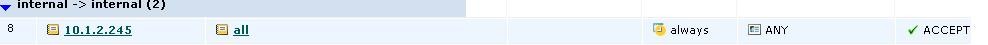

後續要設定政策讓10.1.2.245對internal 全通過 才能正常運作

而不是只設定10.1.2.245對10.1.9.251能通過就好

看了log,發現原因是要連出的外部ip的dst_int是internal,請問這個是怎麼判定的? 下面是LOG的紀錄

2016-05-26 15:33:24 Local0.Warning 10.1.9.254 date=2016-05-26,time=15:32:53,devname=FGT80C,device_id=FGT80C,type=traffic,

subtype=other,pri=warning,vd=root,src=10.1.2.245,src_port=0,src_int="internal",

dst=124.108.105.150,dst_port=2048,dst_int="internal",SN=107394190,status=deny,policyid=0,

dst_country="HongKong",src_country="Reserved",service=PING,proto=1,duration=81,sent=0,

rcvd=0,msg="Denied by forward policy check"

///////////////////////////////////////////////////

若還需要補充什麼請再告知我,感謝。

首先建議版大應該找維護的廠商來看看

如果沒簽維護,那當然每次遇技術問題都會很困擾

另外建議版大把架構圖及政策路由的設定放上來研判

因為如果小弟沒猜錯,兩台防火牆的IP都在同一段內網

如果PC要指定從某一台防火牆出去

何必捨近求遠直接將PC的閘道設到某一台防火牆介面IP就好

因為使用政策路由要非常小心優先規則 (政策路由 > 直接連接或應對 > 靜態路由 )

常常一用就影響到其他的路由,因此需要版大完整的路由表來研判

zyman2008大其實說得很清楚了,小弟看int to int 其實已經有政策

就怕版大的路由路徑不對稱(如果架構簡單應該不會)

因為那要下 asymroute enable 才能解

希望小弟建議有幫上一點忙嘍