各位大大好,

由於想連線公司在上海的據點,於是就用原來的FortiGate 80C跟台北這的FortiGate 70D來做VPN,可是VPN的品質一直不穩,三不五時就斷一下斷一下的,把韌體升到v5.0.x後有好一點,但還是常常發生,所以就買了台新的FortiGate 70D來用。

可是現在的情況讓我更莫名其妙了…

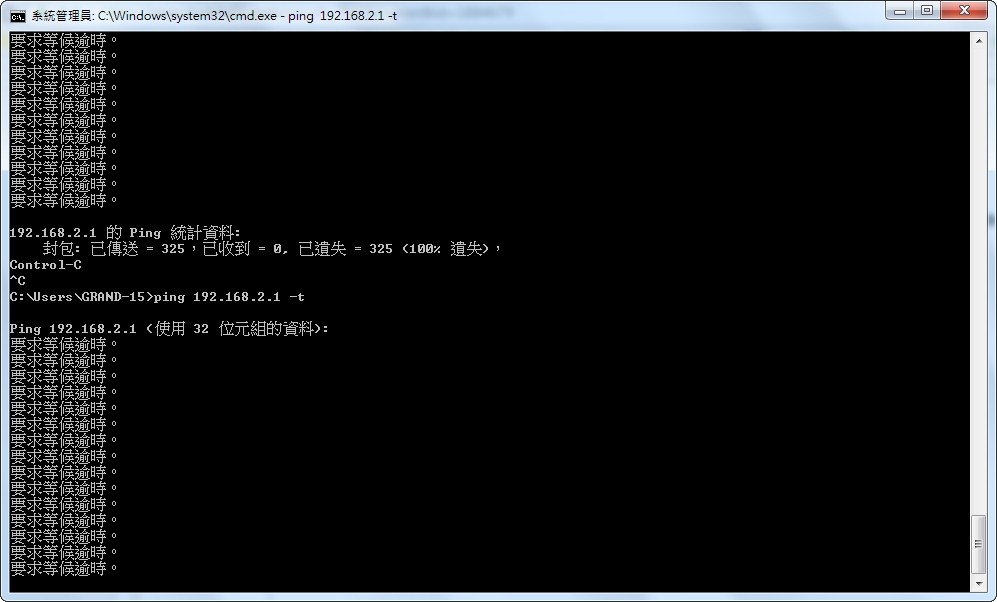

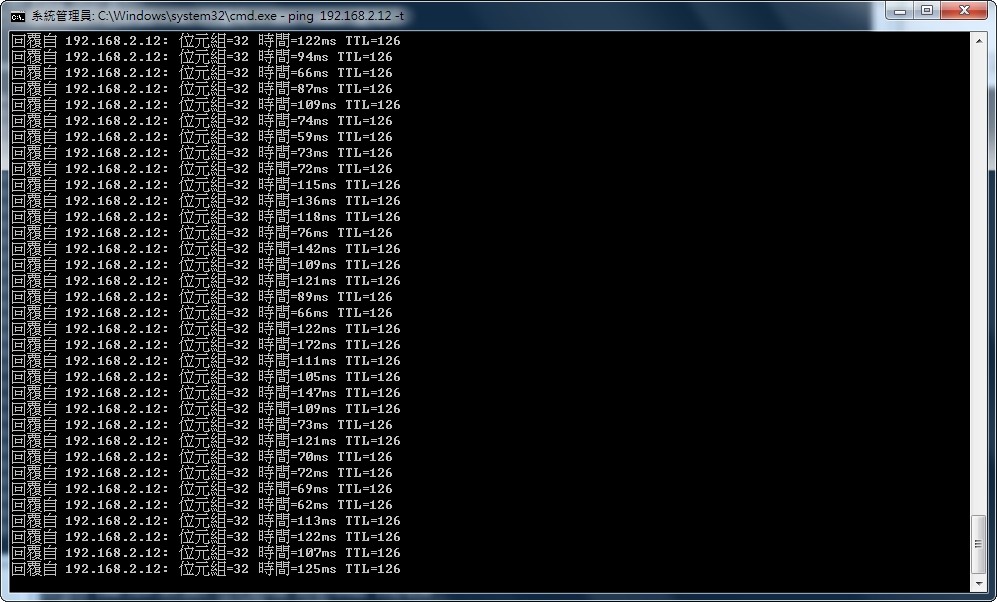

近來一週觀察發現,Ping上海防火牆的ip時會出現Ping不到的狀況,但是該防火牆後面(lan)的所有主機、設備都Ping的到,就是防火牆Ping不到、Ping不到、Ping不到。(防火牆web管理(使用lanIP進入)介面也能正常使用)

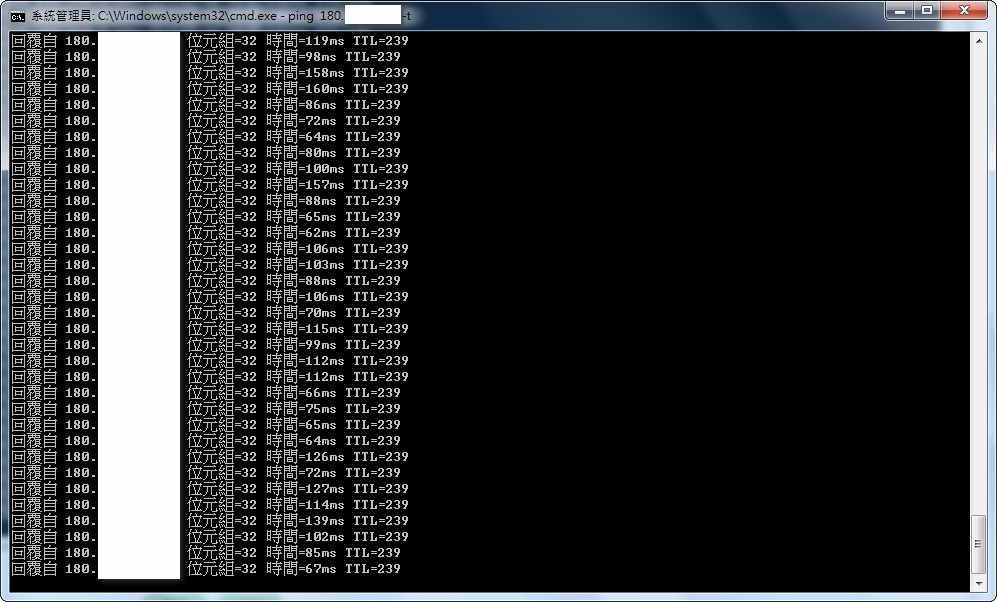

Ping實體IP卻很正常。

不知是否有大大碰過相似狀況,小弟愚昧還請大大指點。

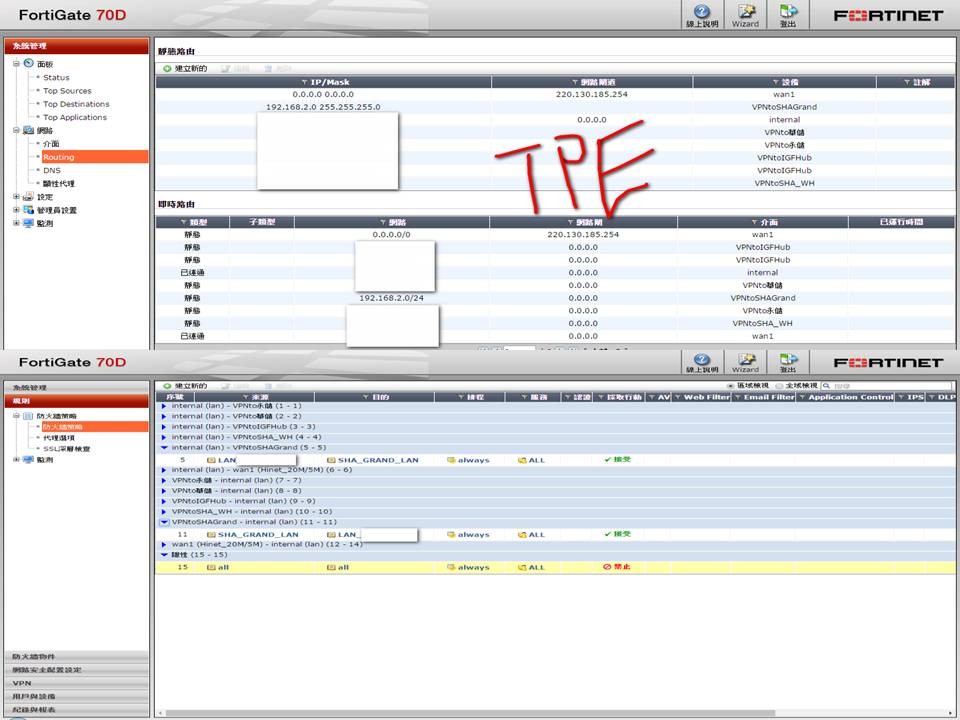

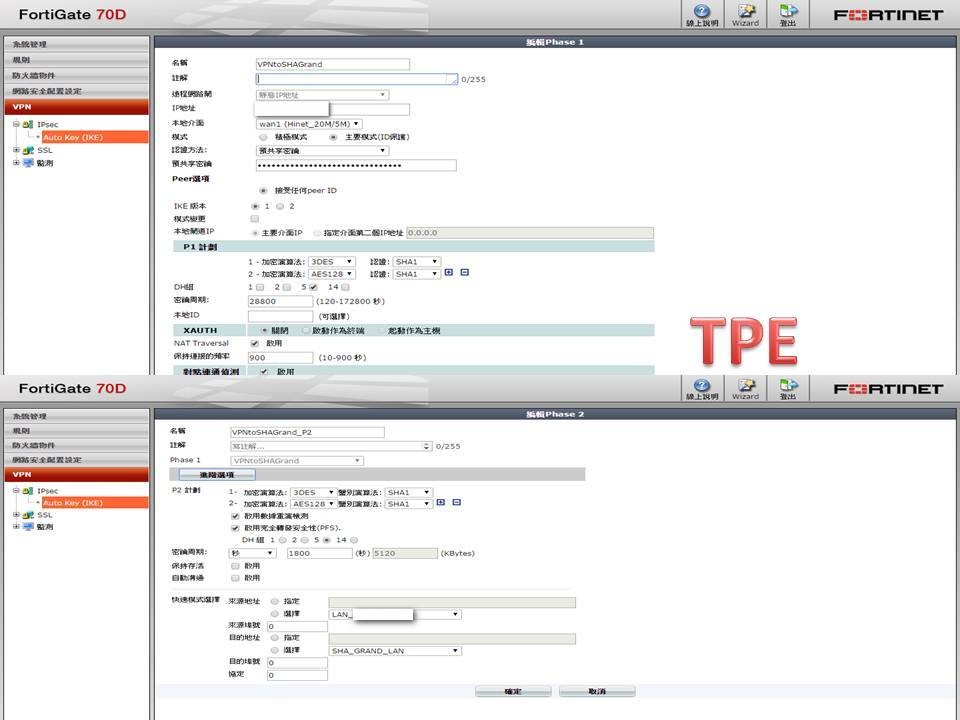

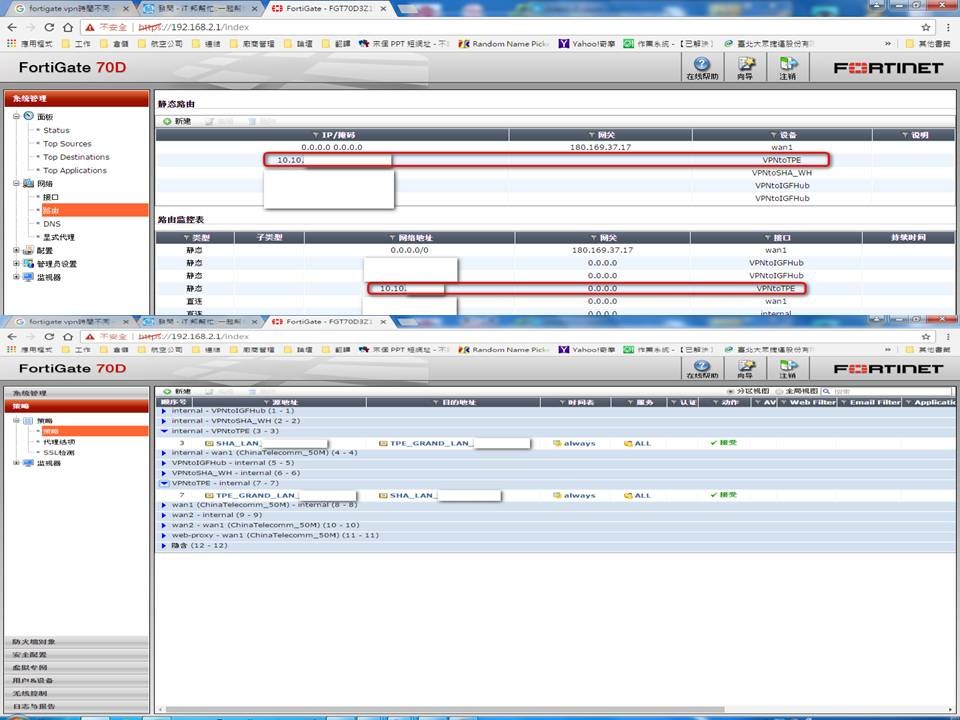

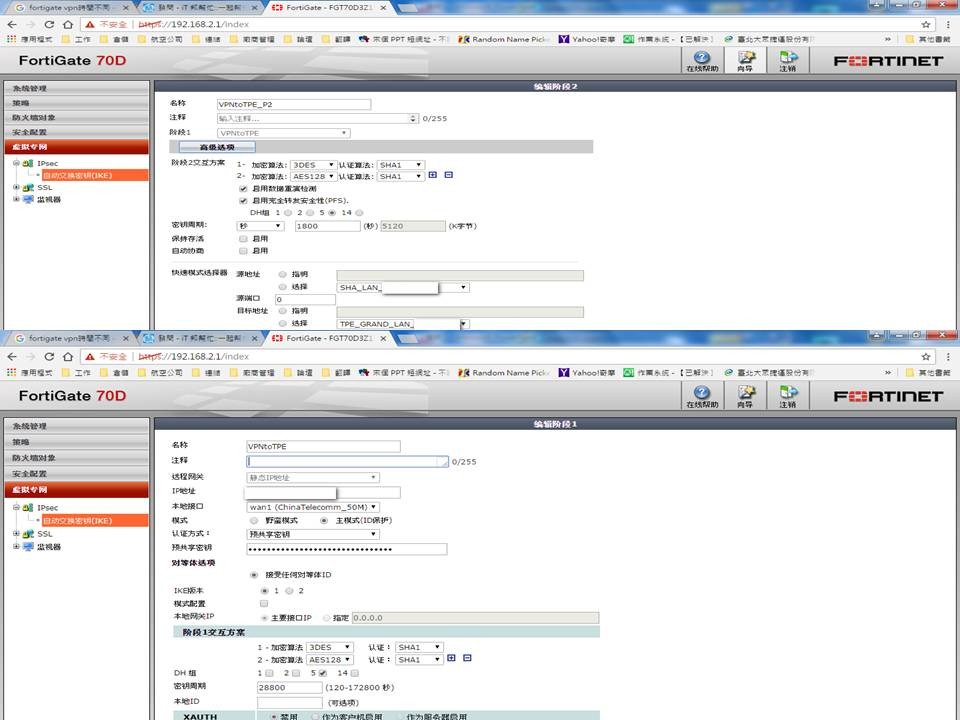

以下是設定資料

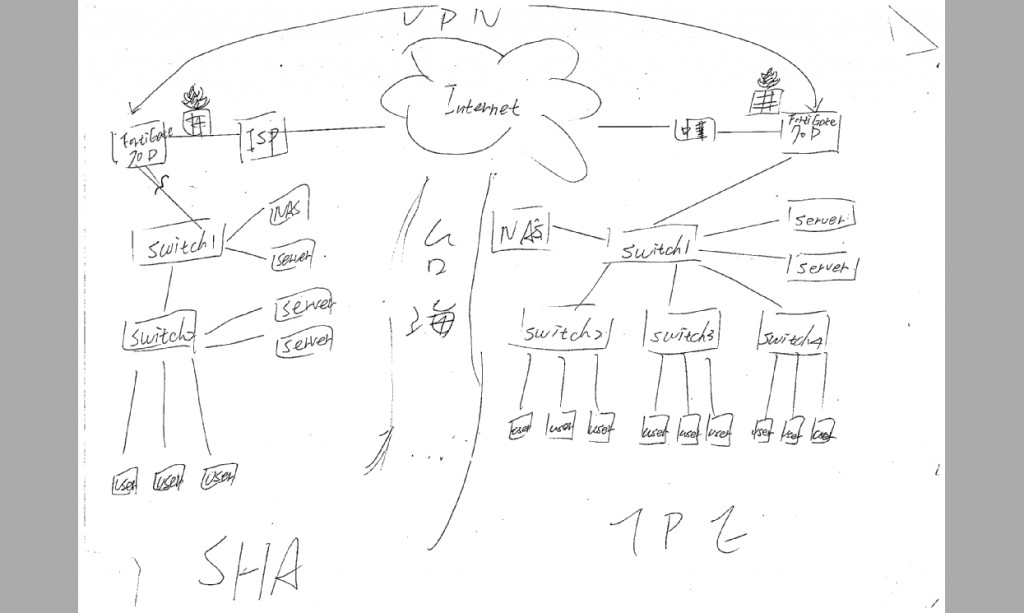

SHA

Ping防火牆IP

Ping防火牆後面設備

實體IP

最近好多朋友都碰到 VPN掉到黑洞的事 有時換個IP就好一陣

我建議 1.換IP

2.別用PPTP換 L2TP SSTP

Hi~大大您好

您建議的

1.實體IP部份去年底升級網速時以更換過了,LAN的IP更換工程頗大,要跟主管會匯報(目前暫不合適)![]()

2.您說的PPTP、L2TP、SSTP容小弟先去聊解聊解…是說我目前用的IPSec VPN是PPTP的一種是嗎?![]()

花點錢拉個MPLS吧..!!走公網的都是不穩.

S大您好,

您建議的MPLS是一個很棒的處理方式,

但小弟目前礙於會使用VPN通道的只有我們MIS人員(巡視個設備是否異常),一般的工作站一個月用不到10次,在這樣的前提下這筆費用,主管那就無法通過了![]()

且新加坡、香港等地的VPN都很穩定,就上海的會PING不到(但VPN實際上還是穩定的)情況下,還是頃向把問題點找出來才是上策。

小弟看了半個多小時的圖,但是...

建議靜態路由設定再仔細檢查一下

特別是台北internal的GW,避免用0.0.0.0

因為看得出VPN並不只台北上海這一對而已

而IPsecVPN有route mode(現在)與bridge mode兩種

如果能有詳細的網路架構圖會更好

可以知道內網互通的運作模式是否有影響

或是找當初賣設備的廠商,會比較知道貴司的架構

另外,小弟好奇IPsec VPN現在是否穩定

如果穩定但只是Ping不到,也有可能是內網的問題

(因為不知道Ping是哪裡ping哪裡)

如不穩定有IPsec監測選項可監控

或可以勾取保持存活選項,增加穩定度

畫的不好還請見諒

網路架構都是小弟自行架設的(上海是主管架的),

至於IPsec VPN台北←→上海昨天下午17點30分左右開始ping不到(持續ping了一天在下班前就斷了),一樣是只有防火牆的ip ping不到(web管理介面還是能正常登入使用),防火牆後的設備正常能ping到,且無掉包狀況。

約19點回復正常能ping,無掉包。

上海實體ip正常無斷線(能ping無掉包)

目前只有上海換新防火牆,所以主要都是監控台北←→上海的vpn是否穩定

(lan ping lan)

看看哪裡設定IPsec監控選項

已電洽fotinet代理商,工程師也說不出個所以然,就是强調說,LAN ping LAN有通兩邊的70D就沒問題。

問說:知道設備沒問題,但上海的70D有時ping不到對於我在處理連線狀況時會有很大的困擾說,如.明明正在巡視該防火牆上的監控流量,可是ping不到該防火牆,這樣要說vpn斷了嗎? 不行嘛,因為我正在使用該防火牆的管理介面阿。

代理商的工程師就ooxx的糢糊帶過了![]()

明白了,兩邊VPN運作正常

只是上海70D的lan port IP ping不到

小弟是看路由截圖有那麼多對VPN,應該不只兩處防火牆

小弟有以下幾個建議

非常感謝大大的指點