請問一下,我們主管希望外部廠商VPN進來後,

有開通專用的VPN規則給他們,希望只能下載或傳輸某些特定檔案,這有辦法設定嗎?

我們VPN是走paloalto本身的SSLVPN。

假設:

你SSLVPN的Tunnel是UNDER "SSLVPN" Zone

你司本身有自己"Lan" Zone

SSLVPN 和 Lan 為同一個Virtual Router

先點 “Objects” , 再點 “Security Profiles”

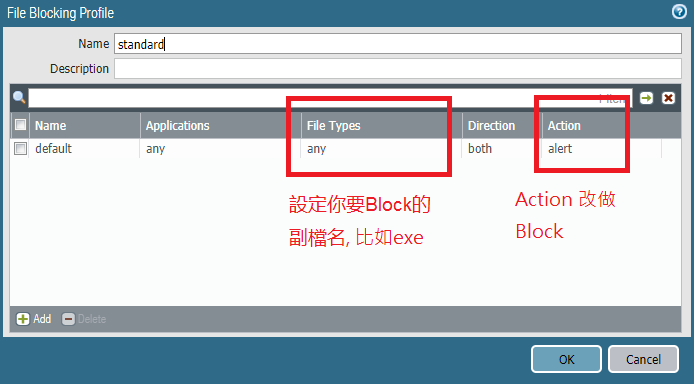

在 File Blocking Profile 上點 "Add"

設定你要Block的副檔名

然後點OK

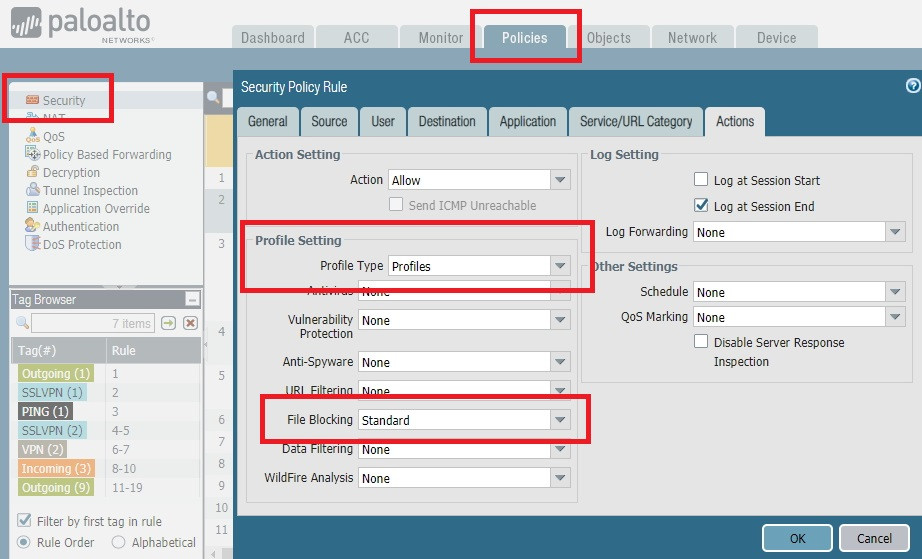

回到“Policies”, 點“Security”

修改你現有的SSLVPN放行POLICY, 沒就自己add吧, 方向應該為 From SSLVPN Zone to Lan Zone

在Action上, 加入你的File Blocking Profile

完成後記得COMMIT生效

阿 抱歉,我沒講清楚,是限制他存取本地端的檔案,不是網路上下載的。

可以適用內部資料存取嗎?

比如說他連上VPN用RDP過來後,沒辦法把桌面的捷徑複製回他電腦內,這樣。

請問pc兩端點加密

他可以Filter嗎 ?

謝謝 !

內部資料存取都可以的

只要在POLICY上修改相對應DESTINATION ZONE和ADDRESS即可

至於連上VPN用RDP過來後,沒辦法把桌面的捷徑複製回他電腦內

我這樣說明吧

假設SSLVPN連的RDP是在LAN ZONE

那你可以試試在 SSLVPN TO LAN的POLICY上APPLY SECURITY PROFILE

如果是RDP過來A電腦後再RDP到B電腦

而B電腦和電腦A是同一SUBNET

那PA無能為力

如果是RDP過來A電腦後再RDP到B電腦

而B電腦和電腦A 不 是同一SUBNET

那PA可以試試 A TO B 的 POLICY 上 APPLY SECURITY PROFILE

pc兩端點加密如是用SSL

理論上可以在PA上做 SSL INSPECTION 再Filter

那個Filter感覺好複雜,沒用過,下次請維護廠商教一下好了~謝謝!

這你方向錯了。

VPN或是Firewall只是負責網絡方面的,以你的要求是關乎本機或網絡硬碟管理,正常做法應該一開始在源頭上限制對方可以存取的資料,之後再在網絡限制。

即是在要被控制的電腦上設定好對方可以存取的本機網絡硬碟連結,限制對方可以存取的資料,再在再本機或是AD用GPO限制Remote Desktop的設定不能複製檔案到自己電腦中,先再在Firewall中限制對於可以傳輸某些特定檔案。

本機停止 Remote Desktop 複製檔案功能︰

http://tritoneco.com/2013/10/04/disable-remote-desktop-copy-paste/

AD GPO 停止 Remote Desktop 複製檔案功能︰

https://social.technet.microsoft.com/Forums/office/en-US/26eb7085-817b-480a-bc16-e12ea07cb924/want-to-disable-copy-paste-option-for-the-user-via-gpo?forum=winserverGP