以下是小弟所服務公司的網路架構示意:

(PCs)--[swtches/NASs/servers]--[switch A]--[FIREWALL]--<DMZ>--[switch B]--[anti-spam switch/AppServer/NAS]--(Exchange Server)

現階段,沒有機會更新防火牆設備的情形下,若只更新switch A/switch B, 換成 48 RJ45 X 1Gbps 一台,或24 RJ45 X 1Gbps 兩台 具管理功能的新switch的話。

需求:

請問:

感謝各位大大耐心看完。

Exchange Server 新增一個內部IP直接連回內部

現有的firewall不支援IP Mapping or Port Mapping嗎?

其實只需在firewall前加一台Layer3 Switch,內部網路設靜態路由,搭配firewall(前提是需支援上述功能),如果還是怕安全性不夠,再加上VLan功能,將LAN & DMZ隔離

這樣應該符合你的需求至少八、九成了

您是指NAT/NATP/Port forwaring嗎? exchange server本身有個外部IP對應著,從公司內部nslookup時,DNS解析的是內網IP: 192.168.20.xxx,從公司以外的網路環境nslookup時,DNS解析出的是外部的IP address。

您說在firewall 前加一台Layer 3 switch是指下面的接法的哪一種呢?

新的switch需要買到具L3功能的

該怎麼接或怎麼設定(切VLAN?)能滿足需求+達到具DMZ隔離的效果呢?

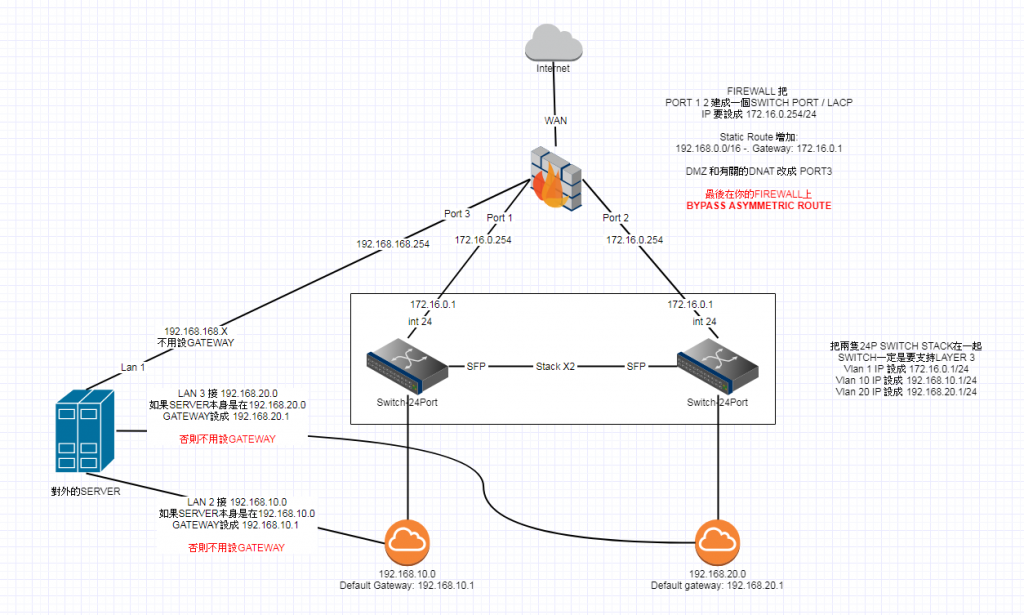

大大太厲害了,還特別畫Visio出來。非常感謝。

PIX 515E目前只有兩個output,若對應大大的圖,應該是DMZ (port3) 跟 Port1,公司目前的port1往下接了一台swtichA,port3(DMZ)接另外一台switchB,switchB之後還有一台switchC (anti-spam switch),之後才是exchange server;switchB也同時有接App Server跟NAS做exchange server/App server 資料/系統 備份用。

就您VISIO上的意思是說,原本接DMZ的Exchange Server/App Server, 通常伺服器電腦都會多於一個網路孔,假設有LAN1/LAN2/LAN3/LAN4,那LAN1接由DMZ連下來的線,而LAN2/LAN3則直接接內網switch的插孔埠,我的理解對嗎? 如果Server只有LAN1/LAN2 ,那LAN1與上層通往DMZ的相接連,LAN2則接內網的switch?

其實原本想是說,以省錢的角度來看,原本switchA/switchB都是24port的,那乾脆買一台48port有網管功能的,切VLAN模擬原本兩台switchA/B,畢竟一台48port switch價格會低於買兩台24 port switch。 @@" (老闆也可能比較容易答應採買)

可以, 重點是

原本接DMZ的Exchange Server/App Server要有多於一個網路孔

LAN1接由DMZ連下來, LAN1一定不設GATEWAY

LAN2 LAN3則直接接內網switch的插孔埠到 10 / 20

如果Server只有LAN1/LAN2, LAN1接DMZ, LAN2接內網的switch, ACCESS最重LOADING的VLAN

SWITCH看你喜歡, 有L3就OK

最後再強調:

這是一個特別的設計

你防火牆一定要可以ALLOW ASYMMETRIC ROUTING

大大您好,謝謝您的指導。小弟會留意在考量防火牆設備時,是否有ALLOW ASYMMETRIC ROUTING這功能。

上述的網路先進們都回答得很好,小弟只是建議另一種想法,參考看看

簡單的來說,

樓主想要達到的效果就必定需要有L3的交換器

交換器有靜態路由功能就好(樓主說的L3 Lite吧)

產品好一點,有限程度終身保固的大約也要一兩萬以上

那何不乾脆換一台Fortigate-60E(型錄)

價格略高一些些,但Firewall效能有3Gbps

在Fastpath的防火牆政策下也會有不錯的效能表現

不購買授權服務下,同時擁有防火牆、L3交換器、頻寬管理(含應用程式管控)

再怎麼樣也比原先的CISCO PIX好用多了

另一方面實在很可惜樓主(不然上述方案原不想說的)

傷透腦筋想幫公司,但老闆卻摳到一個極致

樓主何必替慣老闆傷腦筋搞死一堆腦細胞呢?

慢就慢吧,不安全就不安全吧,有在乎嗎?

現在省小錢,將來必定花大錢解決問題

樓主屆時還得一起撩下去,

開公司賺錢卻連最基本的設備投資都不肯花

替樓主不值呀

大大您好,謝謝您的建議。這我有想過,只是,若更新防火牆設備,那原本的rules要轉入新防火牆,或許又是一個工程。

另外若廠牌不一樣,轉的工我不清楚是否跟同廠牌的工會花的相同。請廠商工程師協助轉換記得也是要額外一筆費用。

其實防火牆我也很想換掉。。。也看過幾種不同型號;根據跟SI廠商工程師聊過後,他們建議可以考慮像是Fortigate 200E/Cisco 2110之類的。但如果架構能調整的好一點,或許不需要那麼多流量都網防火牆那裏繞的話,或許可以再往下降個幾級。

老闆個人亦屬Cisco防火牆。。。但Cisco產品很貴。。。XDD 或許二手的防火牆也是一種選擇就是了。但我想一步步來吧。。。

您說的沒錯,公司設備很多很老舊,雖然都還能運行,但難保不會有一段期間同時出問題的風險。。。到時候花下去的錢也是一大筆而且會造成服務中斷;何不分年、分階段每次更新幾種設備,規避這種風險呢?! 我是不太懂上面的心思啦。。。@@"

在下只是建議,不想擋人財路

做網路規劃,最重要的是想清楚需求是什麼?

有時想不清楚,可以請SI來提供建議,但應該要說明緣由

說明緣由後,還應該要證明(就是測試)

測試後,按此來買單及驗收

現在,似乎大家都不這麼做了

大大您好,很感謝您提供的建議。

對小弟來說,防火牆哪種品牌目前沒有偏好,只是現有設備包袱、老闆自己的偏好、跟老闆對費用/設備更新的態度等等,會綜合去想,畢竟願意出錢的最大。 XDD

然而,評估防火牆需要時間,若能以最小的改變+最少的花費,讓同事不再一直抱怨&讓老闆覺得錢不會流失太多而願意買單。。。我想就是能達到現階段的任務了。這也是我考慮只先動switch的關係,因為現有兩台switchA/B的頻寬實在是太少了點,只是,要先想好如何避開防火牆這個瓶頸,又能兼顧安全性的考量。。。這樣同事才有感網路不再塞車。要不然,換了switch但結果瓶頸換卡在防火牆這。。。效果還是沒出來。

當然,若能連同防火牆一起更新那是最好。。。但應該是無法一次到位,不過這跟技術/怎麼接無關了。 XDD