我想問一下各位MIS大大

如果我想在公司內IP在192.168.0.1~192.168.0.100是可以互相存取NAS的(原因是公司內對連上外部網路要控管)

把印表機相關設備放在192.168.0.101~150

然後再把可以對外上網的電腦放在192.168.0.151之後的IP(原因是想要他們也可以使用印表機)

這樣行得通嗎?

原本是想說將可以上網的電腦放在不同網段,但是因為公司的網路只能靠switch分配出去,所以等於會有兩個網段接在一台switch上

我想版主應沒切VLAN, 這樣的規劃, 基本上, 都在同一網段, 所以是可互通。只要IP的配置及防火牆原則(限制上網)做好規劃, 其實很容易就可達到版主的要求。

謝謝你的回答

因為公司人數大概30人左右,所以想說vlan好像是很多人在同一個網段用不夠才會切vlan的

VLAN是類似網路實體隔離的概念 => 樓主的觀念大誤!

如果想只使用192.168.0.0/24一個Class C,那應該切成

192.168.0.0/25 => 可用IP 126個 => 內網PC

192.168.0.128/26 => 可用IP 62個 => 印表機

192.168.0.192/26 => 可用IP 62個 => 外網PC

話說NAS、Server的網段IP?在內網PC中嗎?

謝謝你的回答

可能會把NAS跟server放在網段的前面192.168.0.1~10之間

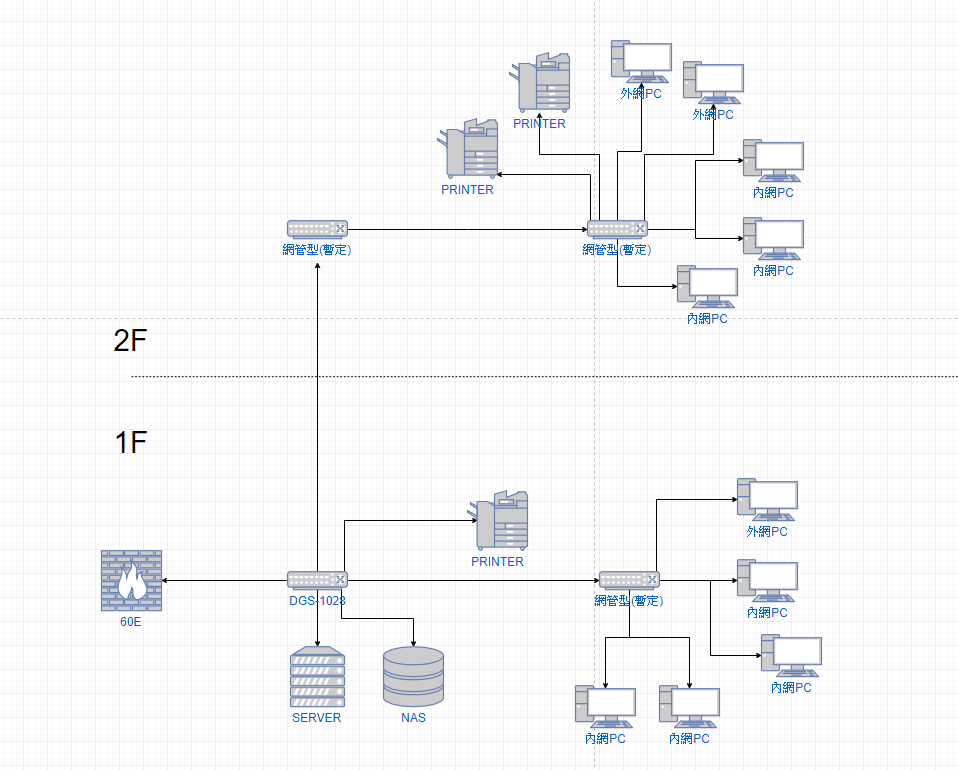

我們公司的網路孔的分配比較特殊,我們的機房在1樓,辦公室有兩層樓,所以變成會有4台switch,第一台是WLAN進來的地方(也就是機房) 再來是一樓辦公室也是一台分出去的(在這之中有幾台電腦要可以連上外部網路但是不能存取NAS),再來一台是放在2樓也是有幾台要可以上網但不能存取NAS,那我是在源頭的switch(或者是防火牆)做設定就好嗎

192.168.0.0/25 => 可用IP 126個 => 內網PC=>網段A

192.168.0.128/26 => 可用IP 64個 => 印表機=>網段B

192.168.0.192/26 => 可用IP 64個 => 外網PC=>網段C

研究了一天,照唬爛大大這樣設定,網段A跟B之間做routing,B跟C之間做routing就好了嗎

網段A跟B之間做routing,B跟C之間做routing就好了嗎 => 不切VLAN下,是可以 => 請分別建立三個Gateway => 此招只防君子(不懂電腦)不防小人(懂電腦) => 改個網路遮罩還是一樣通

所以還是切VLAN最實際 => 每個VLAN都有自己的Gateway,即使改網路遮罩還是不會通 => 類似網路實體隔離

這樣並沒有分到不同網段

在內網存取上,事實上也沒有任何管理(都會通)

頂多只是IP分類比較好記罷了

公司電腦是否能上網應該要靠防火牆

而防火牆如果只是管那些IP可以上網那些不能上網

基本上應該等同沒有作用

隨便改改電腦IP就好

(如果有AD管控,自己帶設備定義IP就好)

謝謝你的回應

目前有規畫用fortinet 60E

我只要把我的需求告訴廠商他們就會做到嗎?

也有規劃做AD控管

現在比較讓我想不通的是怎限制可以上網的電腦可以使用印表機但無法存取到NAS的資料

架構簡單一點的話, 可以看看NAS有沒有允許存取的來源控制.

如果NAS無此功能, 再用防火牆來區隔.

小弟沒法幫廠商回答他們做不做得到

但是可以確定Fortigate是一定可以做到

Fortigate與AD綁定的功能是FSSO

如果結合FG的設備辨識BYOD功能

可以做到很好的網路管控(如果有FortiSwitch會更好)

至於NAS的存取,slime大建議的很有道理

實在為資安緣故,就把NAS接到FG60E上的DMZ

其他做好防火牆政策即可

如果AD控管共用資料夾,加上每個帳號能綁MAC+IP位址讓外來的電腦不能改IP就進網域的話,就比較省事。

我之前爬文過DMZ不是算一個比較危險的地方嗎?

在下指的是FortiGate上的DMZ埠

樓主也可以把它當作Server Form來用

事實上,Server群與end user群最好能夠分開

這樣所有流量經過防火牆才能檢核

(如果加計IPS與防毒更佳)

當然這樣會牽涉到防火牆效能問題

但是以資安的角度而言server跟PC原本就不該泡在一起

防治綁架病毒也是類似的作法

只是需要用到FortiSwitch的Security Acess Vlan功能

那就是另一個討論的章節了

192.168.0.0/25 => 可用IP 126個 => 內網PC=>網段A

192.168.0.128/26 => 可用IP 64個 => 印表機=>網段B

192.168.0.192/26 => 可用IP 64個 => 外網PC=>網段C

那我這個做法可以嗎? AB之間作路由 BC之間作路由

如果想只使用192.168.0.0/24一個Class C,那應該切成

192.168.0.0/25 => 可用IP 126個 => 內網PC => 網段A

192.168.0.128/26 => 可用IP 62個 => 印表機 => 網段B

192.168.0.192/26 => 可用IP 62個 => 外網PC => 網段C

網段A跟B之間做routing,B跟C之間做routing就好了嗎? => 不切VLAN下,是可以 => 請分別建立三個Gateway => 此招只防君子(不懂電腦)不防小人(懂電腦) => 改個網路遮罩還是一樣通 => 除非有鎖權限,無法變更IP!

所以還是切VLAN最實際 => 每個VLAN都有自己的Gateway,即使改網路遮罩還是不會通 => 類似網路實體隔離

用AD管理不給改IP是做得到,因為我還想做網域帳號鎖MAC位址,這樣讓私人的筆電不能透過帳號登入。

只是vlan我比較不懂的是,我目前只有一台DGS-1028是有網管的(放在機房),其他的都是非網管型的,只有一台能做到嗎?

我目前只有一台DGS-1028是有網管的(放在機房),其他的都是非網管型的,只有一台能做到嗎? => 做不到!

DGS-1028 => 有支援VLAN

非網管型的 => 通常不支援VLAN

除非,比如:Switch A全部接內網PC,Switch B全部接印表機,Switch C全部接外網PC => 在DGS-1028設定VLAN在連接的Port => 不過應該不可能(跨樓層),不如買支援Layer 2的Switch比較快

另本機權限也要鎖!不然還是有可能利用本機權限繞過AD驗證

目前是2個樓層

各兩個樓層都有外網PC、內網PC和印表機,如果切VLAN勢必要都換成支援VLAN的switch,L2的switch通常都是port base VLAN嗎?

還有考慮到要架設WIFI環境,想說把認證交給防火牆,利用登入的帳密做網段的分割,例如我自己就是連線到192.168.0.xxx這個網段,其餘訪客都給192.168.1.xxx

L2的switch通常都是port base VLAN嗎? => 基本上只需有網管型功能,基本就有支援VLAN

考慮到要架設WIFI環境,想說把認證交給防火牆 => fortinet 60E是否支援? => 請參考原廠文件,此部分較不熟悉

FortiGate/FortiWiFi 60E/61E

中華電信的FortiGate 60E安裝手冊,沒看到相關的設定 => 此部分請向廠商確認是否支援?

我付上架構圖大概長這樣,因為礙於公司地理環境限制,只能靠switch分出去。

目前除了防火牆那邊那台switch,其他都是還沒有網管功能的。

WIFI的部分是我手邊有3台ASUS AC68U 可以建造AIMESH的環境,使用者連上之後再靠網頁認證的方式區分網段

請參考另一篇的問答 => 我的部分,可參考他的架構 => 再切VLAN就是你要的

https://ithelp.ithome.com.tw/questions/10191979

機房可以放置一台骨幹Switch,一、二樓各放置一台網管型Switch => 請自行評估所需Port數