因為對CISCO ACL比較不熟,所以想請問一下

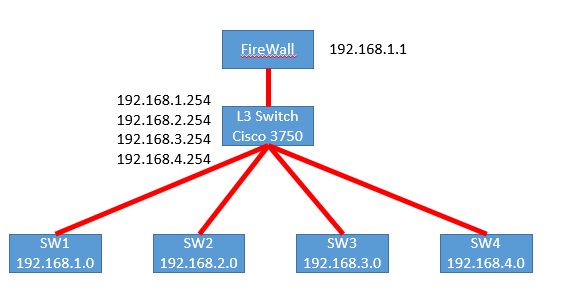

CISCO SWITCH 是 L3 3750

裡面有 192.168.1.0、192.168.2.0、192.168.3.0、192.168.4.0 四個網段

上外網的Gateway 192.168.1.1

想做四種限制

1 192.168.2.121~125,僅能上外網,無法存取其他VLAN

2 192.168.3.0 網段,僅能存取1網段的 192.168.1.10、192.168.1.11

3 192.168.4.0 網段,僅能自己4網段的互通,無法存取其他VLAN或外網

4 192.168.4.4 這個IP,IP封鎖,無法存取存取VLAN和外網(只知道IP,不知道位置)

以上,非常感謝

cisco ACL蠻簡單的,網路上有很多介紹跟範例,你可以參考看看。

他有標準型(只擋IP地址,L3概念)跟延伸型(可以擋port,且可針對目的地,L4概念)

我舉第二個例子,剩下你可以試試看寫好貼出來討論。

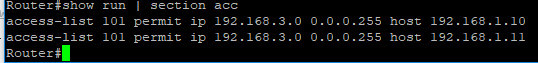

192.168.3.0 網段,僅能存取1網段的 192.168.1.10、192.168.1.11

這acl就是 延伸型 編號101 允許 IP 192.168.3.0 0.0.0.255(反遮罩) 目的地host(單一IP) IP地址

這樣寫就好一個ACL了,接下來只要套在你需要的介面上面即可。

可以先用Packet Tracer或測試設備打打看@@

其實還蠻簡單的,你要的功能用延伸的條件一條一條慢慢建立在ACL,然後再進入你要套用的介面(port)就可以了

新增:

先進到conf t後指令下ip access-list extended xxx (自己命名數字)

接著就會進入到你剛建立的access-list,如你第3個的例子指令就是10 deny ip 192.168.4.0 0.0.0.255 any(最前面10的編號也可以自己設定其他的),而由於ACL一定要有一個permit的網段,所以再新增一個20 permit ip any any, 之後退到外面後再show access-list去確認是否有出現一欄名為XXX的ip access list。

查詢結果應該會是:

extended ip access list xxx

10 deny ip 192.168.4.0 0.0.0.255 any

20 permit ip any any

我這個不是最好的,只是大略寫一下給你了解而已,這例子最好的做法應該是

extended ip access list xxx

10 deny ip 192.168.4.0 0.0.0.255 192.168.1.0 0.0.0.255

20 deny ip 192.168.4.0 0.0.0.255 192.168.2.0 0.0.0.255

30 deny ip 192.168.4.0 0.0.0.255 192.168.3.0 0.0.0.255

40 permit ip any any

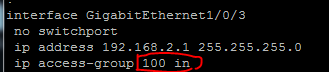

接著再把上述剛新增的ACL套用到你的.4網段那個port上, 一樣先進到conf t然後再進到你.4的interface, 接著直接輸入上面先增的xxx ACL條件,指令是ip access-group xxx in。(這後面有in跟out兩種條件,自己再google看一下 access-group in和out的差別在哪吧, 基本上是...進入端口前就先作業=in,進入端口後才作業=out)

總之就是

以下範例給你參考~別照打阿

我假設你用戶電腦都是直接到這L3 SW

L3 SW 沒有再接別的L2 SW

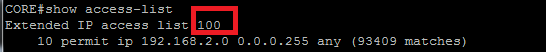

1 192.168.2.121~125,僅能上外網,無法存取其他VLAN

在所有與"192.168.2.0" 有關的PORT:

en

config t

ip access-list 100 deny ip 192.168.2.121 0.0.0.4 192.168.0.0 0.0.255.255

ip access-list 100 permit ip 192.168.2.121 0.0.0.4 0.0.0.0 255.255.255.255

interface G1/0/X

ip access-group 100 in

2 192.168.3.0 網段,僅能存取1網段的 192.168.1.10、192.168.1.11

en

config t

ip access-list 101 permit ip 192.168.3.0 0.0.0.255 192.168.1.10 0.0.0.0

ip access-list 101 permit ip 192.168.3.0 0.0.0.255 192.168.1.11 0.0.0.0

interface G1/0/X

ip access-group 101 in

3 192.168.4.0 網段,僅能自己4網段的互通,無法存取其他VLAN或外網

en

config t

ip access-list 102 permit ip 192.168.4.0 0.0.0.255 192.168.4.0 0.0.0.255

interface G1/0/X

ip access-group 102 in

4 192.168.4.4 這個IP,IP封鎖,無法存取存取VLAN和外網(只知道IP,不知道位置)

en

config t

ip access-list 10 deny 192.168.4.4 0.0.0.0

interface G1/0/X

ip access-group 10 in