請問大家:

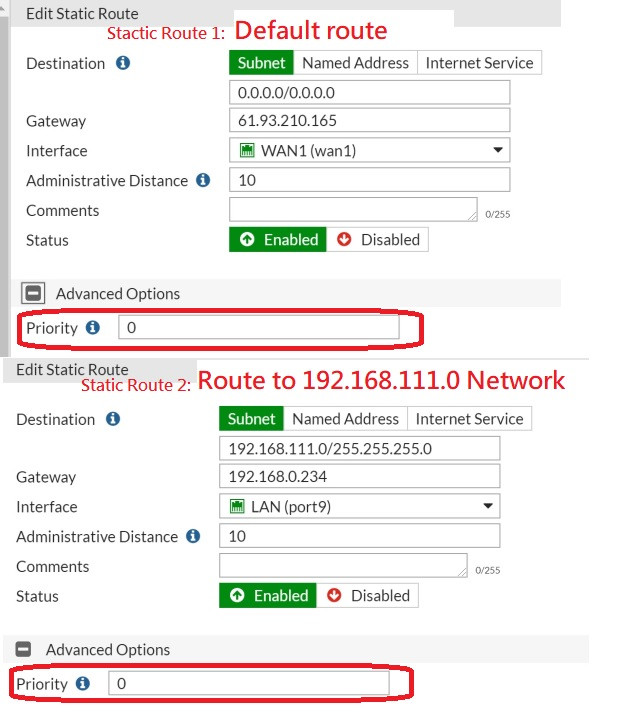

我公司的subnet是192.168.0.0/24,上網都是經過Default route 0.0.0.0/0.0.0.0 這條route出去的.現在加了一個網絡, 這個網絡裡面有一台新SERVER(192.168.111.2), 我設了一條新route把要去這台SERVER的TRAFFIC都ROUTE過去. 我把兩條route的Priority都設成0, 上網和去這台SERVER都可以正常連接, 我也試過把第一條的Priority值設成0,第二條設成10, 兩邊還是可以正常連接. 請問各位大大, 正規來說這個Priority要怎樣設定? 還是不用理他,讓兩邊的Priority值一樣就可以? 謝謝

有件事情很重要

想先請問你幾件事情

假設問題一你答yes,我們做網路的人,有一個基本概念就是,traffic絕對不可以同一個port(或LAN)進,然後又從同一個port(或LAN)route出來,絕對絕對不行!這會造成網路設備(甚至是整個網路環境)癱壞。

如果你問題一答的是no,那麼我假設你在防火牆上設定了兩條LAN並且各自佔用了一個port(一條是公司內部用,另一條是新加的server用),那你的192.168.111.0的路由就更有問題了,因為你把新加的LAN的traffic路由回了原本公司內部用的LAN port(因為你的GW 192.168.0.234是屬於192.168.0.0/24的網段)這樣會造成路由錯亂。

再假設你的新server跟你防火牆上新加的LAN port處在同一網段下的情況

因為你的LAN IP subnet跟你新增的server處於同一個網段

那麼你就不用新增加任何的路由!

因為Fortigate防火牆的特性是這樣的,當你新增一個LAN介面的時候,其實防火牆已經偷偷的幫你加了一條隱藏的路由了,所有跟你新增的LAN介面一樣網段的traffic都會指向正確的LAN port。

除非有一種例外,就是你的兩個內部LAN網段,是兩個有重複的subnet,這時後才需要指定某些range走哪個port,但是你的情況並沒有衝突,因為你內部兩條LAN都是/24所以安全。

不過以防萬一

假設你是內部兩條LAN有衝突的情況(舉例LAN1是192.168.0.0/16跟LAN2是192.168.111.0/24),你才需要參考下面的設定

192.168.111.2這條路由的priority值要小於default route,建議設為5

然後default route的priority建議設為10

如此一來就會先判是不是要去192.168.111.2,如果不是就會把traffic丟給defatule route

希望幫到你

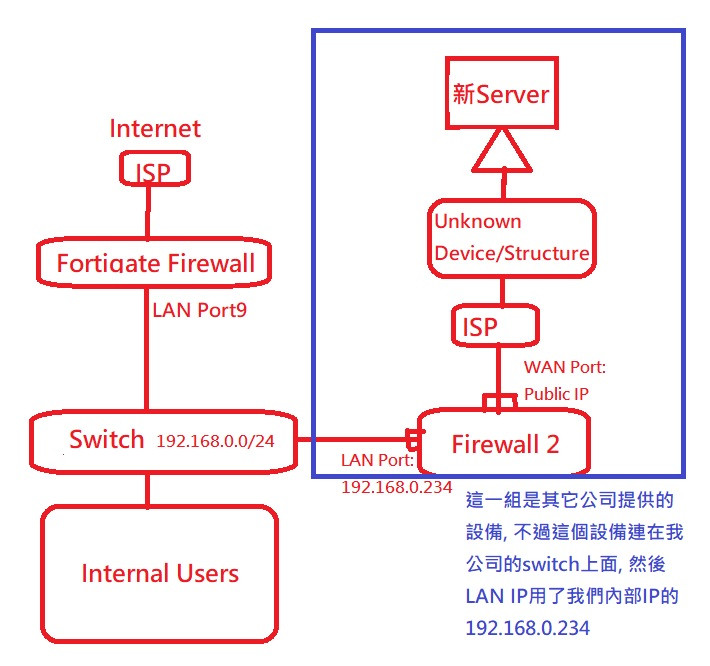

這圖片是我公司實際情況, 主要是連接去別人公司裡面的一台SERVER, 在上面那問題是我簡略了, 沒說清楚.

1, 你新加的server跟內部網段都是接在這個LAN port 9上嗎?

答: 不是

2, 192.168.0.234這個IP是一個L3路由器嗎?

答: 不肯定

樓主,192.168.0.234這個IP是一個L3路由器嗎

根據你的圖,這ip是在FW上面,除非把這個port做成L2,然後.234是vlan interface,不然他肯定是一個L3設備的ip啊!

boy1010你這樣的配置對你公司很吃虧喔,別人一整套的網路設備居然接在你的內部網路裡面....假設今天你公司內部電腦中了勒索軟體病毒,別人公司有防火牆擋著他們會很安全,但是反過來,如果是他們中了勒索軟體,你全公司電腦就GG了。

比較合理而且又符合安全的配置如下

你fortigate firewall新設定一組LAN2(port7),Interface IP設為192.168.1.254/24

然後你把firewall2的IP改為192.168.1.10/24,並且把網路線從你交換機上拔起來,插到上面新設定的LAN2(port7)埠上

然後fortigate加一條路由 去192.168.111.0/24走LAN2,GW是192.168.1.10

再新增一條策略允許LAN to LAN2的服務通過(這裏取決於你的服務性質也可能是LAN2 to LAN的方向)

聽完了上面正規的做法了,想偷懶的方法也不是沒有

假如你不想大動干戈,或者別人的網路設備你沒辦法改IP什麼的

那以你現在的拓墣圖來看,首先你絕對不應該在fortigate上面加路由把traffic路由到192.168.0.234,因為這違背了我上面說的原則 "traffic不可以同進同出!!!" 一定要在兩個interface互相溝通的前提之下你才應該要加路由。

你可以在不改動網路現狀的情形下,在公司內全電腦(或部分需要連到server的電腦)以下列指令加一條本地路由

route add 192.168.111.0 mask 255.255.255.0 192.168.0.234 -p

記得用系統管理員權限運行上面這句,不然會失敗

希望幫到你

1.192.168.0.0/24 內部網段設備多嗎? 不多就把這段當作介接,畢竟對方的FW你也不可能去動,改動自家設備,新增一個內部網段

2.不動目前架構,直接使用policy base routing

3.樓上的做法,本機添加路由(但是維護不便,容易挖坑給自己)

1.192.168.0.0/24 內部網段設備多嗎? 不多就把這段當作介接,畢竟對方的FW你也不可能去動,改動自家設備,新增一個內部網段

2.不動目前架構,直接使用policy base routing

3.樓上的做法,本機添加路由(但是維護不便,容易挖坑給自己)

harvey9527 Policy route比較適合資深網路工程師玩,有時候就連資深的人都希望盡量不要動用到policy route呢。除非是很複雜的網路架構牽一髮而動全身那種,否則最好還是以笨的方法最為安全與查修

哥,話不是這樣說的啊,總不是公司有4 500台主機都這樣一台一台搞,就算AD推下去以後查修不痛苦嗎?

防火牆給的功能,只要符合架構和需求,該使用就要用,畢竟是人要使役設備,而不要被設備侷限啊,更何況東西都在自己手上,可以先搭lab環境測試

harvey9527

的確考慮到local route的工作時間成本的話,policy route是一種選擇,但是還是盡量避免同一個埠有traffic in + traffic out....

boy1010你這樣的配置對你公司很吃虧喔,別人一整套的網路設備居然接在你的內部網路裡面....假設今天你公司內部電腦中了勒索軟體病毒

To skateboard929 : 剛剛試了, 沒有問題. 謝謝提供這個方法 ^^

To harvey9527:

樓主,192.168.0.234這個IP是一個L3路由器嗎

根據你的圖,這ip是在FW上面,除非把這個port做成L2,然後.234是vlan interface,不然他肯定是一個L3設備的ip啊!

不好意思, 因為我在這方面的智識比較模糊, 請問L2和L3對我的設定有甚麼大的影響. 謝謝

你這樣的配置對你公司很吃虧喔,別人一整套的網路設備居然接在你的內部網路裡面....假設今天你公司內部電腦中了勒索軟體病毒,別人公司有防火牆擋著他們會很安全,但是反過來,如果是他們中了勒索軟體,你全公司電腦就GG了。比較合理而且又符合安全的配置如下,你fortigate firewall新設定一組LAN2(port7),Interface IP設為192.168.1.254/24然後你把firewall2的IP改為192.168.1.10/24,並且把網路線從你交換機上拔起來,插到上面新設定的LAN2(port7)埠上

然後fortigate加一條路由 去192.168.111.0/24走LAN2,GW是192.168.1.10再新增一條策略允許LAN to LAN2的服務通過(這裏取決於你的服務性質也可能是LAN2 to LAN的方向)

To skateboard929: 請問用您這個方法, 是不是不用理對方是 L3 OR L2 路由器? 謝謝