事源: 公司firewall層面記錄中, 每過一分鐘網絡流量就會異常升高.

(這個firewall好像因為沒有內置硬盤, 所以沒有詳細report 功能)

大家有沒有什麼想法, 找出"狼人"。

Fortigate 100e 可以登記連接免費的FORTICLOUD

再把FIREWALL LOG更新到CLOUD上, 7日免費

夠你去抓人了

Log > Log Settings > Send Logs to FortiCloud

在紀錄中加入累計流量呢?

然後放個一陣子在看紀錄?

樓主這台FG-100E肯定不是在台灣買的

台灣地區很早就發現尾數沒有數字1的型號

在GUI的內容中是看不到 session log

所以台灣SI應該會推薦如FG-81E,FG-101E等

大陸地區SI因為只管賣,其他都很少管,所以....

因此,harrytsai大大說的FortiView應該也不行

bluegrass大大說的可以,但要熟F牌運作機制

當然,還有辦法就是查CLI手冊下指令

在下建議的辦法則是開應用程式控制

因為其特徵碼辨識為免費

防火牆安全政策開啟觀察應該會有用

除可以看到誰大量用網路流量還可以看到用在哪

之後開啟"流量塑型政策"應該就會有用

提醒樓主的OS版本會功能上有差別

還有不清楚的可以貼截圖上來比較好解決

要不就支付技術服務費給當地SI吧

題外話

話說特徵碼辨識為免費.

那Cloud Application 的 routing 在沒買UTM的情況下還有效嗎?

在下比較囉嗦,就多說一點,請見諒!

首先,一定還是要有買硬體保固 FortiCare

其次 System Operation Settings的

Inspection Mode要改為 Flow

且 NGFW Mode要為 Policy-based

這樣才會有application辨識碼免費

然後,您說的Cloud Application 的 routing

猜想是指靜態路由內 Internet Service

此部分的數量多寡跟隨OS版本

FOS 6.0以前定址約2725個

FOS 6.2.1以後約32768個

跟UTM授權似乎沒有太大關係

FOS 5.x以前可以貼一下AV & IPS辨識資料(你懂得!)

此時應用程式辨識也會跟著更新

現在6.0以後,沒有這種好康了

沒有購買授權就會某些功能使不出來

還是要注意一下OS版本的差別

FOS 5.x以前可以貼一下AV & IPS辨識資料(你懂得!)

懂,懂,懂懂懂.

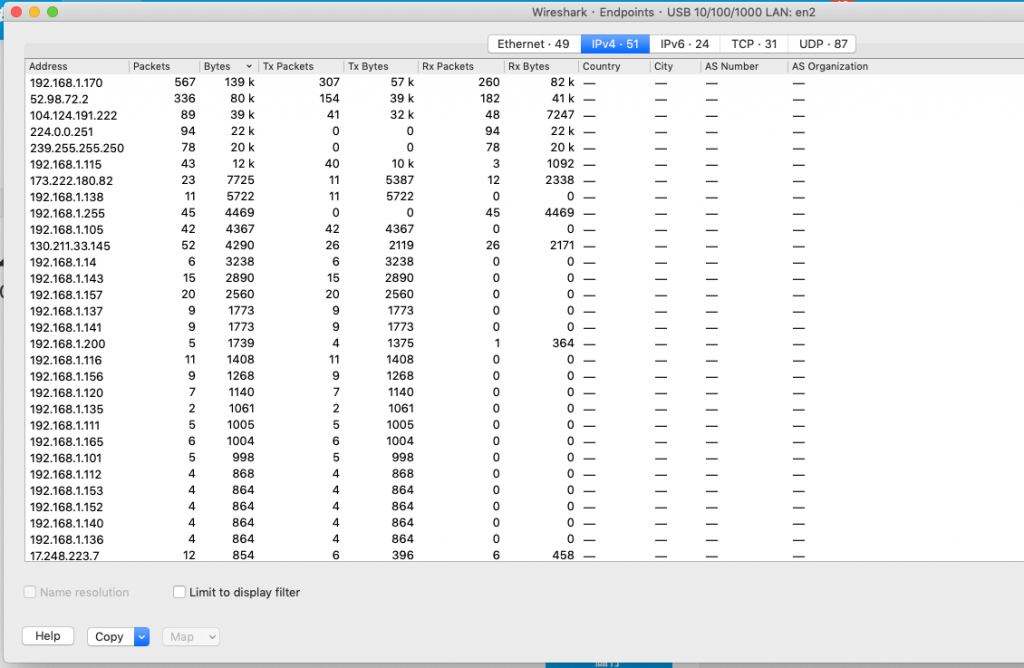

為何不用照妖鏡 Wireshark 來看呢?

將設定 Statistics -> Endpoints 然後 sort Bytes 就可以來抓啦~

當然其中有很多要注意的地方,例如 switch 有沒有 mirror traffic port、有沒有切 VLAN 之類的!

如果你可以專注在一台 switch 上,就可以抓取整段 VLAN 的資料!

sort Bytes 之後流進來的資料就會自動由大到小了!