在設定NAT的時候發現裡面有個選項為過濾來源位置IP,想請教這個功用是什麼? 這個跟Policy 來源位置IP有什麼不一樣??

另外想請教一個NAT問題,在同一個對外IP轉對內IP時想依Port號來分別對應不同IP的內部主機,請問該怎麼做?

我看他NAT設定只能設定一組或一個範圍的Port號

但是我的A Policy Port要開21、3389、60000~61000

B Policy Port要開8010、8080

設範圍的話又覺得太廣

不明白你的問題出在那裡

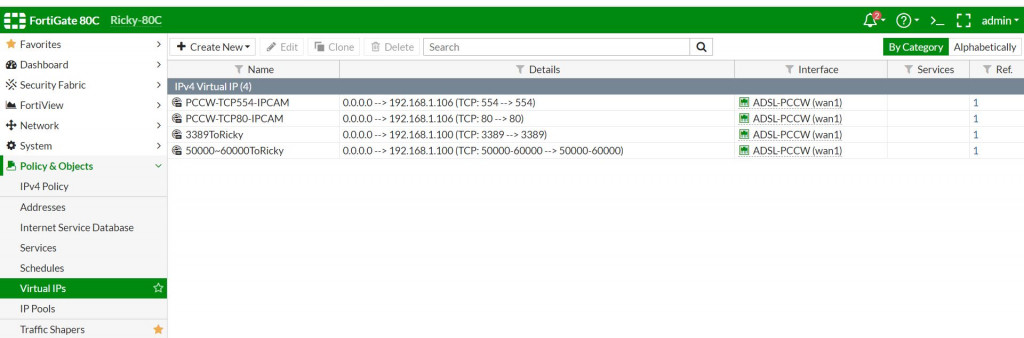

我要設兩條Policy 不同的外部來源IP都要透過NAT來對應到內部的兩台不同主機,但NAT的對外IP都是一樣的(假設都為172.16.1.1),可是我設完第一筆NAT後再設第二筆時他會顯示已重複,原本想透過Port來區隔但Forti的NAT Port只能設定一個,所以想請教該怎麼去區隔

所以就是為什麼你有重複問題 ?_?

因為我原先的NTA並無使用Port轉發,導致在建第二筆有Port轉發的時候相衝到

但這邊想請教一下NAT這邊的Port轉發跟我在Policy那邊服務設定的Port是有什麼差別嗎? 那NAT的Port轉發設好之後Policy那邊的服務Port是不是也要跟NAT的Port相同?

沒標點很難看好沒=.=

NAT的Port轉發的是真的"轉發"

Policy服務設定的Port是沒有轉發功能而是單純的"放行"

NAT的Port轉發設好之後, Policy那邊的服務Port也跟NAT的Port相同是可以, 也是常見的做法.

也可以是NAT整個 ONE TO ONE MAP 到某一主機上, 再用POLICY去限制那一些SERVICE要放行, 比如 80 PORT

會這樣做的原因多數是因為要在主機上直接進行TROUBLE SHOOTING

兩種做法都可以, 單純手法和網管性格問題

這兩個需求解答提給您

1.在防火牆物件下先建立外部黑名單IP後再建立一個BL群組,把想要拉黑的IP加入BL群組,最後寫條規則將來源BL到任何服務、任何界面都拒絕掉即可

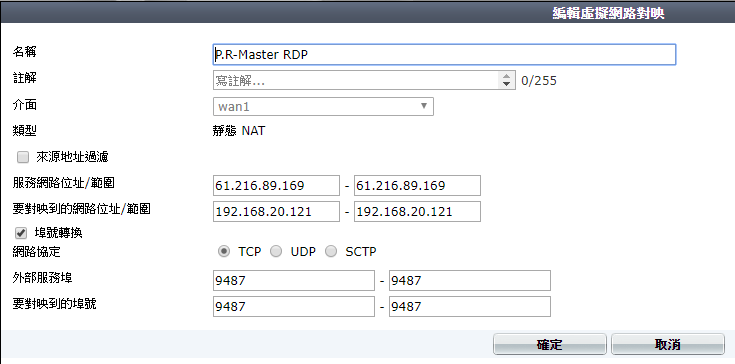

2.虛擬IP:外對內,外部指的是你專線設在Wan Port的Publiv IP,內部當然是你伺服器或PC的內網IP。連接Port也是,你不用在意範圍,若單一Port就兩欄都填一樣即可

例如:9487-9487轉到9487-9487

最後將新增的虛擬IP服務寫金防火牆規則裏即可