想請問各位大大

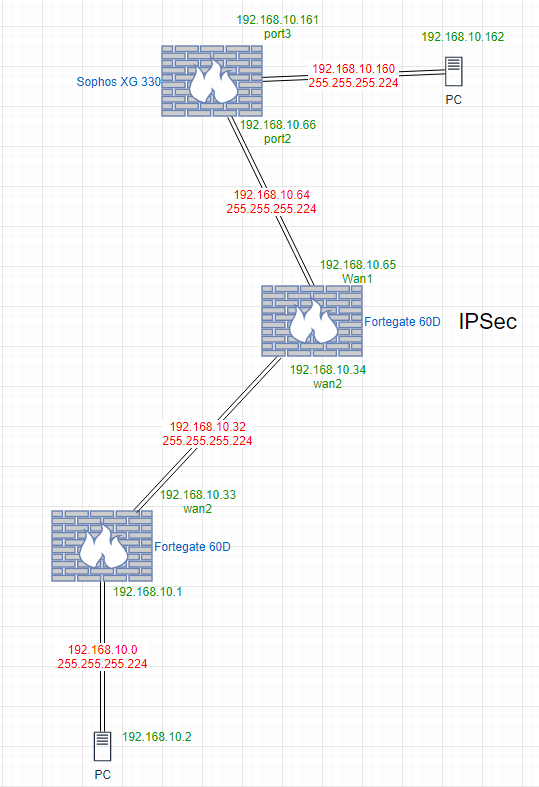

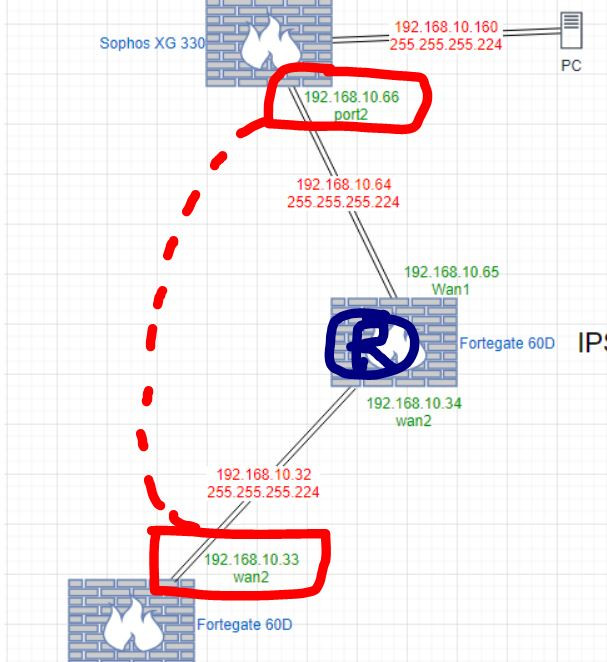

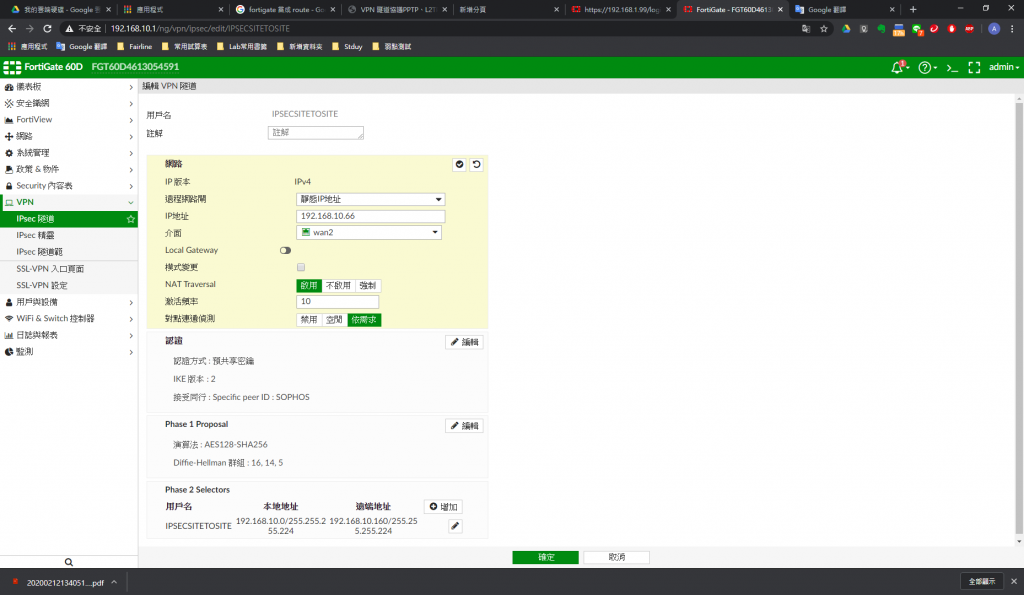

在下想嘗試將Sophos XG330(192.168.10.66)與Fortigate 60D(192.168.10.33)做Site To Site VPN

大致上架構是這樣

Sophos XG330與Fortigate 60D中間又隔了一台Fortigate 60D

今日使用60D ping XG330或者是使用XG330 Ping 60D皆可以互通(Route Table已建立)

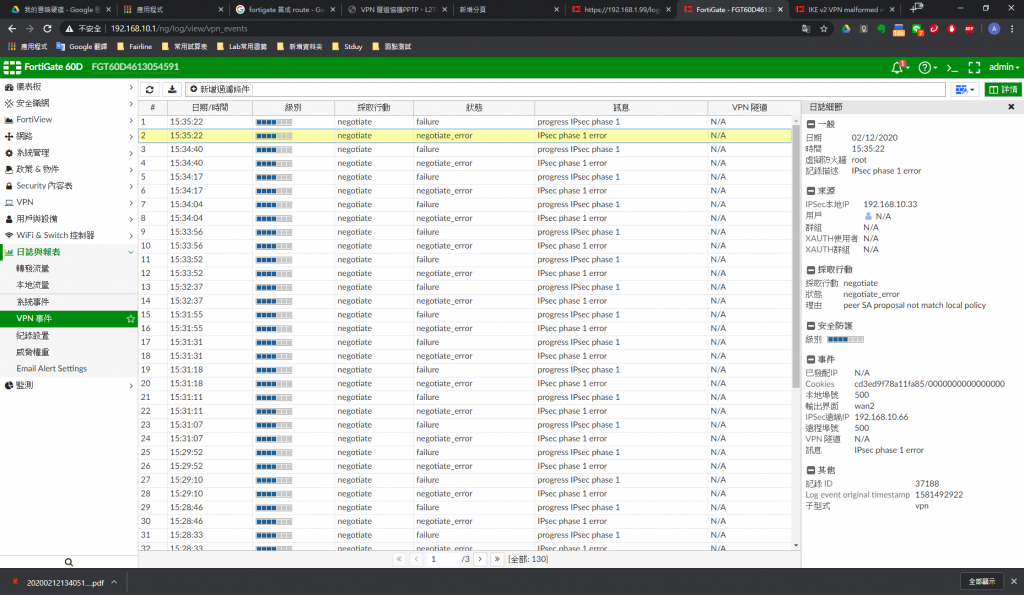

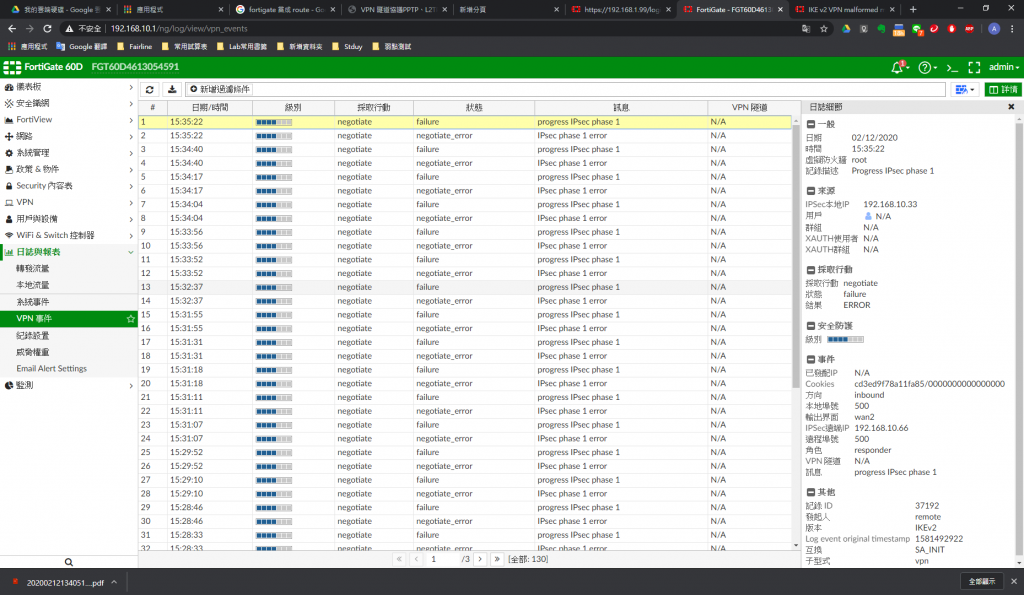

但是在建立IPSecVPN的時候,XG和60G總是沒辦法順利建起VPN

而在60D上面總是會看到Pharse1部分錯誤

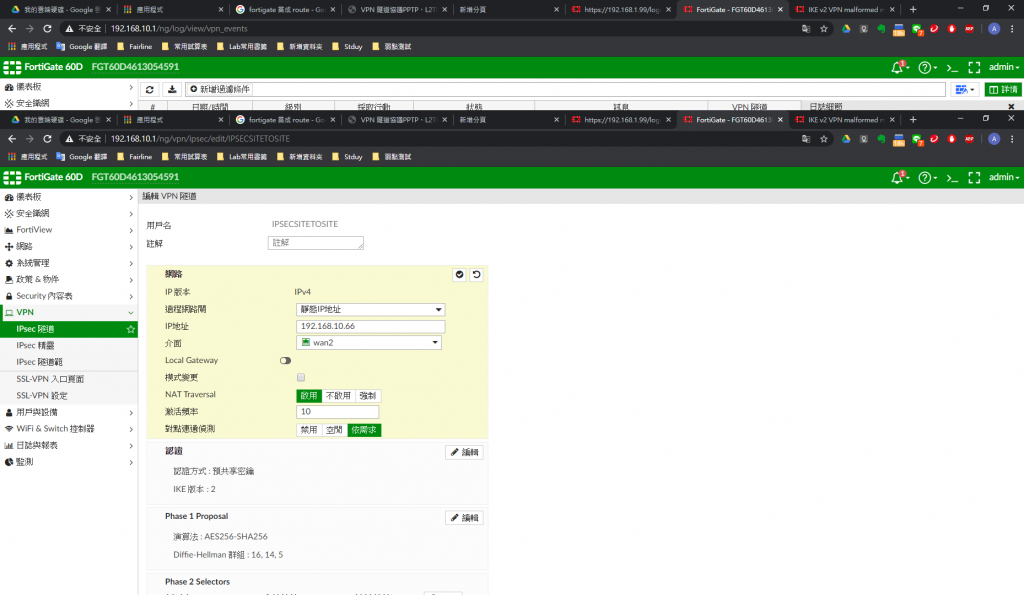

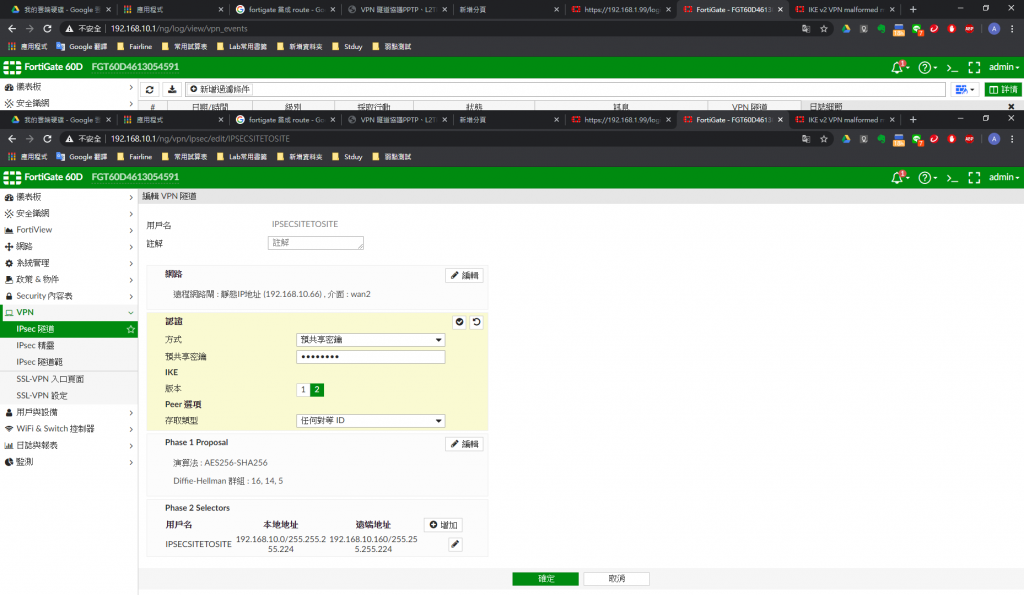

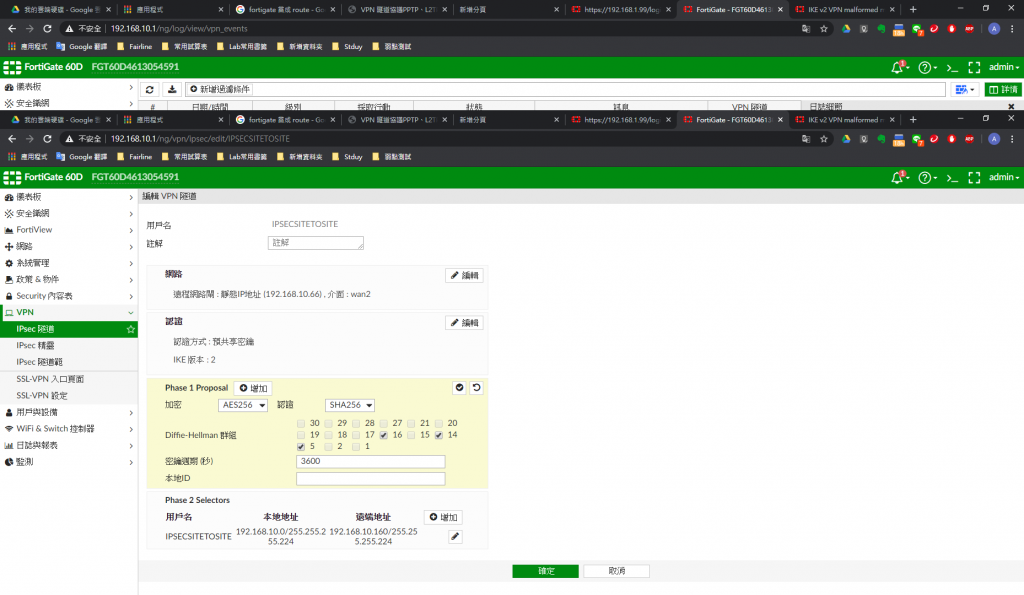

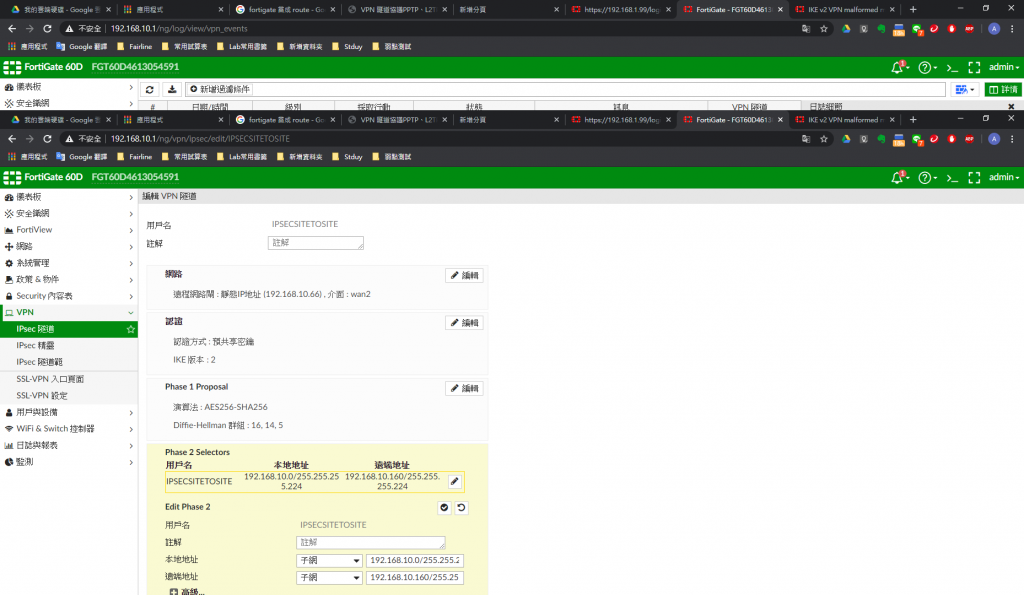

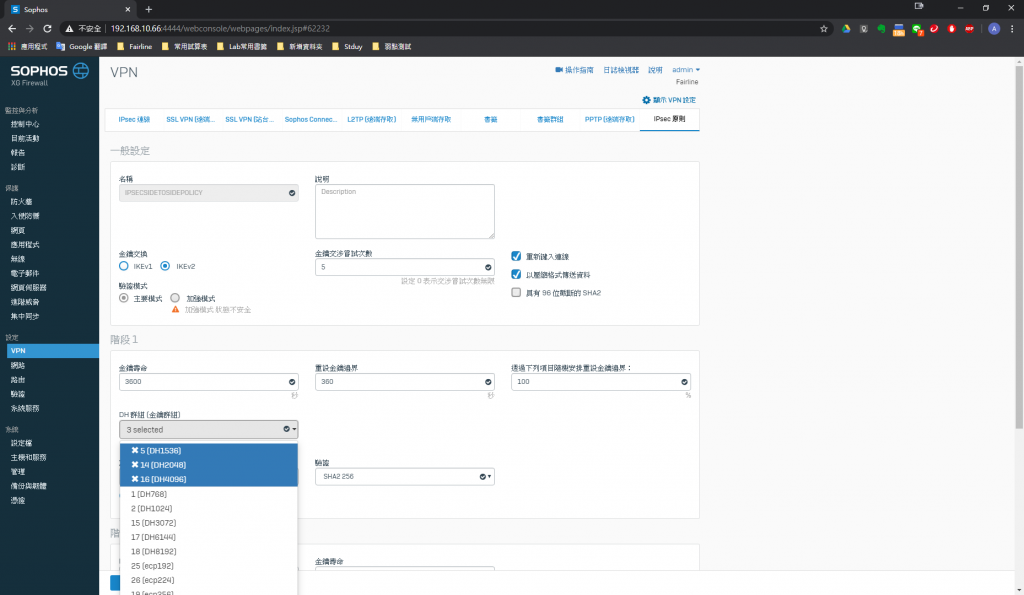

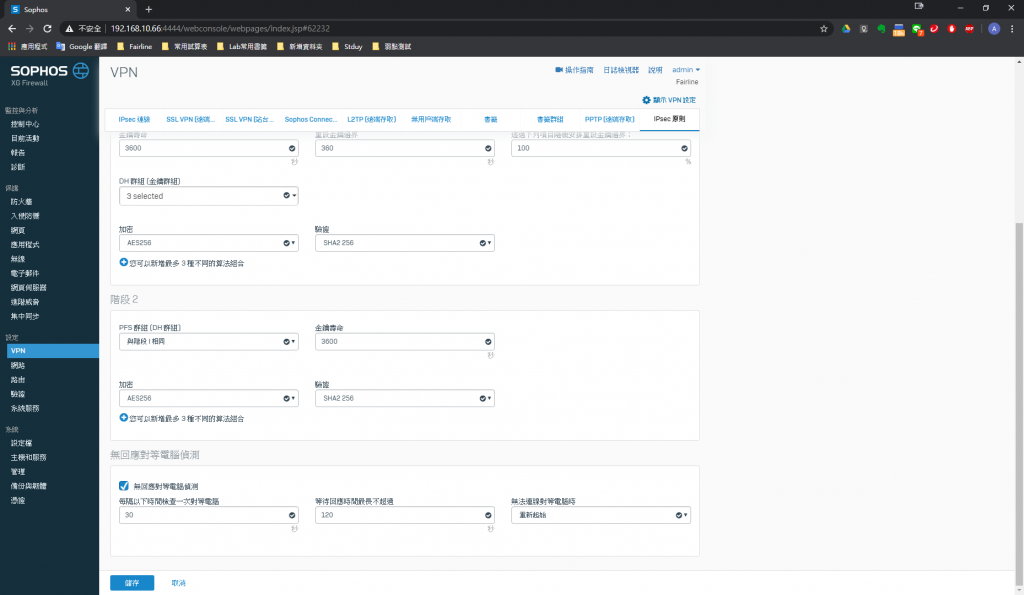

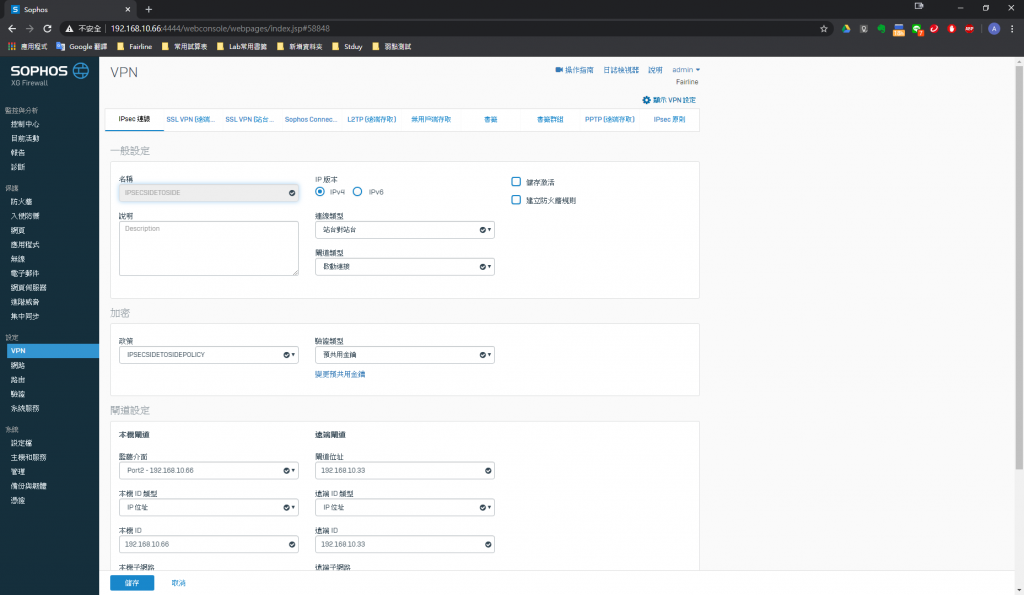

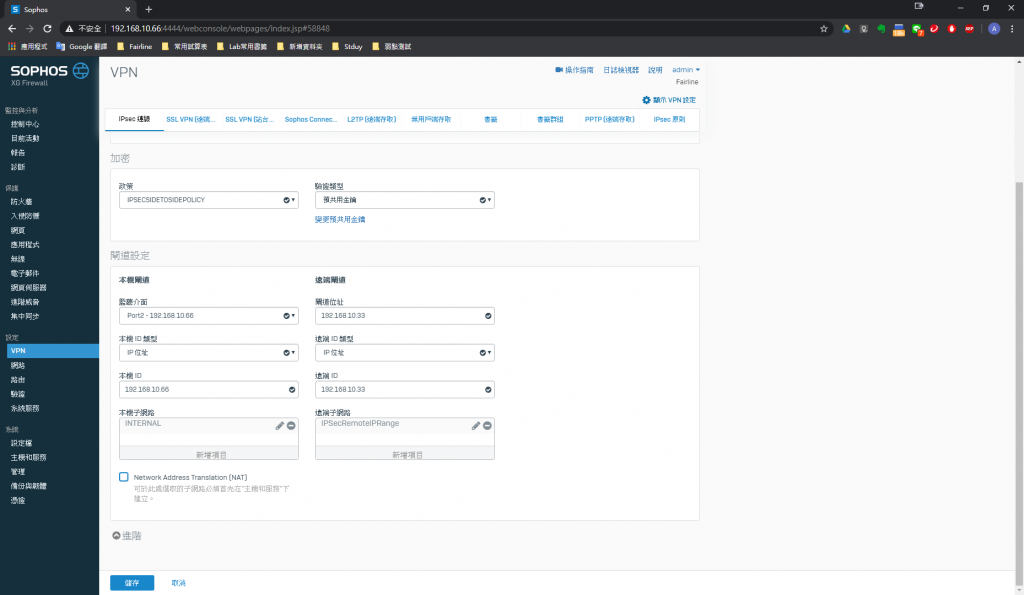

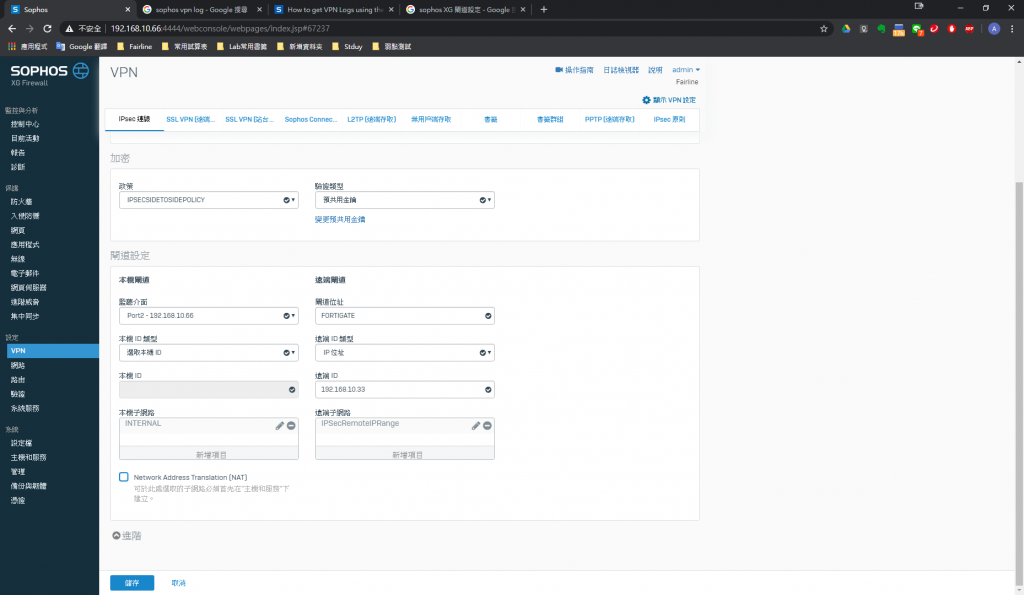

而兩方防火牆的設定如下

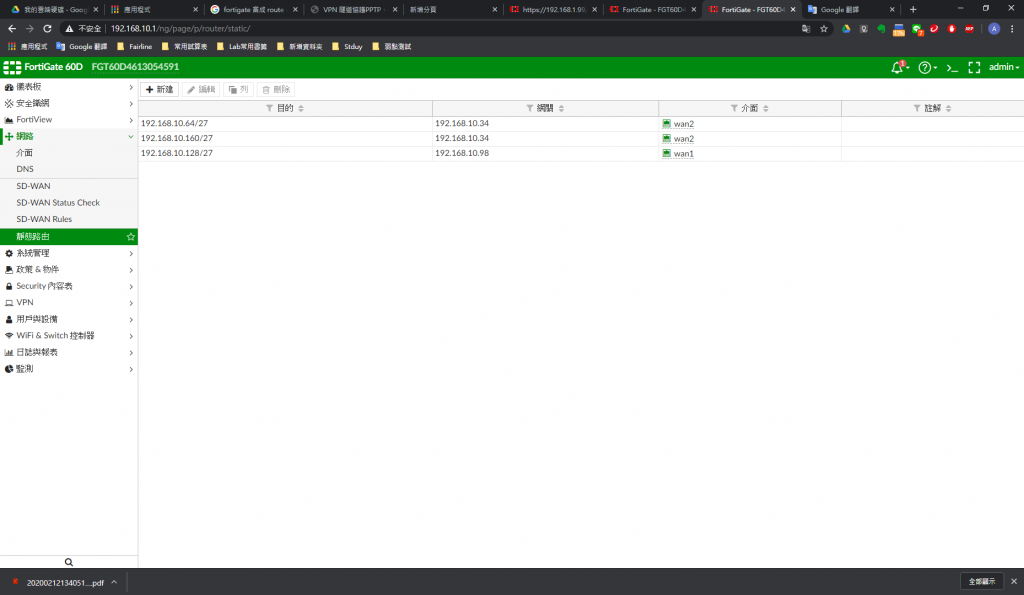

60D

XG330

想請問各位大大幫忙檢查一下

到底是在下哪裡沒設定好呢?

恩...問題真多.

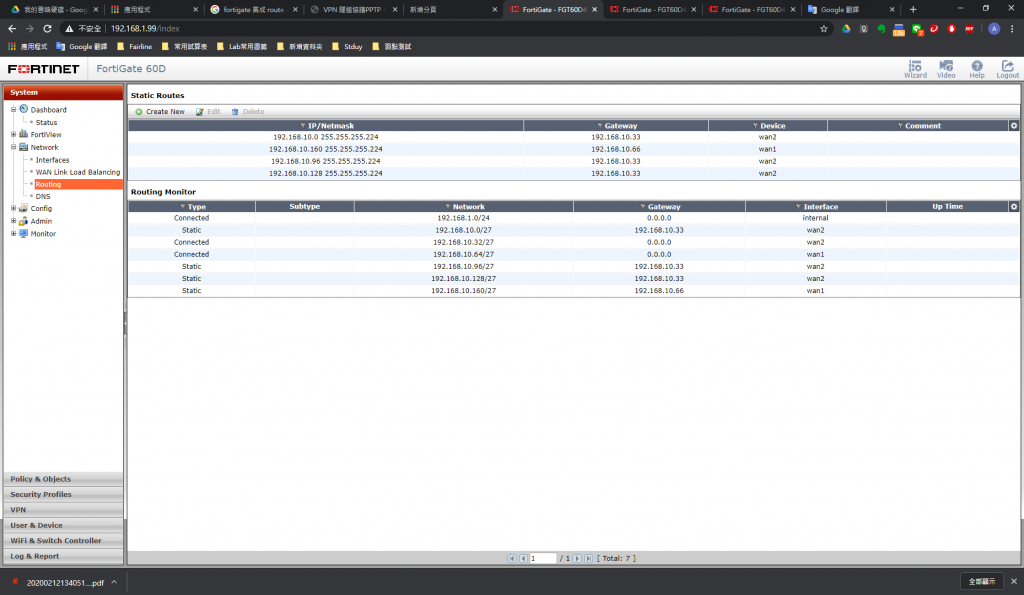

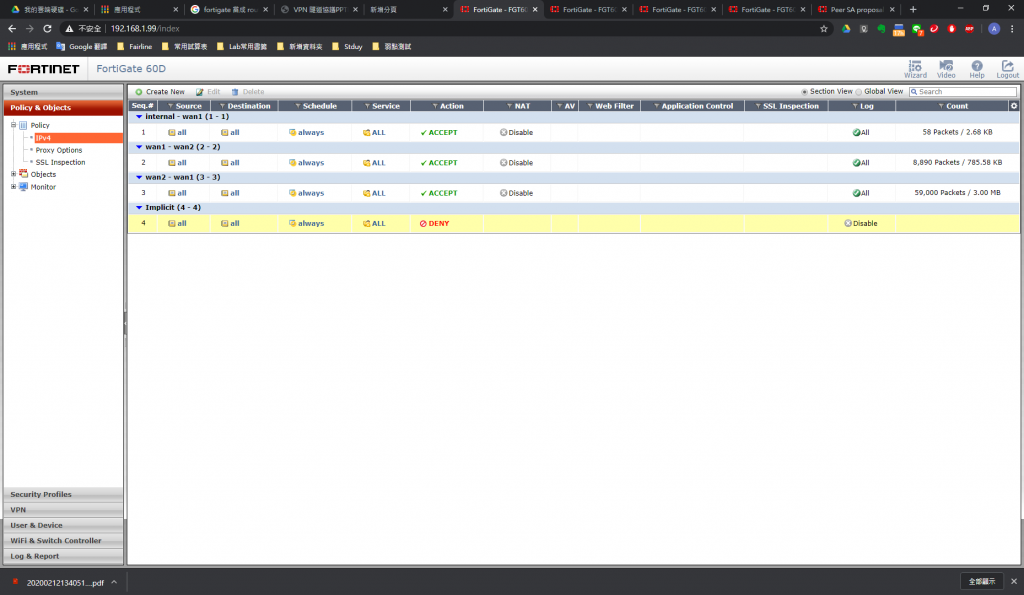

先來架構和路由上的 - 藍色R的設定部份

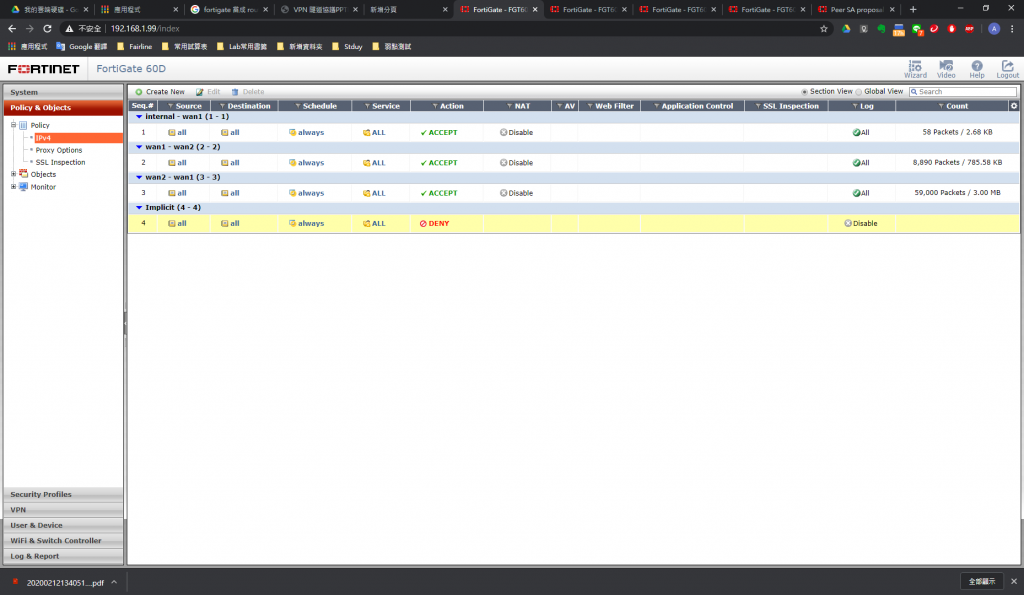

你要先有兩條POLICY, 別問為什麼.

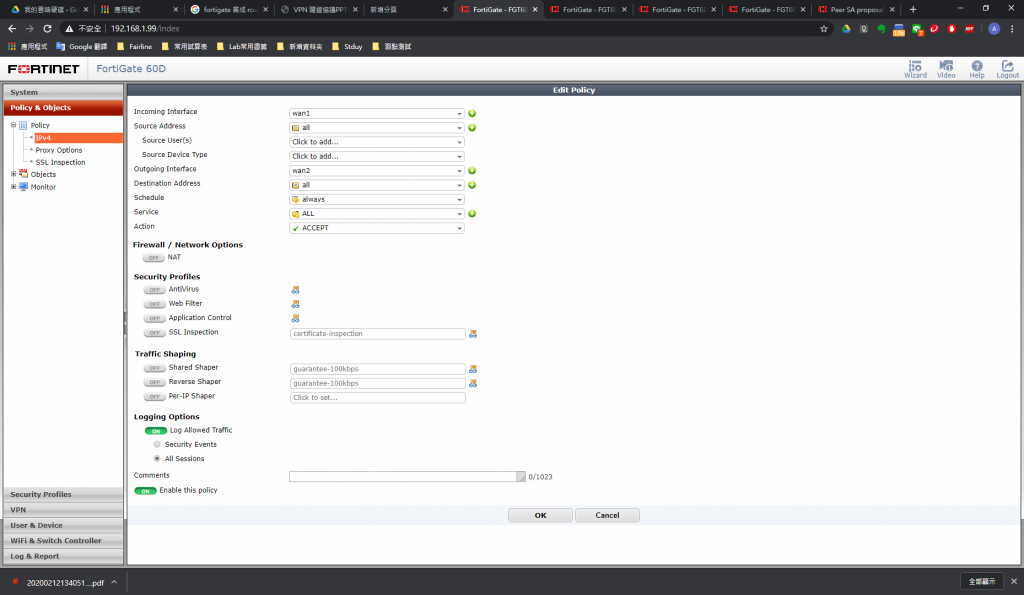

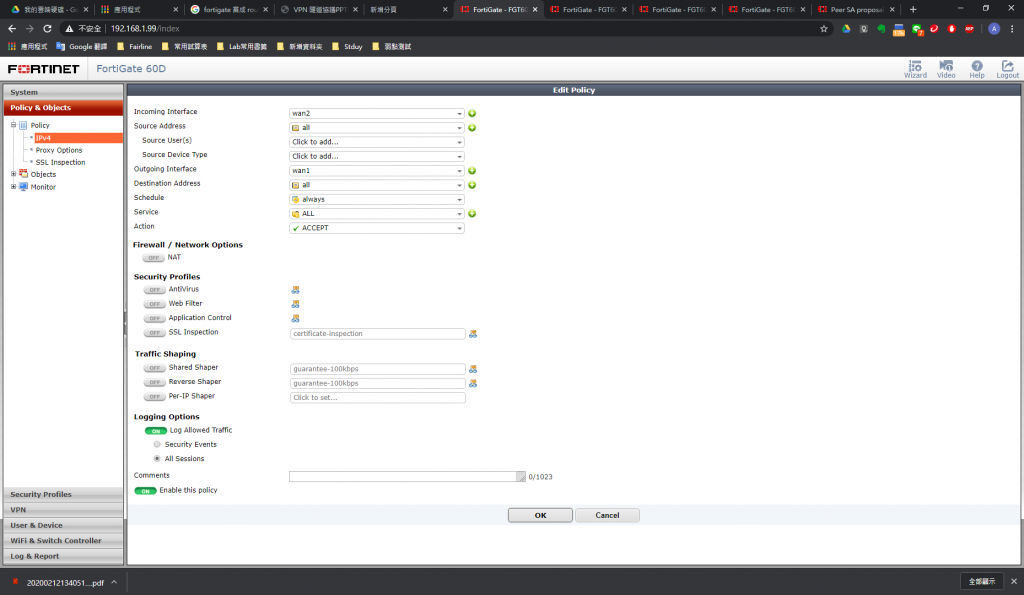

WAN1 192.168.10.66 到 WAN2 192.168.10.33, SERVICE ANY, 沒有NAT, 都放行

WAN2 192.168.10.33 到 WAN1 192.168.10.66, SERVICE ANY, 沒有NAT, 都放行

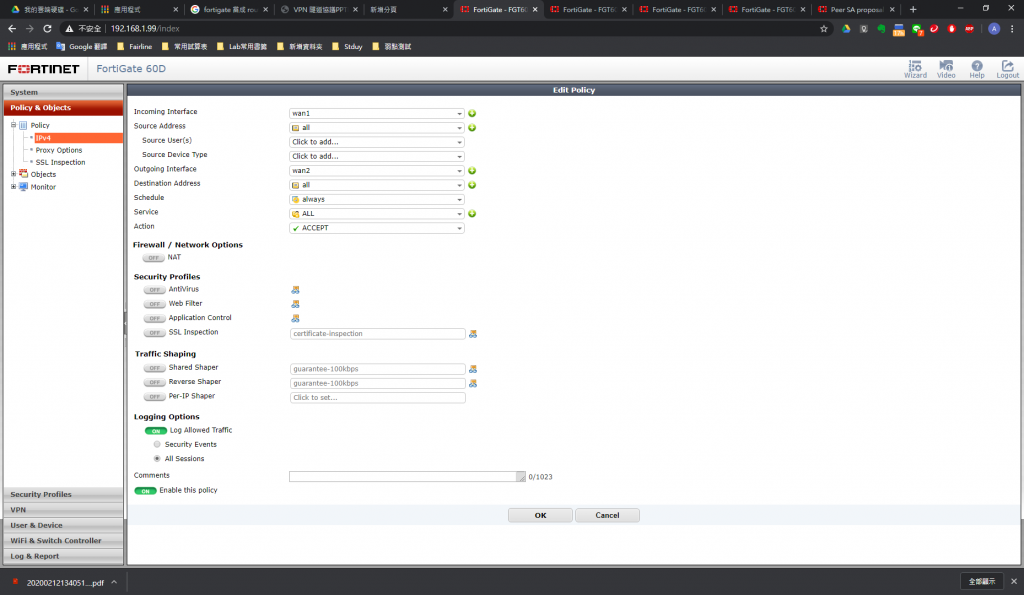

再來, 你.33的

NAT-T改回ON DEMAND

PEER類別的存取ID是SOPHOS

Phrase 1 Proposal 本地ID是FORTIGATE

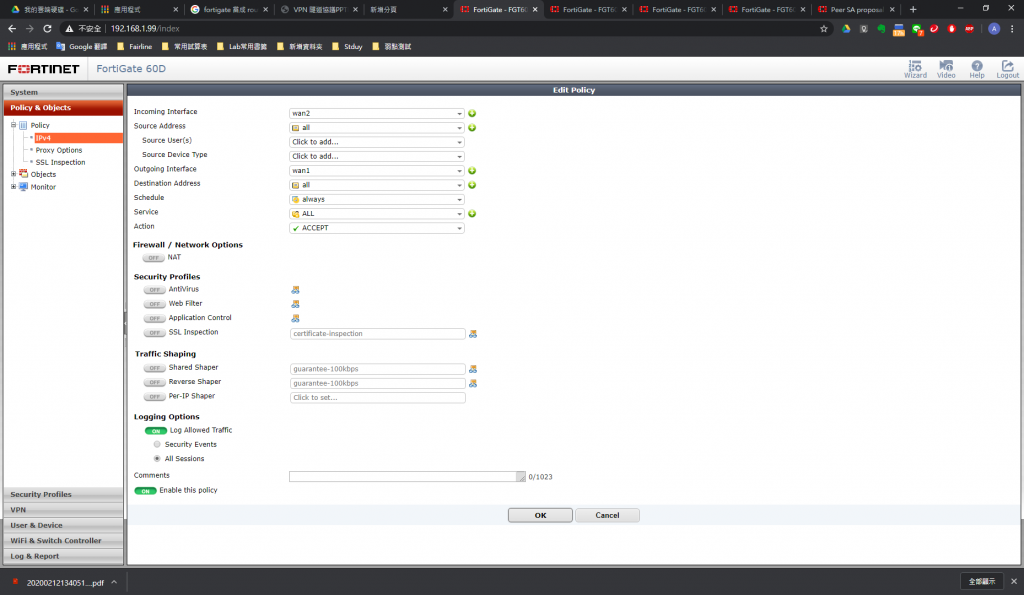

最後, 你.66的

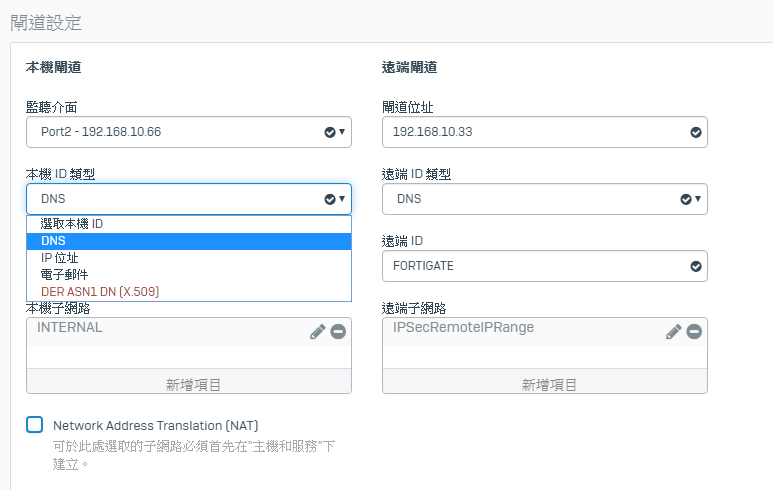

閘道設定

本機ID類型改成NAME/FQDN, 本機ID是SOPHOS

遠端ID類型改成NAME/FQDN, 遠端ID是FORTIGATE

test

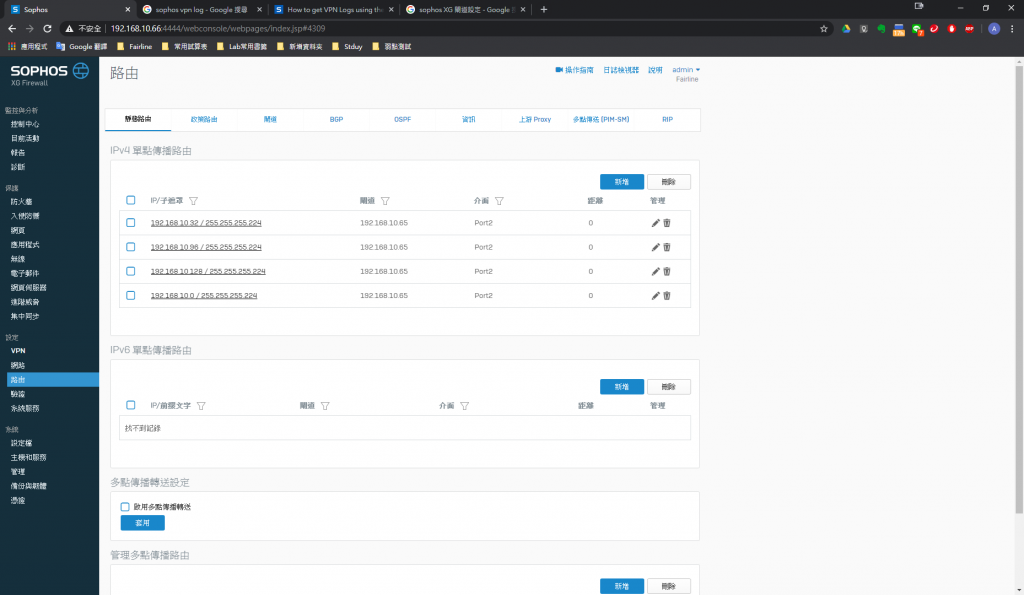

關於ROUTE的部分

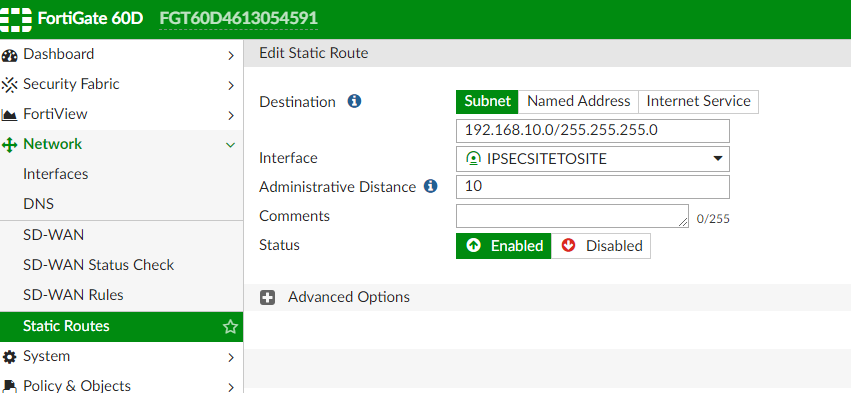

在下之前已經設定成如下

然後關於NAT-T部分,是指NAT Traversal嗎?

另外閘道設定

是像以下這樣設定嗎?

另外補上三台的Route Table

60D的

中間R的

XG330的

忘記補上,R的Policy

NAT-T就是指NAT Traversal

閘道設定不是, 再看一次.

別用IP當ID用, FORTIGATE 不接受的.

.33的 FORTIGATE 你為什麼沒有到VPN的ROUTE, 別用POLICY BASED的 IPSEC VPN, 要 TUNNEL INTERFACE BASED的

呃...抱歉,公司把我趕下班了Orz

現在手上沒有設備

明日再上來向您確認一下XG的部分

我都想被趕下班...

Hello bluegrass

抱歉,昨日被趕下班,所以沒設備測試

今日繼續昨日的話題

關於XG部分,ID應該是下方的"閘道設定"內吧

可是在下嘗試修改了一下閘道,只有DNS.IP.和電子郵件三種

是要設定成DNS嗎?

嘗試設定成DNS,似乎也是沒辦法的

DNS 應該正確 ...

FORTIGATE VPN 那邊還是 PHRASE 1 ERROR 嗎?

OK,解決了

感謝bluegrass大大的幫忙

在下在網路上找到了一個Sophos的PDF檔,內容就是教Fortigate對上Xg的連線法(IPSEC)

https://www.sophos.com/en-us/medialibrary/PDFs/documentation/SophosFirewall/Pocket-Guides/Establish-IPsec-VPN-Connection-between-Sophos-and-Fortigate-with-IKEv2.pdf

然後看著裡面的設定一步一步比對

發現到在下原來是Fortigate部分的Static route沒有設定到

後面又打掉一次,從頭設定一次,確定是該問題

之後IPSEC VPN便順利通行了

我的想法是這樣 因為你中間又通過一層防火牆

這個防火牆也必須要允許通過

一般的Site To Site VPN 兩者之間必須溝通無誤才可以建立通道

所以如果不能兩端點之間直接連線測試,那就檢查中間問題

可以參考此文

https://aws.amazon.com/tw/premiumsupport/knowledge-center/vpn-tunnel-phase-1-ike/