有公司提供WEB服務(IIS架設),需經過兩道關卡才能取得資料

1.第一道關卡需透過HTTPS 的 HEADER 帶入PWD參數取回TOKEN(10分鐘限制)

2.使用TOKEN與相關的參數POST回對方WEB才能取回真正的資料

我司開發程式使用DELPHI 7 來界接,為了使用TLS 1.2,INDY更新到10.6,對方說不開放INDY元件,阻擋原因

想請教若防火牆有鎖IP設定白名單才可以連線,還會被駭客Bot 以及弱點Scanner?

想請教若防火牆有鎖IP設定白名單才可以連線,還會被駭客Bot 以及弱點Scanner?

還是會。不要太小看駭客。

也不要太過相信自已的防護設定。

要記得,所有所謂的資安防護,都只是增加侵入的難度。不代表無法侵入。

只是很難侵入而已。

因為最安全的防護就只有斷網。

(謎:你講那什麼屁話)

我CRM發EDM的系統都是只有發的那幾分鐘才連網,所以您講的不是屁話。

那連VPN跟鎖IP來比,哪個相對安全些?

個人覺得交換資料使用FTP+TLS+鎖IP+定期更換密碼相對安全些也簡單些,因為資料取完就移走或刪除,駭客進去基本上也沒啥東西好稿,也沒有連線到DB的問題,搞這麼複雜的WEB服務來交換資料我覺得並沒有比較安全,有點脫褲子放屁的感覺

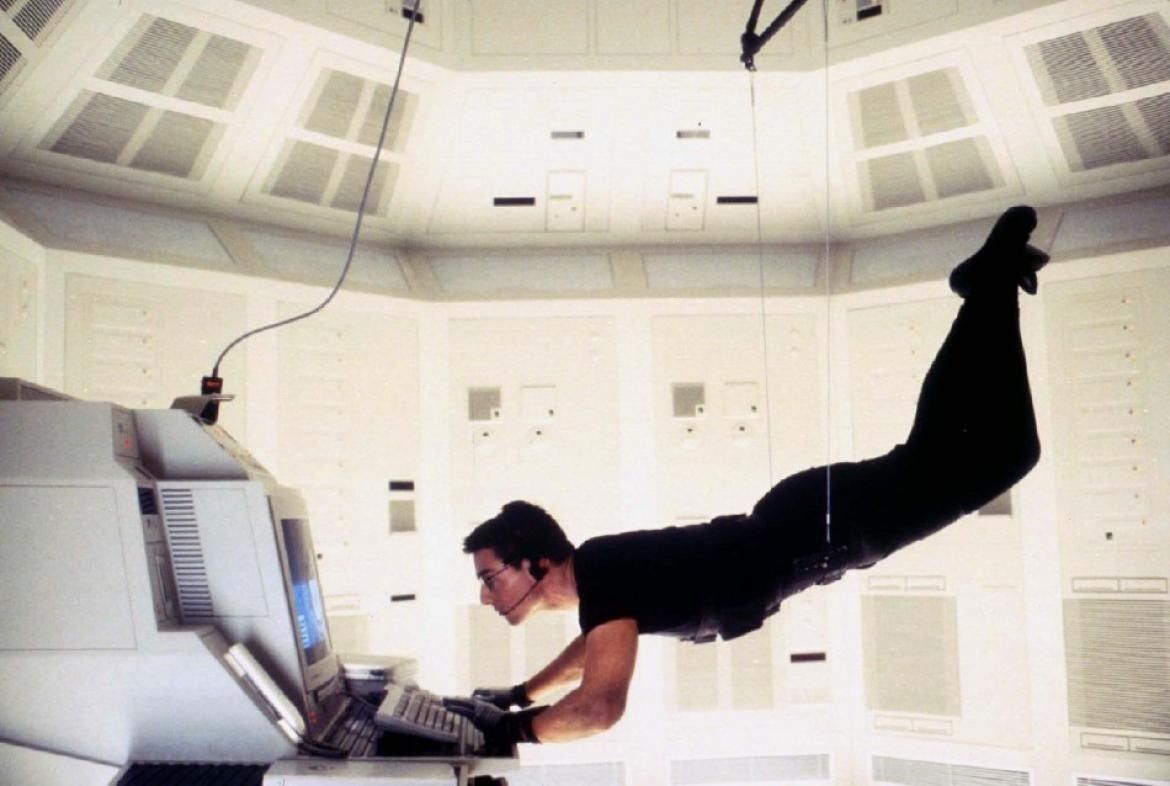

就算斷網也不保證安全,不信你看他

fireflybug

那連VPN跟鎖IP來比,哪個相對安全些?

都不安全。因為重點並不在那。

另外,你有說到ftp。認真來說,光ftp就已經不安全了。

你說把東西移走、刪除。就沒啥好偷的。

資安觀念有點大大的錯誤。

你要知道,在你的認真上可能就是帳密被登入這樣的駭入方式。

但真正的駭客,根本不會理你的帳密。

他要的是協議機制。並不是你認為的那樣。

這樣說好了。你root目錄內的東西能否刪除移走。var、usr內的東西是否能移走?

或許你會說沒那個權限。真的是這樣嘛?

不過我其實可能我的說法會有點危言聳聽。其目的只是讓你知道。

你看似沒啥的東西。往往這就是一個弱點,一個突破口。

話就到此就好,再說下去對我就不好了。

海綿寶寶

這個,沒關係。沒幾個人請的動他。真的請動了。我也認了。

(哇咧!!踢飛!!)

海綿寶寶

這是實體安全,請在真實世界裡和他對幹! ![]()

防火牆有鎖IP設定白名單才可以連線

可以反問一下,樓主能確定那IP是誰嗎?

還有,IP確定是哪台機器嗎?

再來,那台機器內資安安全性經過檢核嗎?

其實,客戶公司在前兩問答,應該是用了OTP

不過樓主的觀念則還停留在軟體的安全層面

對於網路安全及系統安全則仍有待加強

不過客戶的想法也是天真

最好自己也把網頁安全加強,不是只要求廠商就好

最基本的WAF是否有建置?

DB的稽核是否有做到?

還有自己內網的安全是否有SIEM系統分析?

不然出事時,一樣怪東怪西,就是不怪自己

樓主想法單純了點

VPN雖然比鎖IP來的嚴謹,但不代表安全

台灣醫療體系就有在VPN的環境下出過重大資安事件

至於駭客,未必是要資料,

可能是要控制主機(包括你的跟客戶的)

然後可以做跳板(從你的或客戶的主機跳)

所以也有可能客戶主機倒回頭駭你的電腦

然後再跳去你其他客戶

這個有專有名詞叫"水坑攻擊"(Watering Hole)

mytiny大師,那您覺得非得透過網路單純資料交換用什麼方式能萬無一失呢?或是問題最少呢?

不敢當稱大師,但是越單純越簡單,就越容易出事

話說,客戶最基本應該先建置WAF防護網頁

至於資料交換在通訊時一定要VPN+OTP+NGFW

最好先透過中轉Host機制,進行檔案DLP或加密系統

這樣即使資料leak,也還多一層保障