各位先進好,

小弟我用Fortigate 92D 和 80E 架site to site VPN,

在92D上沒有設定vlan,

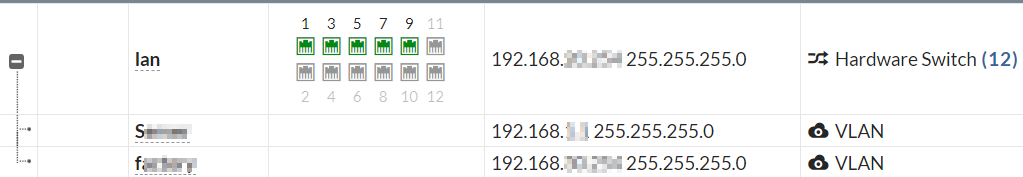

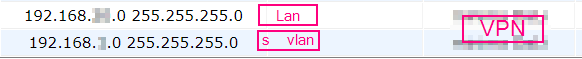

在80E上有設定vlan,如下圖,

在設定完VPN後,92D上的lan和80E的lan可互通了,

但92D無法連上80E的s vlan,

不知道哪裡設定有問題,

目前80E上各vlan是透過政策互通,

site to site VPN是用內建精靈設定的,

如需要其它資訊,

再請告知小弟,

敬請各位先進協助,

非常感謝。

有在IPsec隧道中設定對方全部的VlanIP嗎!?

92D要在遠端設定所有80E的Vlan IP

80E要在遠端設定所有92D的Vlan IP

內建精靈就別用了啦=.= 那個比CUSTOM的還麻煩好沒

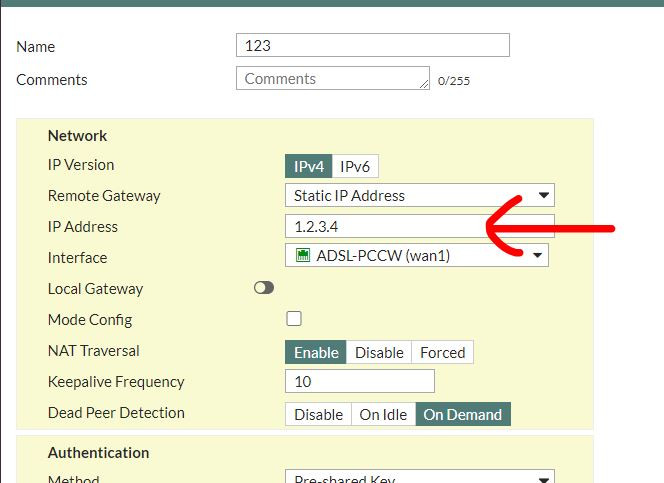

我假設你兩邊用的是STATIC IP, 如果是DIAL UP就別跟著做, 之後再說

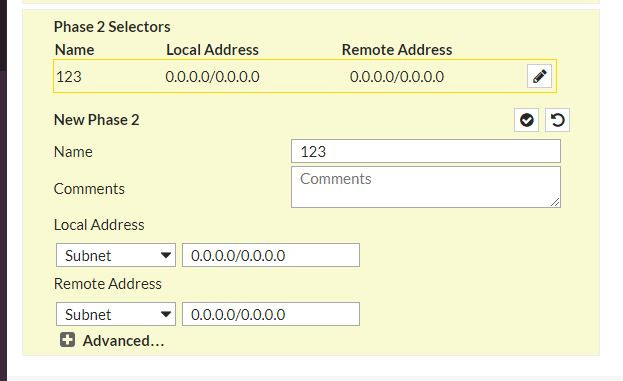

把兩邊的PHASE 2 的local remote都改成 SUBNET 的 0.0.0.0/0.0.0.0

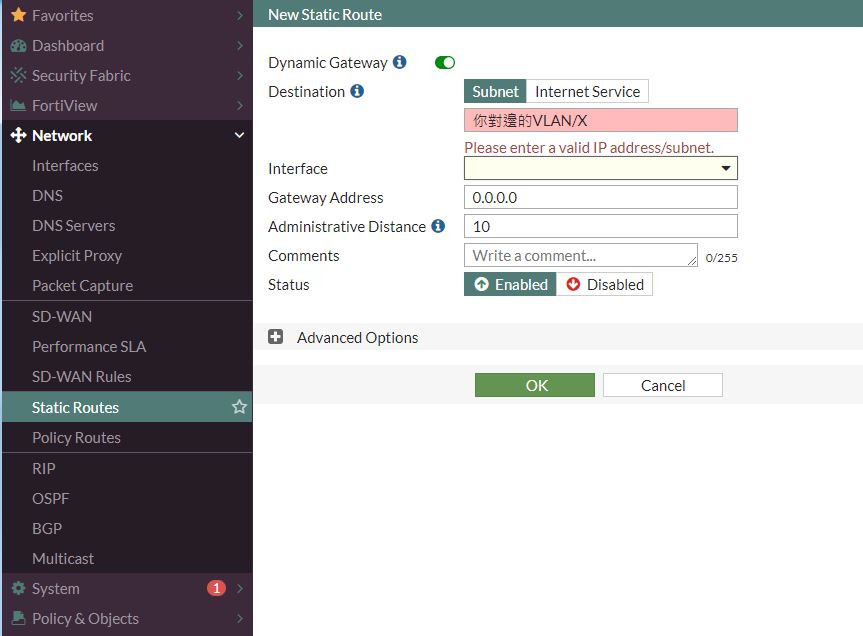

再到92D 的 STATIC ROUTE, 加上80E的s vlan, INTERFACE是你那條已經搞好的VPN

最後兩邊FIREWALL POLICY 修正一下, 應該是

92D:

LAN -> VPN, ANY ALLOW

VPN -> LAN, ANY ALLOW

80E:

LAN, s vlan -> VPN , ANY ALLOW

VPN -> LANs, vlan , ANY ALLOW

非常感謝您的回覆,

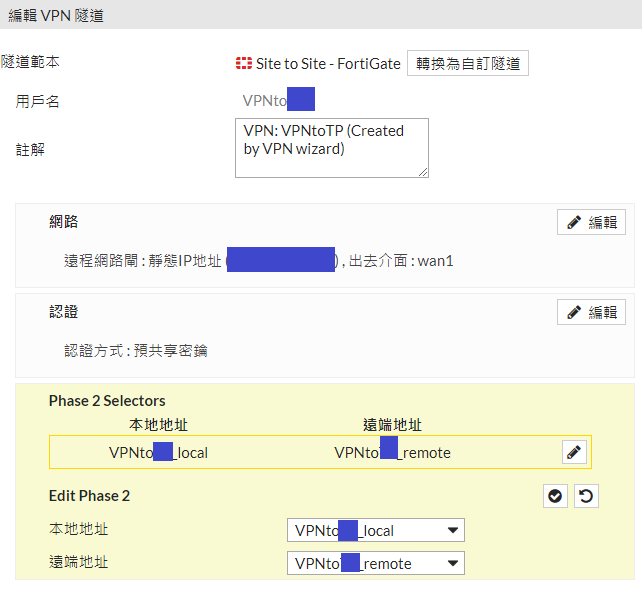

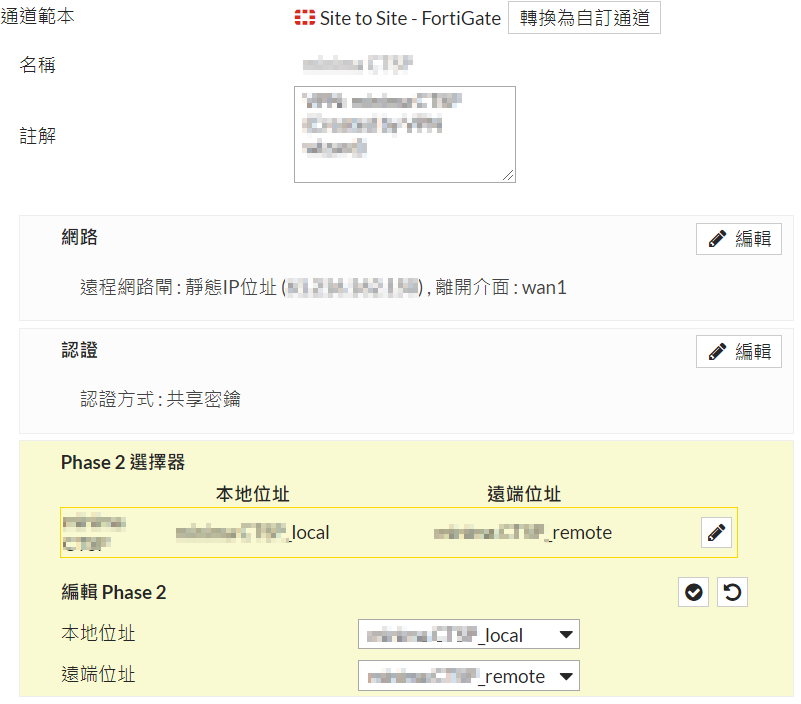

我一開始用精靈去設定,

幫我建立好object之後,

我就去改成custom了。

我兩邊都是static ip,

PHASE 2 的local及remote,

80E的部份可以用選object的方式,

local的部份有包含lan和s vlan兩段ip,

92D的部份就只能用key的,

remote的兩段ip我也都有key進去

92D 的 static route 也有加上80E的s vlan

以下設定和您說的一樣,

92D:

LAN -> VPN, ANY ALLOW

VPN -> LAN, ANY ALLOW

80E:

LAN, s vlan -> VPN , ANY ALLOW

VPN -> LAN , s vlan , ANY ALLOW

我會嘗試修改成您的作法,

修改『兩邊的PHASE 2 的local remote都改成 SUBNET 的 0.0.0.0/0.0.0.0』

感謝您的回覆。

樓主兩邊Fortigate的OS版本是否相同

通常在兩邊OS版本有階段不同的時候

(如6.0.x對6.2.x)

就不推薦使用精靈Wizard

除非很孰悉CLI指令做Debug

不然最好使用自訂義

兩邊下同樣指令比對一下,看兩邊設定是否一致

config vpn ipsec phase1-interface

show

另外就是路由了

如果正常沒有使用到政策路由

在OS 6.0以後,各介面都可以直通無需設路由

要查驗看看雙方的FG,是否有對方網段回指的路由

有時候也是路由的緣故造成的