因為疫情關係,公司有一台跳板Server(e.q. 192.168.1.234)最近拿來使用

而主管基於資安想要限制admin管理的interface只能從公司內部或播VPN連進去

對外讓user還是可以從家裡的Public Ip去使用

現在Server可以做network restrictions來排除內部以外的IP

但現在的重點是只有內部的IP認得了

其餘外部直接連線或VPN進來都還是認成192.168.1.254(fortigate防火牆IP)

我開了原廠的ticket,經過一番研究認為大機率是NAT的問題

但主管不想要從NAT的角度去解決,想要找有什麼方法VPN進來不帶防火牆

如果是外部就算了,照理說VPN(10.0.0.1)進來應該會是公司內部環境的IP是要認得到的?

因為真的研究了很長一段時間了,實在沒辦法上來求救

FW forwarding時做了SNAT,那後面的設備看到的Src IP自然就是FW的IP,不從NAT下手,不然要後面的設備發正念去猜真正的來源IP嗎![]() ....

....

對阿 請主管先搞懂NAT之後會發生什麼事吧

網路不是亂來的

他在不清楚就找個SI廠商進來一起唬爛

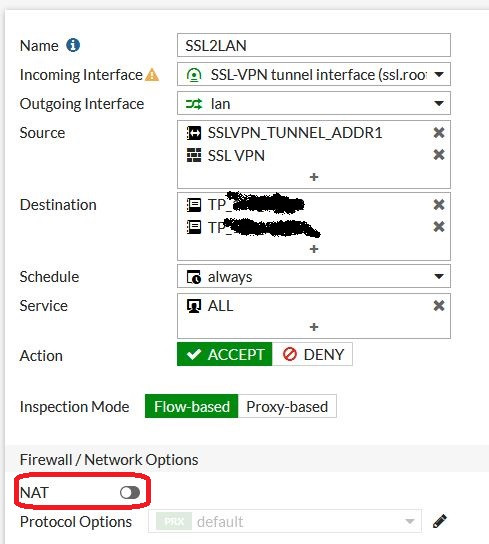

這個VPN設定NAT是有打開的

另外想請教的部分是VPN撥進去的是10.x.x.x/32

這邊跳板ServeR應該是要能夠知道VPN連線過去的IP

但卻依然顯示防火牆的IP(192.168.1.254

是否也是跟VPN的設定有關

就是因為打開了,所以server看到的IP才會是FW的IP啊,您要做的是把NAT關掉,然後確定VPN client經由FW走到server間的路徑上ACL/routing是不是都config好了,試一下就知道了![]() ....

....

可是關掉NAT請問這樣是否會影響VPN連線到內網的功能?

是否是因為SSL VPN可以直接穿透FW,而IPSec要開NAT才能

這跟IPsec或SSL VPN無關,也跟NAT無關,FW本來就可以作routing,能不能過FW是看ACL和routing怎麼設,和NAT沒有必然的關係----既然開了SNAT,Src IP自然就是FW的IP,那您怎能指望server會知道client真正的IP呢(嚴格來說不是完全沒辦法,只要除了標準的IP header外,client把自己的IP塞在payload裡就不會被SNAT改寫到,server也就可以知道client的IP,問題是一般應用層不會幹這種事,所以鵝假設貴公司也沒人會處理這塊事)....

感謝指教

跳板Server怎麼會對外讓user還是可以從家裡的Public Ip去使用,照您所說應該限制只能從公司內部或VPN連結才對呀~

樓主應該先搞清NAT的作用

然後SSLVPN登入都是有帳號 (ID) 的

一樣可以拿來做識別

如果怕帳密外洩,請加用FortiToken

使用2FA做OTP,可以確保身分

貴司都可以開原廠Ticket了

應該請SI給您做技術支援才是

好好說明一下SSLVPN的運作與設定

如果關了NAT會不通內網,表示有設定不對的地方

但只要再打開一次不就可以恢復

根本不需要跑回公司一趟