◆交換器的部分是可以一台對兩台做TRUNK的嗎?

→可以,主要是看Switch的Trunk group/link的規格,1對2,那這一台就是要支援trunk group 2以上,現在幾乎都做都是5~8以上。

◆如果各層樓的交換器都直接接在防火牆後會有什麼問題嗎?

→要接也是可以,但建議防火牆後面再一台收容的交換器(L3 or L2+)。一般來說是防火牆Port數不夠,需要架構完整化而不會將所有的Switch直接接上防火牆。在來就是企業常使用內網之間傳輸,有一台inter routing的Switch就不會消耗到防火牆。

◆WIFI會需要分員工和來賓使用 這個部分不知道一般是怎麼做呢?

→通常防火牆就是LAN gateway+DHCP Server,因此會在防火牆建立好不同的vlan interface網段後,然後Switch用VLAN將各網段區隔,SSID配不同的VLAN,就可以發出對應的VLAN DHCP IP。

如樓上大大提到的,現在zyxel防火牆有整合AP Controller,多一道防護。

感謝前輩的回覆,想請教"消耗到防火牆"是什麼意思呢?是很多台SW在防火牆上會讓防火牆滿載的意思嗎?先前有聽說SW都接在防火牆上面流量會爆掉,不曉得是指同一件事情嗎?

主要是內部路由的轉發的考量哦

當所有的Client設定的gateway在防火牆上,那麼只要是內部不同網段的用戶,就必須要走....到防火牆上做交換,才能與其他網段的人溝通。

今天若是只有1~3個網段都還OK,但架構比較龐大的,若內網有20、30個網段,這樣所有網段的用戶都會跑上來防火牆交換。(假設20個網段,每一個網段都有30個人,就需要處理這600人的交換作業)。

為了避免這種對於防火牆的負擔,就會把路由交換這件事情交給防火牆下面的L3 Switch,如此這600人就僅此到Switch上交換,就不會讓防火牆造成負擔。

而Switch都接在防火牆流量爆掉,其實就是看防火牆硬體規格的收容規格是否超出負擔。

簡單的舉例:假設這一台防火牆規格能扛50個人,介面沒接滿,只接了2台Switch,但總共有收容100個Client會需要防火牆的交換或者出internet,當然容易爆掉。

換一個角度想,如果這台防火牆介面接滿5台Switch,但收容人數只有30人,當然也就不會爆掉。

只是我們一般會這樣抓,計畫環境中使用的Client數量,預期要給每個人多少頻寬/session,相乘後找到合適的規格。

補充一下

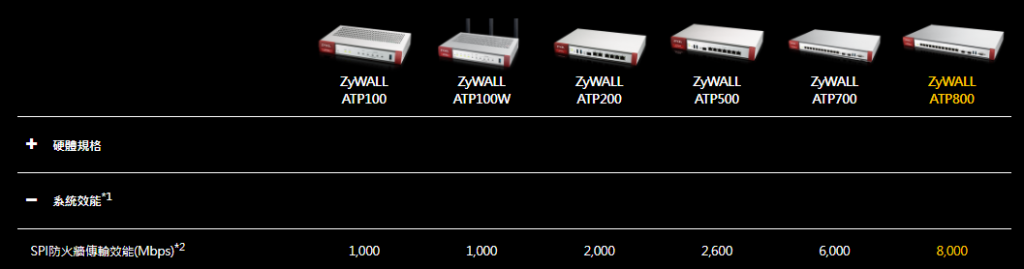

例如說附圖Zyxel防火牆規格

ATP100的基本傳輸效能是1,000Mbps

一般粗略的算法:

假設我的環境有10人要用電腦,那每個人就可以用到100Mbps的速度。

(當然也要看你跟ISP申請的速率是否在1G)

如果你有20人,那就是每個人只能剩50Mbps的速度。

而session數的部分一般會抓一個Client最多不超過500。

再來就是每當開啟一項防護功能或VPN,因為封包要特別加解密分析,會讓這個效能再減少一些,但不一定每個功能都需要用到。

原來如此!感謝前輩的詳細的說明,又學到了許多,謝謝!!

不客氣啦,分享分享

對了有看到你提到Zyxel wifi controller是還在研究要購買的型號

Zyxel現在都把Wi-Fi Controller整合進防火牆了,比較方便。

這架構FortiGate只能管控到外對內和內對外這段

內部網路都由Zyxel設備控制,不過Zyxel好像不能一台控全部要一台一台設

如果全部改成FortiSwitch就能讓防火牆掌控內部網路,只要連FortiGate就能調整全部

不過FortiGate60D監控這麼多終端設備和內網就有點吃力,如果UTM沒設好偶爾會有狀況

(CPU常時吃滿100%會有偶發網路不順的問題)

Trunk看設備有沒有支援,並線可以讓設備和設備間的頻寬加大,沒有壞處

FortiGate和Zyxel間的Trunk設定要查

Zyxel設備間的Trunk兩邊都有支援就應該要能建,也一樣要查手冊

如果都接防火牆後方就是由防火牆的LAN Port掌控各Switch間的溝通

LAN to LAN可以很簡單(預設都不給過)也可以很複雜(看連線需求)

然後Switch又是Zyxel,FortiGate管不到

會有路由設定要注意,不然從A Switch vlan會找不到另一個B/C/D Switch內的vlan

有一台Zyxel wifi controller,應該是Mesh系統?

不要讓每樓AP都自己管自己就好,增加自己麻煩

來賓網路就多建一個SSID或開訪客系統,做好設定不要讓訪客亂連內部網路

比如只允許訪客通去外部網路,內部網段連線全部deny

你的狀況大概是這樣

我個人覺得要一台一台設定和除錯很麻煩

我公司除了AP外都是Forti家族很好管

如果建完發現3F都連不上Server,你目前架構要查2台GS 1910

如果改都接FortiGate 60D後方,這個問題要查2台GS 1910再加上防火牆...

樓主看來是打算自己幹到底

在下也是佩服

為何不找個賣ZyXel的SI來協助呢?

先說明一下,FG-60D是很舊的機種了

要注意一下internal(或LAN)是哪種交換

有分Hardware switch與Software switch

即便是HW SW,所有ZyXEL可以直接接上去

但是效能恐怕會不如預期

WiFi要分來賓與員工很簡單

用不同的SSID就好

不過ZyXEL好像是用VLAN tag的方式

相關細節如果自己弄

可以問問原廠技術服務

順道提一下

要讓Fortigate控管所有內網網路情況

不需要非用FortiSwitch不可

所有VLAN透過Fortigate去做路由也是一個辦法

用Fortiswitch有更多是因為網管跟資安的要求

如果只要會通就好,就不須太麻煩了

為何不找個賣ZyXel的SI來協助呢?

+1

不管買哪一牌, 購買前先找SI提需求, 請SI提規畫建議. 混牌也是有方法盡量簡化維護成本的.

如果怕SI不是個 "咖", 把他的規畫建議PO上來. 自然會有大神幫忙評鑑.

+1

新採購部分都可以請SI協助,除非你找一家只賣設備的.....

感謝前輩們的回覆,防火牆部分都是總公司設定好後直接給我們,目前的網路架構SW上都是當作HUB來使用,已經很多年了,所以其實維持也沒關係,但私心也想學習一些網管技能,所以趁這次重新拉線想添購新設備並發揮SW應有的功能,廠商的部分也有在尋找了,不過價格也是一個問題,如果找SI廠商的話應該會有設定的費用,這也是我想自己做的關係。

如果樓主沒有防火牆設定權

應該是沒法改架構(增設VLAN)

而且如果是為了增加備援同時增加頻寬

需要的是在兩台交換器之間做LACP(LAG)

這也要看上下端是否能支持

如果不想要找SI就需要多讀資料與手冊

最好讓總部開放樓主使用防火牆

謝謝前輩的回覆,目前總公司有在規劃開放權限,但小弟能力還不足,有在參考相關的文件了,若是需要調整防火牆,僅能先請總公司協助,期待未來能自行掌控分公司這邊所有的網路設備。

zyxel gs1910支援堆疊,3台設備可用一個ip管

trunk可以1對1,也可以2PORT對2PORT(全併頻寬2G),

如流量大,會建議用10G來架設

wifi的部份在fortigate 架vlan來區分員工來賓

整體的規劃沒什麼問題,就看會不會設定

我們公司也是前幾年網路整個重新建置過

多樓層間也是用雙網路線做Trunk做備援訪

防火牆只管內對外及外對內

內對內由Core Switch負責,有切VLAN管理

無線網路是用Aruba的方案,也是分訪客用跟員工用

除了SSID不同以外,VLAN也不同

訪客用的VLAN無法連內網,只能上外網

其實就是把你的想法告訴SI,SI規畫完後再討論與修改

前端網路做SD-WAN就可以了,至於Switch接防火牆後面跟接下來的第一顆沒什麼差別,Wifi就看牌子有沒有帶控制器的,如果要串forti的AP就看公司願不願意採購,而且forti的AP聽說訊號也沒有打很遠。

Q1:交換器的部分是可以一台對兩台做TRUNK的嗎?如果各層樓的交換器都直接接在防火牆後會有什麼問題嗎?

A: 從你圖上看是一台對一台拉兩條作trunk, 如果是這樣, 答案是YES; 各層樓交換機接防火牆, 你就失去前述trunk 的加倍頻寛+備援的好處; 另外, 防火牆出事率比交換機高, 所以內網滙聚在交換機比較好!

Q2:WIFI會需要分員工和來賓使用 這個部分不知道一般是怎麼做呢?

A: 員工和來賓分成兩個SSID, 打上不同VLAN tag, Fortigate 上create 一個interface 給guest, zyxel PoE & 48p那兩台都把對應VLAN設好, 讓guest 這個VLAN只能出去, 不能進內網;

另, Zyxel WiFi controller可以管多台AP不會讓你一台台設, 不過今天Zyxel的controller 都是身兼防火牆, 你要查一下型號, 如果是防火牆機種, 你可以考慮把它放在PoE & 48p 中間, 實現有線跟無線網路隔離, 安全性又再高一層.