最近要重新規劃我們公司的Infra, 但有關網路及硬體的部分實在不熟,想請問各位該如何規劃呢?

公司規模約40人.

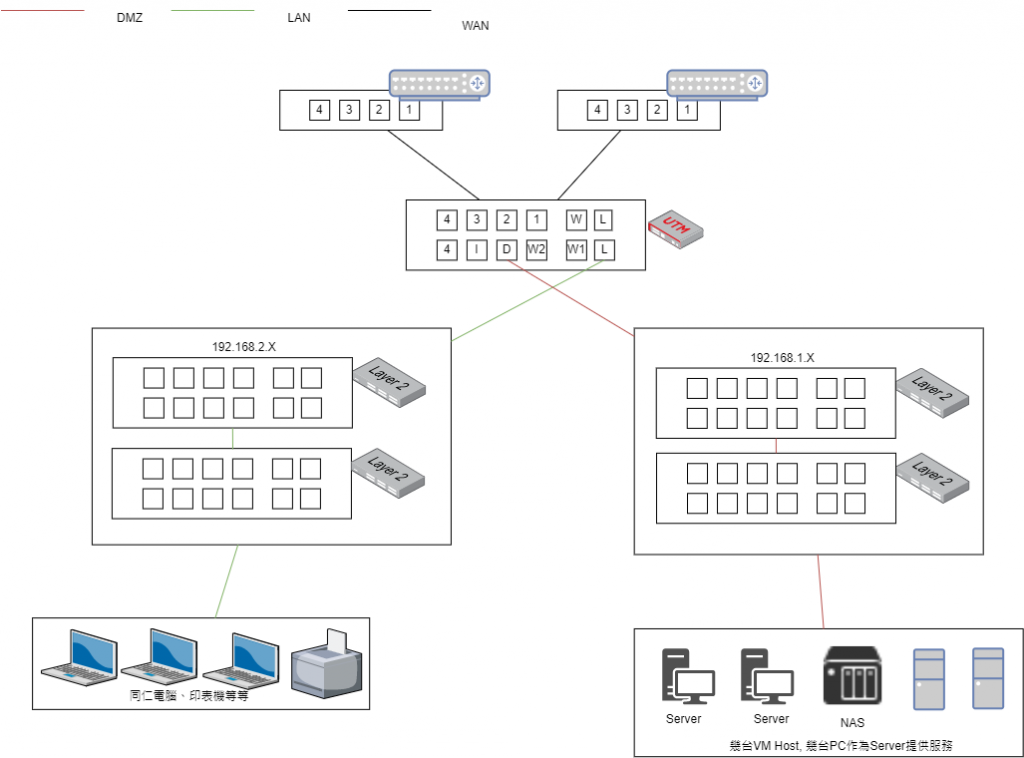

現在的架構大致如下, UTM上面有DMZ及LAN1,其中LAN1是給辦公室同仁或事務機使用的,而我們的Server不管對不對外都是在DMZ區,只是看防火牆有沒有Mapping控制能不能由外部連到. UTM目前還有兩個空的孔可以使用.

後續會再新購Server, storage及switch,

希望將新舊Server做成Cluster, 並且用新購的Storage作為Share storage,

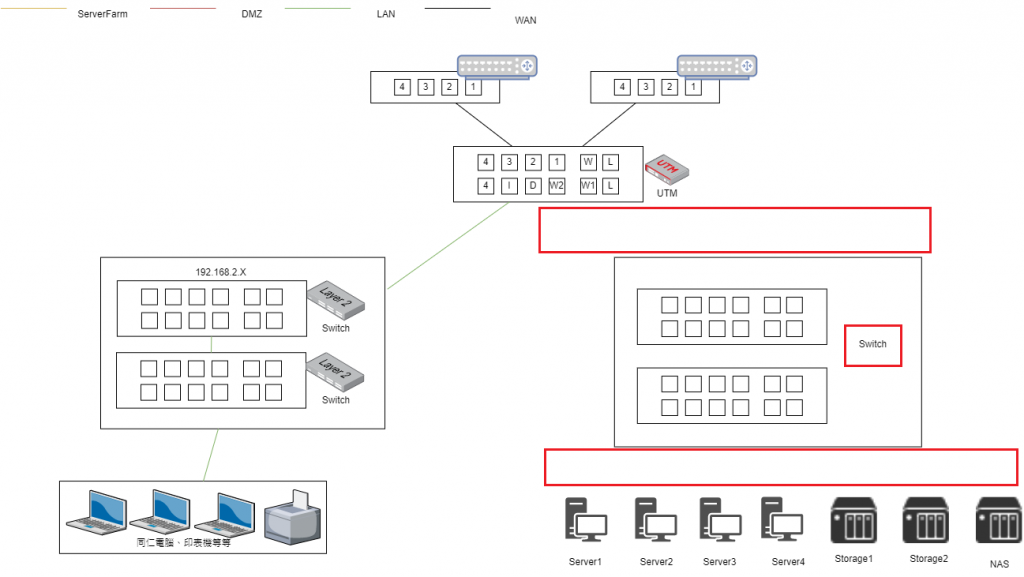

因為服務都會作為VM移到Cluster上面,希望可以切成會對外的DMZ、內部的Server Farm、以及Server及Storage溝通用的網路.

想請教下圖中紅色的部分該怎麼規劃才能夠達到我們的需求呢?

註: 圖中的NAS單純作為共用槽給同仁們儲存檔案使用。

目前不了解的部分如下

目前有在考慮購買的設備如下,網路都走RJ45, 不知道是否能夠達到我們的需求? 也歡迎各位提供建議!

樓主是不是要先想清楚

LAN與DMZ為何要分隔?

如果server那邊用了10G交換器

一般存取資料卻只有1G的通道

會不會不太合理

還有UTM的效能到底撐不撐得住

分隔兩區後,有做防毒防入侵攻擊嗎?

看得出樓主網路不太熟

把規劃預算都放在server上

卻未考慮網路交通

更不要說資安顧慮基本沒有放預算進去

建議您多找幾家專業公司評估

而不是光想採購設備而已

現在建置Infra若是沒有考慮資安

估計後來的麻煩會比建置更多

LAN與DMZ為何要分隔,應該主要是因為DMZ是對外開放的,而與LAN隔離,中間透過UTM(或防火牆)來作檢查吧?

因為同仁存取資料目前使用的才100M也沒有甚麼問題,因此一般存取資料1G也是夠了,server這邊10G是考慮Server與Storage之間的溝通以及備份的速度,所以希望網路可以快速一些。

目前是UTM分出LAN1跟DMZ,RAM長期在50%以下,CPU Loading 10%以下,後續若是由此台UTM切出LAN1, LAN_A, DMZ, UTM的負擔應該是增加DMZ->LAN_A的部分?

不過因為這邊架構要怎麼切我也不清楚,因此目前沒辦法判斷現在的UTM是否撐不撐得住...

分隔兩區後座防毒防入侵的部分是指說要在兩段之間加上防火牆嗎?

謝謝您的回覆

如果資料都要經過防火牆

且防火牆要開防毒/防入侵/應用程式管理

那麼各段user到server資料防護能量夠了嗎?

DMZ防護能量呢?

所以不要光把預算投某一部分

忘記基礎建設及網路資安也是要顧到喔

您好, 資安的部分也有考量, 但實在是不知道該怎麼接, 如果要採購防火牆他應該具備甚麼功能、應該串在甚麼地方呢?

先查明既有UTM的規格

一般而言都會有很明確的標示

例如開啟IPS時效能多少

開啟NGFW又是多少

不要只是看防火牆效能

以上處理的資安檢核內容都不同

如果說會有一樣的效能是不太合理的

設備接取網路首重於合理性

10G設備接1G網路口就一定會有瓶頸

網路流量都有方向性

何者該進,何者該出要弄明白

如果覺得太複雜就找專業的SI來協助

主力賣伺服器主機的,不見得熟網路

要是專弄軟體系統的SI,也不見得懂網路資安

實際狀況要多多溝通清楚

喵的你字真多

以Esxi為例.

你"VM GUEST"上面的網路卡都先分配到"VM HOST"上對應的VLAN上

再把VM HOST上能用的網路口設定成LAG, 在上面TAG 剛剛說 VLAN

但vlan 1 就別用了.

這LAG再接到Layer 2的交換機上, 交換機上的LAG接口改成TRUNK

(TRUNK就是同個物理口上可以跑多個NETWORK/SUBNET的技術)

Layer 2交換機上再接到UTM, UTM的口也是TRUNK, 有LAG更好. 沒的給老子去換個FORTIGATE

UTM上決定網路之間的POLICY和資安就好了

UTM慢你也都得用, 別用Layer 3 Switch當路由

那天資安出問題, 發現你用Layer3當GATEWAY, 第一件事就是先辭退你