特定外部IP 一直暴力破解 想測試出VPN帳號密碼

查了Google與IT邦 有些回答是在 address 設定此外部IP 然後IPv4 裡相關服務都deny

照此方法設定後…

還是一直遭同IP VPN測試 登入 求解...

暴力破解的使用介面? Client? WEB?

IP來源範圍?

防火牆對於嘗試登入的紀錄樣態?

你的Deny是不是真的有Deny? 不然怎麼還能一直嘗試登入?

FortiGate也可以設定限制VPN嘗試登入次數的

web 介面的 每隔個5-10分鐘就試不同的用戶名

目前只有看到這個ip 但我找不到哪邊能ban他或阻止該ip嘗試登入

IPSec遠端IP 45.134.144.84

子型式 vpn 採取行動 ssl-login-fail

日期/時間 2022/4/26 上午9:45:42 日期/時間 09:45:42

理由 sslvpn_login_unknown_user 用戶 ms

目的主機 N/A 級別

群組 N/A

訊息 SSL user failed to logged in 記錄 ID 39426

記錄描述 SSL VPN login fail 隧道ID 0

隧道IP (null) 隧道類型 ssl-web

45開頭在美國

在VPN設定限制存取只允許台灣IP就能擋掉了

diagnose user quarantine add src4 45.134.144.84 0 admin

根據樓主後來補充的資訊

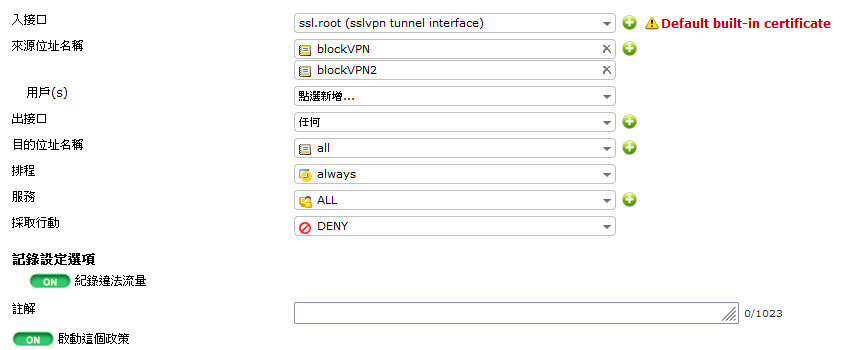

因為來源是固定的IP,用的是SSL-VPN

所以應該可以用firewall policy處理

在所有SSL-VPN tunnel interface (ssl.root)

到其他interface的Firewall policy

將deny這個IP的firewall policy放在前面

例如:

ssl.root to LAN

就在正常連通政策前放一條deny這個IP的政策

另外建議樓主

有狀況可以找賣設備的SI

只要當初有約定提供技術服務就該來協助處理

ssl.root to LAN 應該擋不到吧?

進root以後應該會是VPN配發的IP

用原始的IP防火牆應該無法判斷

我這樣子還擋不住 快煩死了…公司沒續約維護 我連GUI介面都找不到BAN IP相關的…明明是個防火牆...

看你的系統還在5.2左右,去看看能不能說服上頭升級設備和os吧

仔細想了一下hsiang11大大說的對

到ssl.root應該已經是內部IP了

所以firewall policy確實起不了作用

不過,樓主呀!看截圖這OS版本還在5.2以下

會不會也太太太舊了

很多功能會沒有辦法提供呀

比如說在SSLVPN設定可以指定來源才接受

本想說可能可以用IPS功能做自動封鎖IP

(FortiOS.SSL.VPN.Web.Portal.Password.Improper.Authentication)

但沒有買授權或保固就只能靠DDoS功能了

(明明是個防火牆,卻把他當個網路設備,也不買技術服務???)

除了沒續約,這個設備也很舊了,Forti的CP值已經很高了結果連這點錢也省,我覺得快逃比較快,到時候出事又要背鍋

這就像當兵一樣呀,希望別在任期內被高裝檢督爆…大大們還有想法能擋嗎…我正看著ssl 伺服器憑證還在用預設,要求客戶端憑證這選項會有用處嗎…菜鳥MIS求解…

可以試試看跟電信業者客戶服務部門反映

將確實防火牆被攻擊的證明提交

請電信業堵住該IP通訊

因為有固定的來源

看看電信願不願意協助處理

憑證相關應該無助於解決

這個可能改通訊port都無用

也許對方設錯就一直來

需要把TCP/UDP/ICMP Flood Threshold

作一些處理

也應該跟老闆反映事實

Fortigte自動封鎖IP有三種

以上三者都需要技術服務費或授權

如果老闆不當回事,mathewkl大大建議得不錯

謝謝大大的回覆 我一直以為是我菜雞找不到相關設定...

sslvpn_login_unknown_user 用戶 ms

其實我覺得根本難以擋住所有的ssl vpn連線

畢竟都對外開放了

不如改個連線port不用預設port看會不會減少來的ip

不過擋ip太慢了 升級為國家級阻擋會比較好

比方阻擋俄羅斯來的IP

特定外部IP,一直暴力破解<----就阻擋那特定IP位置,收工。

我以往遇到的都非特定IP位址,我還須自己寫程式定期排程歸類,到一定的數量再阻擋,但這已都是事後了,其實對於當下暴力破解幫助不大,會加入最前端設備阻擋只是為了減輕後端設備不必要的負擔(直接在前端設備擋掉),當然最主要的還是要讓老闆知道有在做事(雖然效果有限...)。

你要不要試試看這種設定方式

Inbound: WAN

Inbound Port: 你的VPN用的Port

SourceIP: 45.134.144.84

Outbound: Lan

Inbound Port: ALL

Action: Deny

logdesc="SSL VPN login fail" action="ssl-login-fail" tunneltype="ssl-web"

我的sslvpn只有使用通道模式,沒有使用網站模式,

網站模式並沒有授權給任何人,但那個https的網站頁面就是存在著,也能登入網站(內容是引導你使用通道模式)

請問如何關閉這個網站的運作(https的網站頁面),

謝謝!。

3年後的回答.. 這也是我近期遇到的問題, 一直有暴力測試

開啓2FA 驗證, 避免被試中帳密後.也不會被登入成功, 另外開啓限制登入次數,同一帳號,IP 超過指定次數 ,鎖定12 小時以上. 就可以大幅降低被嘗試次數 , 再針對那些知道此規則, 間隔嘗試的IP , 封鎖IP , 基本就差不多解決了

最後再加入地理封鎖

以上給有需要的參考