先確定VPN和光世代單線各自可以通

然後在SDWAN介面把你要的介面加進去

SDWAN可以+VPN建立IPSec,不過你已經有現有的

其他新增只是簡單選已設定好的介面和填Gatway,應該是可以的

SDWAN是一個虛擬的介面,所以防火牆有部分政策的出去介面可能需要做修正

網路上找到的lab圖

先回答重點內容:

Fortigate的SD-WAN可以併入多種介面

(只要是能產生interface的應該都可以)

但是OS版本會有些許差異

還有IP-SecVPN需要給interface IP

併入SD-WAN做health check比較穩定

至於用光世代只做備援比較浪費

SD-WAN的SD-Branch可以直接Load Balance

(或是要併頻寬也可以,兩邊要注意OS版本)

事實上會建議廢掉專線直接改用兩條不同ISP

經費會大大節省(這是MIS最喜歡的績效)

速度會大大提升(這是USER最希望的效能)

設備投資不到2年就可以回本(老闆會喜歡)

建議找有經驗的SI做吧(大間SI不一定熟),

知識Know how細節決定一切

有些設定細節還是要注意,

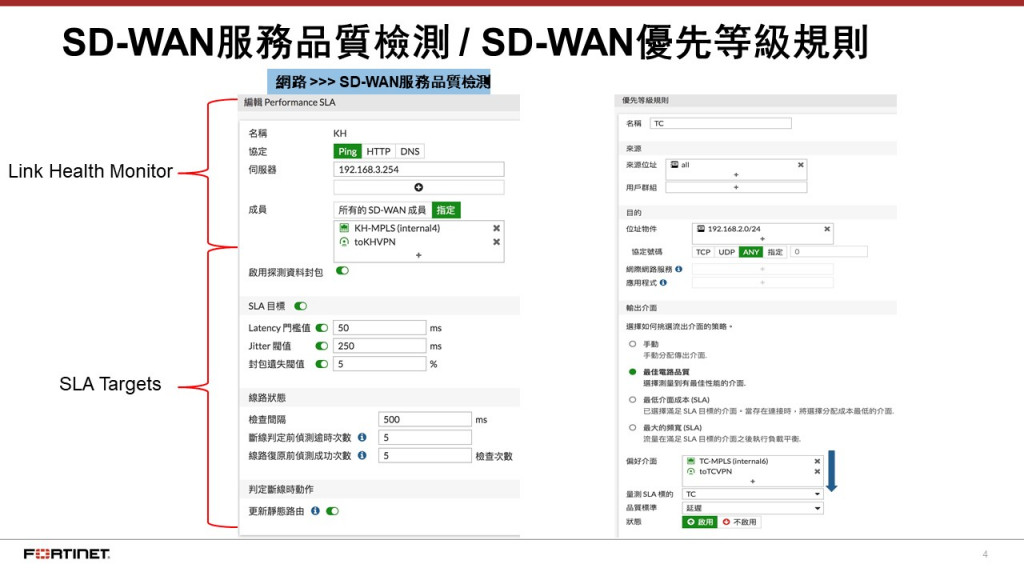

優先等級不是先後順序而已

想要將頻寬利用得很好,也是需要經驗

Fortigate的SD-WAN可以併入多種介面

所以點對點專線也能加入嗎??

至於用光世代只做備援比較浪費

SD-WAN的SD-Branch可以直接Load Balance

這個不考慮,因為兩者可靠性不同,優先走專線為主

你建議的我能理解,只是公司考量的是可靠性及可用性,專線服務等級比較高724, 一般線路預過下午叫修隔天才來。

我原先作法是專線接兩邊的core,考量到備援才加入一般線路,相用forti的sd-wan作作看,如果能結合就會比較好,

1.點對點專線確實可以加入SD-WAN

2.專線的考量正確,不過頻寬較小,費用也較貴,不如建議反過來做,IPsec為主,專線為輔,這在SD-WAN裡都可以設計 (當然,也有業主以多條一般線路SD-WAN取代專線的實例)

3.上述評估建議是因為Fortigate在任何機種IPsec-VPN都有"晶片"加速,目前SD-WAN在F系列的小型機種亦有"晶片"加速,如果是在本島內的IPsec-VPN,還算穩定且可自動偵測回復。ISP業者情況不便回答,謝謝

你的實際作法嗎,是否可以分享,or是提供我設定的方式,謝謝

目前我兩端使用的是FG-81F,會先將版本升到7版,再來設定

目前不會建議樓主用7.0.5版

會建議先找賣設備的SI來弄

因為很多細節要根據樓主需要進行磋商調整

該給的技術服務費還是要讓SI賺一點

至少不用MIS自己扛鍋呀

還可以試試看SI到底技術能力夠不夠

日後可作為評估的依據

問題來了,我原來的配合廠商工程師說可以設定,但採購部下單時向另一家買了,採購的這家工程師說不可以這樣設,很尷尬

但目前雖沒用sd-wan,主線斷線,備援會接好,主線恢復路由也會回到主線上,功能也是符合需求,只是原本提的需求是建立sd-wan,現在沒有用到

確實很尷尬

但樓主已經知道技術上可行(不只在下有說)

現在只是SI技術能力或其他原因不願做

Fortigate這個產品很多SI或USER都說會用

因為它介面具備親和力,容易上手

但事實上SI根本就沒發揮到設備功能的三成

(可以看一下這篇Fortigate免費又好用的功能)

因此就算買的再便宜也是浪費

在下會建議樓主

未來購買或續約時將需要實施的功能註記清楚

才不會買的設備白白浪費功能或評估型號錯誤

至於對企業有幫助的新功能或新技術

可以在購買前多聽聽原廠或推廣小組的意見

不用花錢卻可以受益良多

分公司人變多還未必需要專線,可以往分流方向去考慮

例如SD-WAN綁兩條光世代

一條專走與總公司VPN流量,讓外網的流量不會影響跟總公司之間頻寬,這條依據rule順序要排在前面

一條是分公司獨立外網連線使用

兩邊就不會互相干擾了

除非你斷了一條外線 才會恢復現有狀況

可以用SD-WAN建立並混合用不同INTERFACE.

VPN + P2P 就是我司常用的手段之一

4G + P2P 也試過

特別是 7.0 (或6.4) 後有 SDWAN ZONE

可以建立多組SDWAN, 非常猛

SD-WAN 要到 6.2 以上的版本功能才比較夠用,

目前線路已經設定有政策,必須拿掉才有法加入SD-WAN 功能

不同線路當然可以使用 SD-WAN,這就是SD-WAN 主要強調的功能。

點對點專線費用應該比較貴,可以考慮兩條光世代,申請時要求中華分在不同卡片或不同機器上,可以避免單點失敗。