限制:有些客戶的防火牆僅接受從公司辦公室對外的IP才可以連線做維護。

狀況:許多同仁居家辦公,可以使用VPN連回辦公室內部網路(有啟用MOTP),但是無法透過公司網路的對外IP連出去。

問題:想請教各位先進,目前有使用那些方式、設備或架構可以達到這種需求?(資安考量?價格?)

備註:目前是在辦公室裡架設Windows環境的電腦當作跳板機,但是感覺不好管理和擴充(沒有加買RDP的授權),所以想看看各位先進目前有哪些方法可以當作參考。

解決方案:非常感謝各位先進提供的資訊,根據各位先進提供的寶貴意見與建議,目前擬在Fortigate上增設不同需求的User Group,預設User Group使用Split Tunnel以避免大部分居家使用VPN同仁的上網流量經由公司網路進出,至於其他有連線到客戶處進行維護需求的同仁則列入其他不使用Split Tunnel的User Group,然後再指定轉出去的目的IP,目前測試中。

更新說明:目前設定同仁在連通VPN之後,只有內網網段與指定客戶的IP或網段的流量才會流經公司網路,其他網路流量還是走同仁自己的網路上網。

那是你的 VPN Server 設定問題, 或者功能限制.

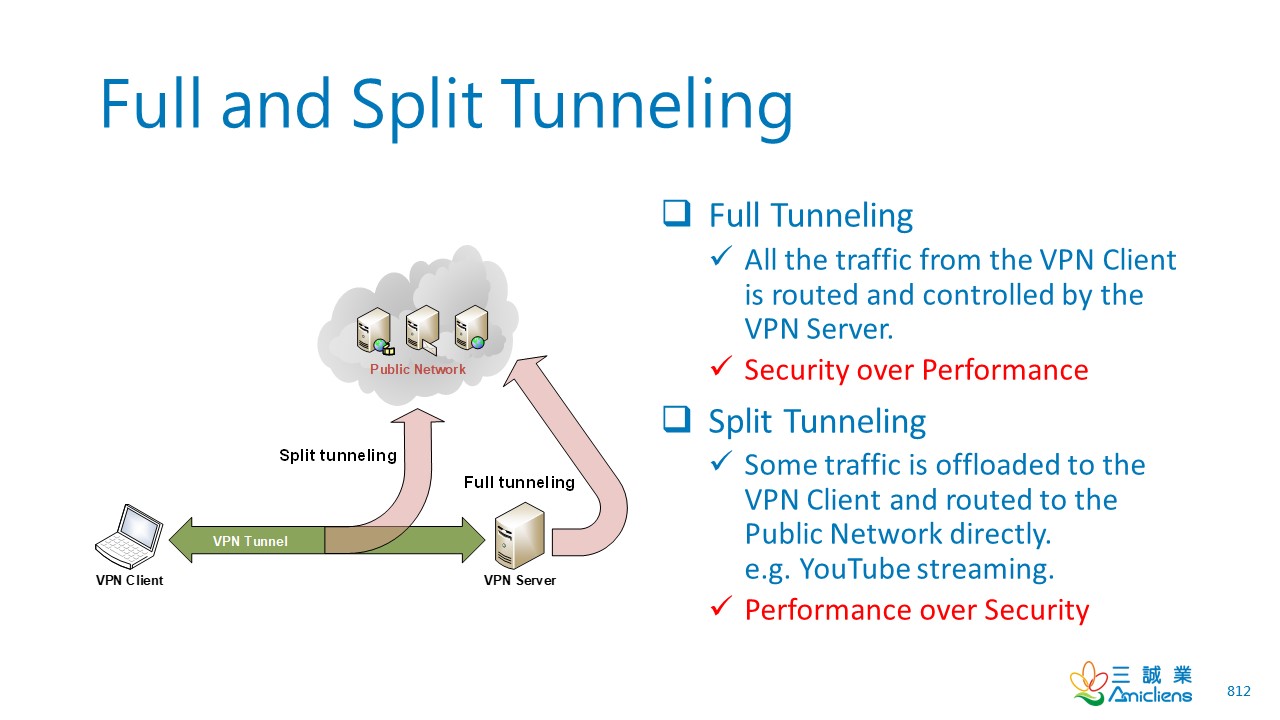

如果 VPN 設定開啟了 Splite Tunnel, 網路的路由會被分切成兩種:

在上述情境, 如果用戶打了 VPN 回公司, 卻又去連其他地方的話, 由於這些其他的網段, 並沒有定義在 VPN 內網之內, 所以他會走用戶自己原本的路由出去, 不會經由 VPN, 此時當然就不會用公司的聯外 IP 出去連線.

Splite Tunnel vs Full Tunnel 的差別:

要解決這個問題, 就是把 VPN 的 Splite Tunnel 關掉;

這樣所有的流量都會走 VPN 回公司再出去, 自然就會用公司的聯外 IP 去連客戶;

至於怎麼關? 各廠牌 VPN 的操作不同, 請聯絡原廠支援....

https://www.fortinet.com/resources/cyberglossary/vpn-split-tunneling

VPN進到內網無法對外所以無法連去客戶端?

VPN使用的對外IP與客戶連線要求的不符?

還是有VPN分離通道所以居家連外走員工自己的網路IP?

設定VPN網段到客戶IP要走指定WAN出去就行了吧?

弄台 Fortigate,不管是 SSL VPN 或是 IPsec VPN 都可以把 Splite Tunnel 關掉。

缺點就是公司同仁上網的流量會全部進到 VPN tunnel ,公司的上網頻寬會比較吃重。