各位專家,

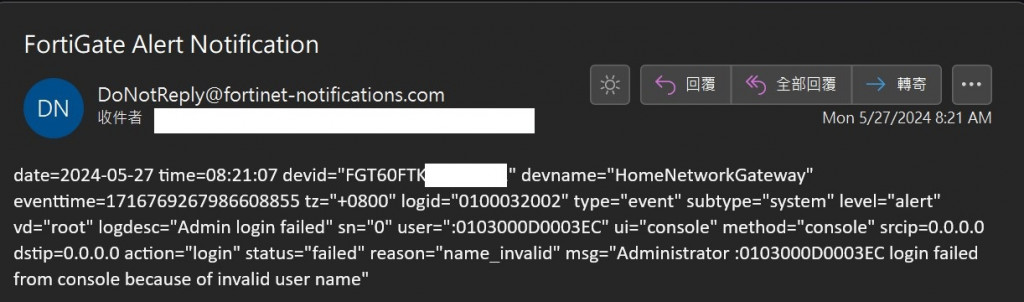

稍早我收到FortiGate 60F的通知,

說有一筆admin login failed,

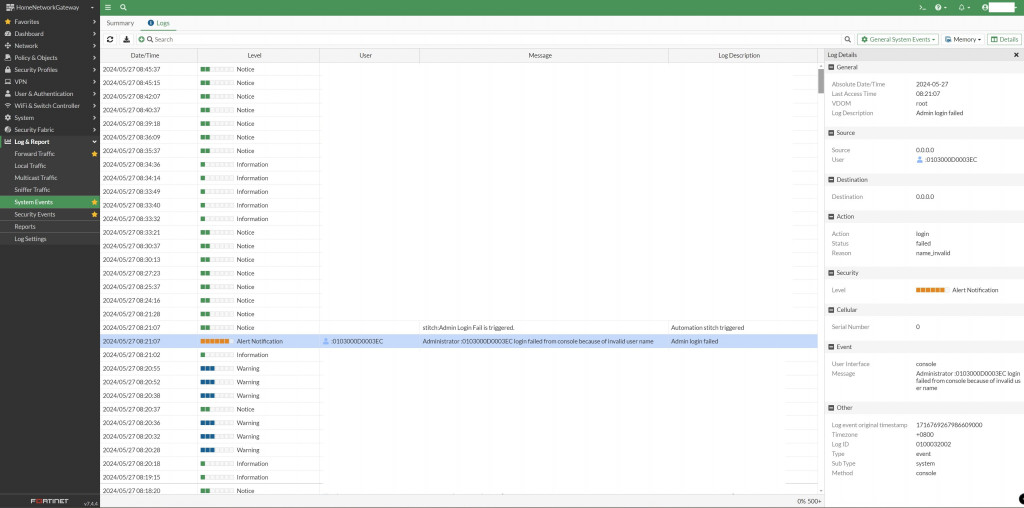

然後我登入60F查看詳細資訊,

我想請教一下,

因為這看起來似乎是有人想連進60F console,

然後我的電腦有接USB to RJ45 console cable到60F上,

那是否表示我的電腦其實已經被入侵,

以至於有人想嘗試透過我的電腦去login 60F?

還好我有設定FortiToken,

對方是無法login進去的.

防火牆被嘗試try密碼暴力破解登入

是很常見的現象

由source可發現通常是外部惡意行為

雖然很不容易杜絕這種惡意行為

但只要Fortigate常保持更新最新版

加上樓主的MFA

通常可降低資安風險

不過近年資安出狀況

絕大多數來自於內部網路

如果樓主確認帳號是自己的

本身電腦又沒有什麼自動連線程式運作

那就非常有可能被入侵植入後門

此時最好能申請EDR來監控一下process運作

在建置零信任網路ZTNA之初

是需要先做資產盤點以釐清敵我

否則只靠後續log等SIEM來示警處理

會搞到人仰馬翻

那個嘗試登入的帳號名稱並非是我的,所以我無法確定那個帳號名稱是哪來的。

目前看起來應該是我的電腦被入侵,然後透過電腦要嘗試連接60F,我的電腦也是透過60F聯網,換句話說,有人已經突破我的60F入侵到我的電腦,不知這樣說是否正確?難怪我電腦長期畫面有時候會有雜訊,之前也有在這邊發文詢問是否中毒了,現在看起來應該是中毒被植入後門,我再找時間重裝OS好了。

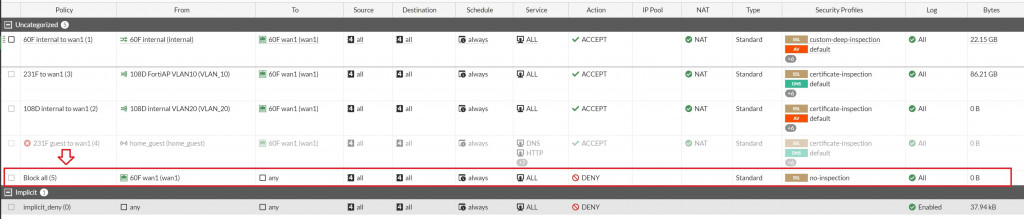

目前增加了一條policy阻擋所有外部對內的access,

不知道是否有幫助.

有人已經突破我的60F入侵到我的電腦,不知這樣說是否正確?

樓主可以先試試看EICAR(網頁最底下有測試檔)

如果都可以成功下載病毒測試檔

表示NGFW防火牆設定不夠完整

(更何況依據截圖樓主也沒有UTM防護機制)

如果都會因開網頁不知會下了什麼下來

會中招也是理所當然

至於嘗試登入的帳號,則是很有意思

可以作為思考題

我的設定完全依照官方Youtube教學影片設定的,

官方也有提到EICAR而我也有嘗試過的確可以阻擋,

我也有UTM防護機制開啟.

入侵者的帳號名稱看起來有點奇怪:

":0103000D0003EC"

這看起來有點類似serial number那種,

一般人不太可能用這種做帳號名稱吧,

那入侵者更應該不太可能用這種序號類的去做帳號嘗試入侵?

猜測應該不是字典攻擊不然不會只有一筆.

抱歉!可能是因為圖真的太小所以看不清

有機會可以利用應用程式管理看看

有沒有tunnel程式的蹤跡

不過那條外到內的policy應該沒啥作用

不開那條外對內一樣不能進來

按以往實際處理的經驗

嘗試登入一開始必定會試admin這個帳號

所以這個惡意行為必定是有某種把握

也許攻擊者以為樓主所在是工作環境?

筆電在其他環境有使用過嗎?