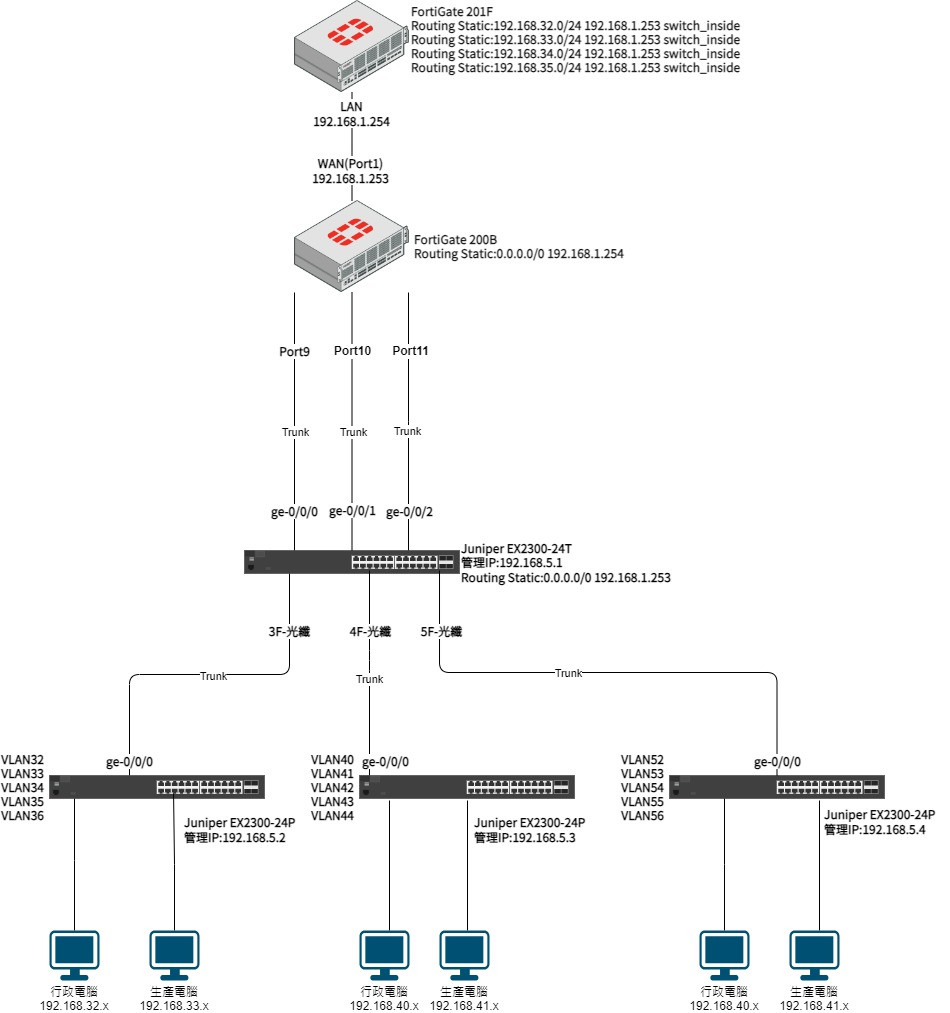

上圖大致畫出FortiGate兩層式防火牆架構圖

主要需求:

在FortiGate 200B上設定Policy管理vlan電腦

vlan32可以訪問FortiGate 201 port9的Server Farm

vlan32可以訪問FortiGate 201 port16的DMZ

網路IP環境

FortiGate 201 port5,6,7,8為(LAN)Switch_Inside IP:192.168.1.254/24

FortiGate 200B port1(WAN) IP:192.168.1.253/24

FortiGate 200B port9(LAN)

設定VLAN32,33,34,35,36

連接Juniper Switch ge-0/0/0

Juniper Switch IP:192.168.5.1/24

設定VLAN32,33,34,35,36

ge-0/0/0 trunk

請問以上這樣的一個多層式架構, 要做哪些的設定?

懇請FortiGate高手協助

圖中看起來架構如下:

[FortiGate 201]<--(實體A段)-->[FortiGate 200B]<--(實體B段)-->[Juniper Switch]<--(實體C段)

圖文似乎不符,因為:

兩層式防火牆基本架構:

兩層式防火牆主要目的:

兩層式防火牆架構主要關注設定項目:

把握以上原則,然後找看看有沒有相關文件,或者WebUI是否有提供help頁面可查說明,應該就可以操作設定完成任務了。

樓主你應該把所有JUNIPER的VLAN INTERFACE搬到200B上

再用200B控制就可以了

話說200B真的太舊了, 該換了, 可以換成Paloalto 460.

兩層式防火牆不應該同一品牌

按描述來說,網路是通暢的狀況

那麼照著把policy設一設就好

在FG200B上用介面(vlan)to介面(vlan)

允許(allow)或阻擋(deny)就好

直接粗暴就好

若樓主是終端用戶還是不能設好或原因是網路不通

請務必找SI來進行協助

該花錢的請付費

如果是SI

請自我檢討一下

當初接CASE的時候為何不先搞清楚客戶需求

先低價接案再想蒙混過關

現在就是付出代價的時候了