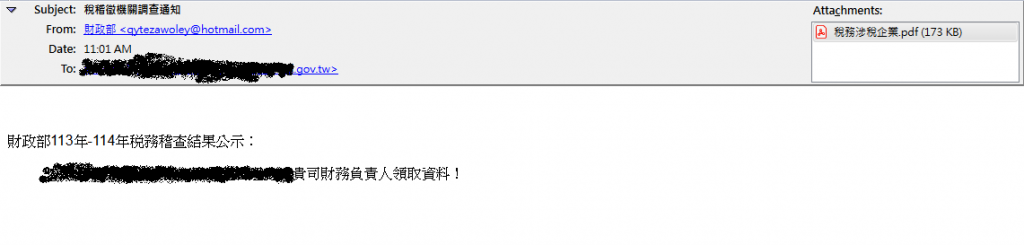

最近有官衙門客戶收到瞄一眼就知道是釣魚信的低級詐騙信,裡面的附件應該是有針對性的APT,雖說是低級詐騙信,但user習慣把自己當笨蛋,然後叫比他還笨的電腦幫他判斷,請提醒一下使用者(尤其是敏感單位的客戶),善用自己的判斷力,慎防中獎....

能注意到可疑的信件確實很重要

但人性總是會自我欺騙而疏漏

資安系統的防護就是需要補足這些缺憾

但是這種資安漏洞其實是一連串的疏失所造成

由於email系統現在走加密通信居多

採用smtps pop3s imaps 等加密通訊

網頁也走 https 加密通訊

NGFW若未做憑證解密以檢核內容

基本上是失去其功效的

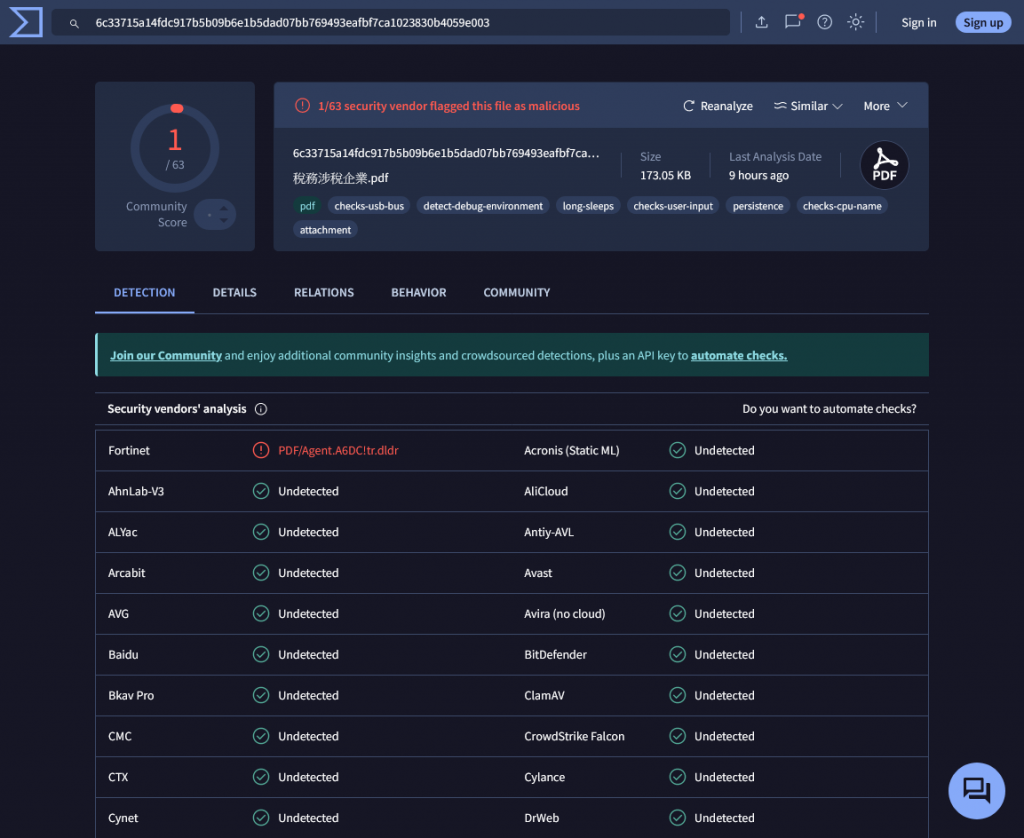

如樓主所展示用virustotal所檢測到的病毒

其實多數都已經是無用威脅

試想有哪個APT的威脅是想被防毒可以檢測到的呢?

難道APT就不會先試試virustotal會不會被發現?

用AI撰寫未被發現的病毒碼或加密隱藏實在太容易

僅靠防毒碼比對這一招實在是不夠用的

因此,從防火牆大門到主機儲存,再到轉發至client端

再經過內網無阻隔的橫向移動,再到穿過防火牆回報BOT、C2

每一關都有相對應的資安機制,但也每一關都有資安疏失

這到底是哪一關沒有防護到,

以致最後要靠人腦這最不可靠的來做判斷呢?

提供給資安防護MIS來思考

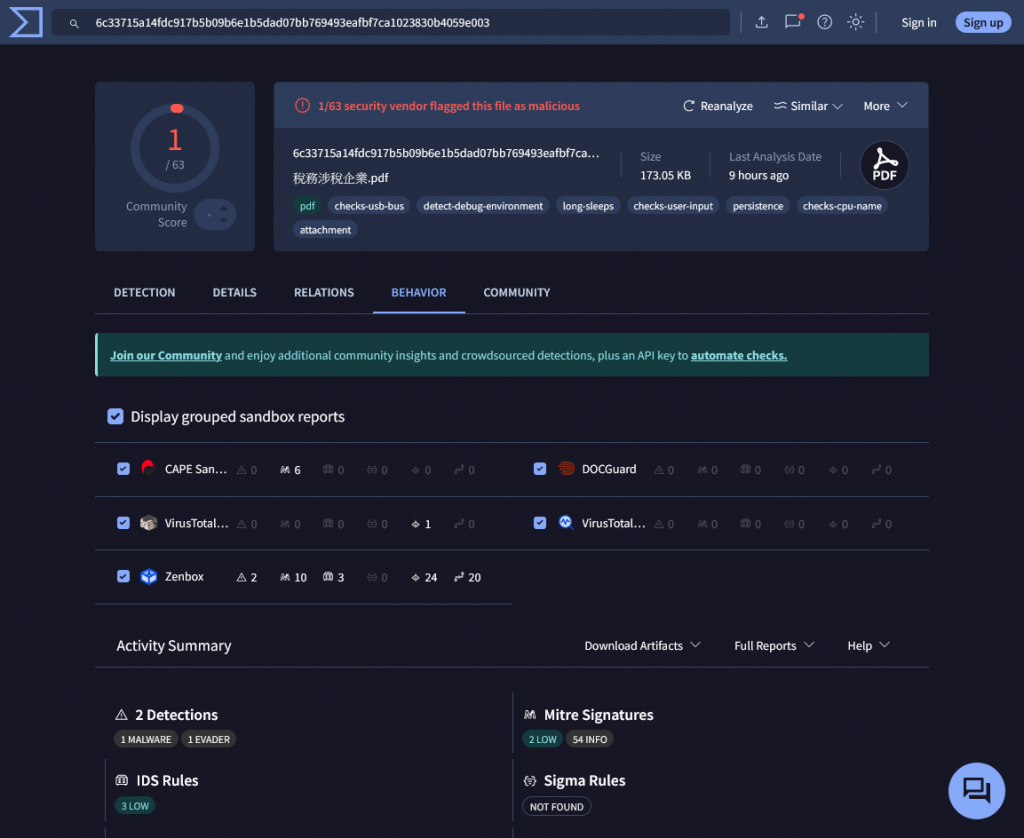

這麼說好了,惡意程式的偵測/反偵測其實是個非常專業的領域,鵝之前看過某部標案的規格要求要建置能模擬該部所有資訊系統版本環境的沙箱(意思就是所有信件都要先丟進去,看打開之後有沒有異常行為),問題是這個要求的可行性到底有多高,即便可行,如果每封信進去之後要一小時才會出來,那使用者能不能接受還是另一回事吧....

所以才不能只靠防毒呀

防火牆是門戶,解憑證掃描更重要

解SSL/TLS在這年頭應該是基本須求吧,但對藏的很好的APT而言,就算你解完SSL/TLS丟給antivius/APT gateway掃,也未必掃得出來喔----那個檔一開始是只被一套antivirus和兩套沙箱標示出來,現在則是三套antivirus和三套沙箱列為惡意檔案,應該算符合藏的很好的定義了....