說明:

因公司想將比較重要的電腦及工作另外獨立出來,獨立出來的管制區,電腦不能上網,避免外部入侵,提升資料安全。

原本評估管制區規劃一個無法上網的封閉網路,但不能上網很多事情無法運作,只能放棄。

所以想找一個折衷的方式,讓管制區的電腦僅依需求開放連上網路或另一個工作環境,可能不是最安全,但至少能夠在安全與工作取得平衡。

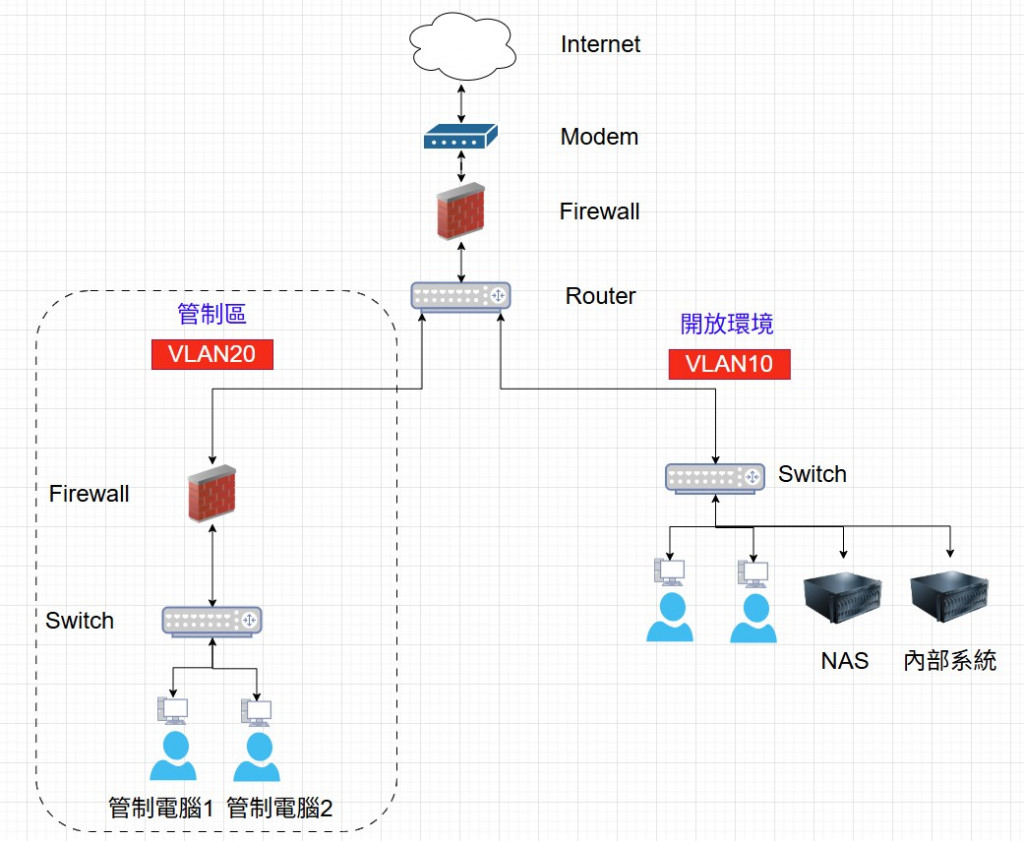

目前想到比較能夠達成的方式,是將公司網路切2個vlan,網路獨立使用

vlan10:開放使用區,電腦可以上網,但無法連線到vlan20這個管制區

vlan20:重要管制區,不能上網;但在管制區裡面的電腦需要

1.存取開放環境,NAS資料進行儲存、上傳、修改檔案

2.存取開放環境,讀取內部系統網站

3.特定軟體必需上網,網路授權的關係,沒有網路軟體就無法開啟(比較麻煩是,大部份軟體都找不到原廠LicenseServer的IP,無法從防火牆那設定規則,所以才從本機電腦著手設定)

管制區裡面的Firewall是用來防止vlan10或網路駭客進入

管制區裡面的Switch是用來切vlan20

初步規劃下方的配置圖,但我沒有實務的規劃經驗

不知道哪邊有錯誤或可以再更好的地方

再請各位前輩指導,謝謝

基本上這個架構是有缺陷而失去預期效用的

請考慮,當開放環境的內部系統可以聯網而被入侵時

只要管制區電腦連過來內部系統

一樣會中招

然後駭客透過內部系統連外網C2

將公司機敏資料分散外傳後

就會執行將Router下的兩個區域

全部執行加密勒索

然後就GG了

所以能不能上網不一定是防護要點

Infra阻止橫向感染與微分割很重要

同時憑證解密再檢核描網路傳輸內容也需要

還有系統內的EDR檢核等等(含無線手持設備)

可以請網上其他先進也提供建言

回覆mytiny 大大

感謝您的弱點分析,沒想到還是有漏洞

(我這樣的作法,就是怕被加密勒索,被mytiny大大說中了)

您的建議,是執行很好的方向

再從這些方向,來思考要用什麼設備、或技術來達成

我司是使用Fortinet設備,或許可以從這裡出發

樓主既然已採用Fortigate(需含UTP授權)

如果以漸進式增加資安強度

而且管制區設備數量不多的話

初步樓主只需要一台FortiSwitch(建議型號FS-2xx以上)

保證經費連10萬都不到

就可以階段性做到管制區內:

以上不需要買路由器

也不需要增購防火牆

建議找適合的SI討論相關技術

日後再逐步擴展到全公司

永遠要假設資料毀損,做好備份工作

備份只是一種"挽救"手段

與"防護"一點關係也牽不到邊

過於強調備份是一種失敗主義

沒有人會因為家裡有買竊盜保險

然後連大門跟窗戶都不先關好也不看管

最基本的網路環境安全防護是一定要做好的

如果曾花點時間了解近期的資安綁架病毒事件

就知道入侵者早已摸透內網情況

先將資料早早打包送走

然後將重要主機含備份資料(連雲端)一起加密

如果要能快速地復原

除了當初需要花重金打造完整備份(數倍於防護)

還得定期做災難復原演練

所花的預算與時間遠遠超過平日好好做好資安防護

盡本份的每日仔細觀察與探究各項LOG紀錄

據以精進各項如防火牆及AD等之防護工作

建議備份與防護,請不要本末倒置

非常合理,通常中毒都是自家人去敞開大門讓小偷進來

我司目前是UTM+MDR+定期Backup![]()

L2 L3交換器+防火牆的設定就能達成這個功能

只要VLAN 10,20 搭配防火牆上的規則設定(當然也能寫在交換器上做管制)

管制區特定的MAC或IP群才能上網(也可鎖PORT)

先寫通過的規則,再寫全部禁止規則

請教by2048大大

防火牆也可以指定電腦某一個程式,當使用者開啟這個程式時,此程式就允許連上網路嗎? 因為程式必需連上網路,經過原廠授權,才可以正常操作。

應該是需要連到程式的License server之類的去啟用?

那可以去指定只有特定裝置能夠去存取原廠授權的資源

僅開啟所需要的port及目的IP or FQDN

防火牆要看你是用哪家的

連到程式的License server之類的去啟用?

那可以去指定只有IP能夠去存取原廠授權的資源 !!

這樣路由器就可以 不用到防火牆

單機版授權通常綁定網卡mac address,只能這台使用

網路版授權也是綁定授權主機的網卡,硬碟.....(使用時需連上)

要連到外網啟動通常指的是雲端授權(office 365)或綁email輸入帳密後使用

也不用分vlan了, 受管制的電腦防火牆規則設好一點, 禁止開放環境的電腦連到管制電腦; 管制電腦可以存取內部系統和NAS, 和特定外網要連線的ip , 當然能連的port也要指定好.

回覆rb1102大大

是的,需要連到程式的License server

但~比較麻煩是:

1.軟體廠商不提供IP(FQDN)跟Port

2.還有的軟體授權看不出到底用什麼方式連線授權

無法從防火牆那設定軟體廠商的規則,所以才想能否在防火牆那設定,開啟軟體即啟用上網

回覆竹本立里 大大

是的,需要連到程式的License server

但~比較麻煩是:

1.軟體廠商不提供IP(FQDN)跟Port

2.還有的軟體授權看不出到底用什麼方式連線授權

無法從防火牆那設定軟體廠商的規則,所以才想能否在防火牆那設定,開啟軟體即啟用上網

回覆by2048 大大

經檢查,軟體授權都是雲端授權,只要有網路就可以使用,不用特別輸入帳密

(測試網路線拔掉,軟體就會跳出找不到授權的訊息)

回覆vc0528 大大

我有想過這個做法

主要考量,切vlan可以隔離不同區域的流量,來提高安全性

假設有心人士入侵到vlan10這個開放環境,可以避免透過封包檢測軟體看到vlan20的包封傳輸狀況。

雲端授權是否考慮不要放在管制區使用,否則廠商也不提供ip or port number

如果你能看到session,你就在第一次連線時紀錄一下哪些port有通

後續就只開這些

回覆by2048 大大

沒有辦法,所以需要克服這個問題

回覆rb1102 大大

所以您的意思是,從防火牆log查詢,當開啟軟體的時後,看到有哪些ip或port正在連線,然後就開這些;好像行可,試試看。

管制區裡面的電腦用PROXY再配合驗證上網就是一個好方法

FORTIGATE可以當PROXY用, 也能有UTM, 建議考慮用FORTIGATE

請教bluegrass及supermaxfight 大大

聽起來使用PROXY的含金量也很高,但我對PROXY不了解,不知道PROXY的運作概念是什麼? 扮演哪一個作用?

我只想到「透過vlan區隔網路流量」、「再用防火牆有限度的開放網路」

爬文一下,在Fortinet官網看到關鍵字「Proxy防火牆」與「FortiProxy」都有提到網路環境安全,不知道這是二種不同的設備? 還是其中一個功能?

如果想要在管制區裡面使用PROXY,應該買哪一種設備? 上網查詢FortiGate® 80F的產品介紹,都沒有Proxy(代理)關鍵字

FortiProxy是另一個專門的產品

在Fortigate設備上的功能叫Explicit web proxy

實話說FG-80F怕是撐不住,因為該功能是直接吃CPU