話說Ted身負重任,深入零壹巢穴,隱身藏經閣三日,鑽研What'sUpGold(WUG)祕笈,除經原創者Ipswitch遠端密授33 LAB精華之外,更獲得零壹WUG技術長(Ethan)的諄諄教誨,臨下山之際,再與其WUG大陸技術總監(Sam)稍有切磋交流,更覺WUG的雄偉與莫測高深.......。

建基於SNMP協定的WUG講究剛柔並濟,輕重剛柔隨心所欲,心法之妙,天下無雙,是IT網管MIS人員外門武學中的巔峰絕詣。以下33 LAB步驟雖似簡單無奇,但步步現神龍,招招力無窮,精要之處,非經實作,不能心領神會。雖LAB數有限,但使能藏身經閣三日,完成全部LAB,復通過2小時100題(西國文字)測驗,取得證照,則內可掌握網路龍吟虎嘯之勢,外更彰顯習者價值矣。

以上所述,乃WUG浩瀚功能之冰山一角,若有機會,有識之士實應百忙抽空,上山至零壹取經實為要途。

今神功既成,故節錄如下,以饗IT邦友。

![]()

![]()

![]()

【楔子】

網路設備如router/firewall/switch/server等乃為現代企業基本生存命脈,若設備有事沒事就來個異常,不僅公司損失,連帶IT人員日子也極其難過。

WUG橫空問世,即是幫助IT人員馭繁為簡,優游於網路世界之中。

WUG職司如下:

=======================

(1)Scan+Map:掃描探知設備位置,畫出設備間關係圖

(2)Monitor:監督設備運行狀況

(3)Alert:有問題,當然要發警訊

(4)Report:內容多樣,主要為設備的Performance

=======================

WUG力大無窮,唯功能多如牛毛,習者非得跑完33 LAB不能竟其功,故竊依原創之意,分其為.....

<span style="font-size: 20px;"><span style="color: blue;">"WUG 降龍18式"</span></span>

且聽我詳細道來:

=======================

<span style="font-size: 20px;"><span style="color: blue;">【第一式:見龍在田】</span></span>

看見龍在田中..........會有好事發生。

進入WUG世界,若沒有好處,為何而來?

本式包含2招:

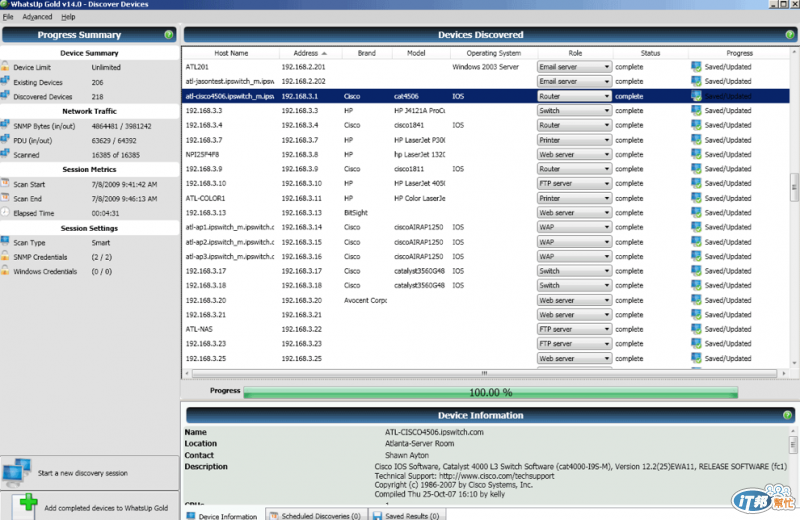

(1)登入原廠遠端LAB,用IP Range進行Scan:結果為一大堆router/switch/firewall…

(2)以SNMP V2 Credentials為通關口令,復掃全局:結果同上,但多了因SNMP口令而搜得的額外資料。(SNMP協定分V1,V2,V3。WUG支援全部版本。其中通用者為V2,至於V3立意良善,加強很多資安措施,例如:連線加密機制,唯尚不普及,許多設備尚未內建SNMP V3服務,因而顯示不出威力,本實作仍以V2為主。)

<<圖 1:Device Scan>>

<span style="font-size: 20px;"><span style="color: blue;">【第二式:飛龍在天】</span></span>

飛龍借有德者而揚名,威力奇大。

WUG探針技術高強,縱然設備躲得再隱晦,也可一一找出。

本式包含1招:

(3)以Smart Scan再次掃描:此招有異於Scan by IP Range,若用此招則時間可大幅縮短,因為Smart Scan是去抓上層父router,再跟據其routing table,找到下層子router,孫router等,有了這些routing table,就可掌握所有連接的設備,而不用辛苦地一個一個用IP Range來掃。

<span style="font-size: 20px;"><span style="color: blue;">【第三式:鴻漸於陸】</span></span>

鴻漸於陸,其羽可為儀。此招之用,在一個巧字,藏巧於拙,用羽為儀。

WUG掃到了這麼多設備,就如同空中樓閣,需用巧妙,加以分門別類,以利後續之功。

本式包含2招:

(4)分門別類:這麼多網路設備與伺服器,當然不太可能就只由一個部門一個人來管(不然這個人擺爛怎麼辦?)故需分門別類,誰管什麼,alert該給誰涇渭分明,便無搪塞取巧之處。

(5)大面積修改:設備這麼多,若要修改屬性,例如:Contact,則可在選擇眾多設備後按右鍵修改之。

<span style="font-size: 20px;"><span style="color: blue;">【第四式:龍躍在淵】</span></span>

神龍見首不見尾,為神隱故。

儘管龍要神隱,但WUG還是得摸出整個設備佈局輪廓。

本式包含1招:

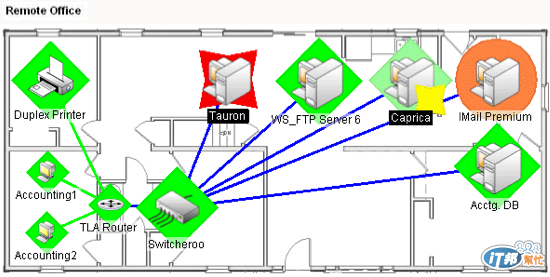

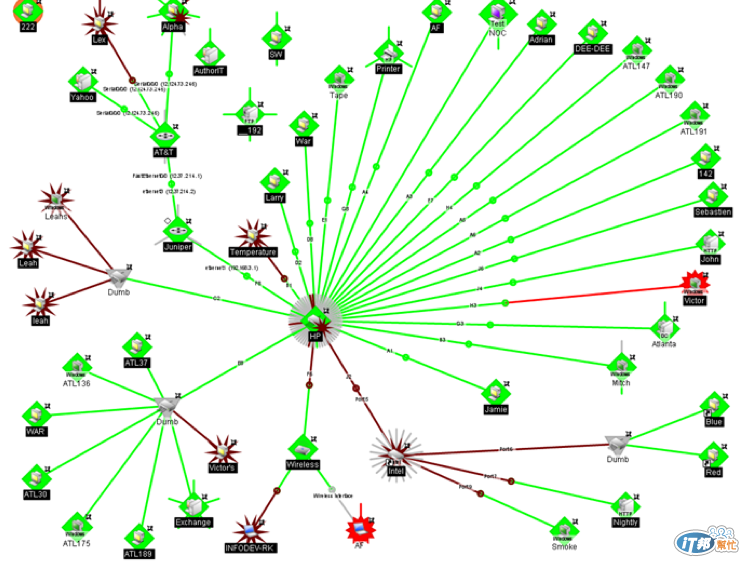

(6)畫設備關係圖:這麼多網路設備與伺服器,分門別類後,依然有可能一人需管十幾二十台設備,若能將各設備間關聯以圖形畫出,豈不甚佳?

WUG能將掃到的設備,依據他們之間的連接關係,畫出L2或L3關係圖,大致是個網狀圖:

firewall - core router - switch - router - switch - server/pc/AP/hub...

<<圖 2:L2關係圖>>

<span style="font-size: 20px;"><span style="color: blue;">【第五式:羝羊觸蕃】</span></span>

“羝羊觸藩,贏其角”。兩隻羊角力,贏的用的是牠的角。

本式包含2招,為的是要善用羊的2角:

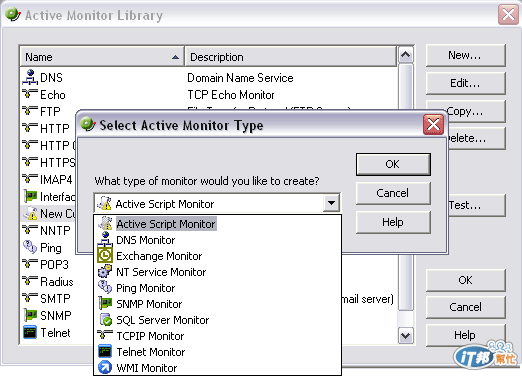

(7)設定要監督的項目:各設備可監督種類多如牛毛,此LAB將以FTP服務為範例監督之,實作過程會發現:若FTP服務down掉了,真會有alert,後續可設定所要採取的Action。

(8)critical設定:另一隻羊角是項目的重要性設定。想像一下,若設備連ping都ping不到,那還奢談什麼其它的http/dns/smtp/radius等監督,徒浪費時間與網路資源罷了。因此咱可設定“ping”為critical,若critical項目失敗,則後面那些依存項目,當然就不用再浪費時間做了,而IT人員也不會“因前方某個core router有問題,導致收到數十數百錯誤訊息。”。

<<圖 3:鉅細糜遺的 Monitor 種類>>

<span style="font-size: 20px;"><span style="color: blue;">【第六式:潛龍勿用】</span></span>

龍潛於淵,其志難測,所以不可用。

儘管網路設備角色吃重,但難免有需維護的時候,此時便可調成“維護模式。”

本式包含1招:

(9)維修模招:設備要維修,當然要等龍困淺灘之時。此時在設備上標記一個“maintenance mode”,則WUG就不會自找麻煩還去監督發alert。

<span style="font-size: 20px;"><span style="color: blue;">【第七式:利涉大川】</span></span>

將朋友聚集起來,便能暢行無阻,所以去危險的地方也變得安全了。

本式包含1招:

(10)MIB Walker:話說IT人員要掌握各設備的狀況,一般例如:CPU用量,硬碟空間足不足,某個process是否正常........等等。

但,如果您要看的是冷門的“整機溫度”,“某個網卡的某個port”,“第4顆CPU的用量”等等,總之不是default就可勾選的項目,那麼就必需請出MIB Walker,找出該冷門項目的OID(Object ID),之後再要求設備上的SNMP服務提供該數據即可。接下來您可能會問:“MIB內有什麼項目可用?”

答案是..........

8700項。

怎麼樣?朋友夠多了吧,隨便找幾項來監督,保證隨隨便便資料量就淹死老大。

很爽吧!所以下次在說看不到某些項目之前,先思量一下自己是否有先用MIB Walker找過該OID。

<span style="font-size: 20px;"><span style="color: blue;">【第八式:神龍擺尾】</span></span>

瞎了一隻眼睛還能看見東西,瘸了一條腿還能走路,就算威脅來自背後,也能透過Web網頁嗶個不停。

本式包含一招:

(11)Web Alarm:可稱為IT人員的第三隻眼,除了接收email或透過console得知設備狀態之外,尚可透過網頁介面隨時掌握,不管是PC還是手持式裝置。

<span style="font-size: 20px;"><span style="color: blue;">【第九式:密雲不雨】</span></span>

雨雲很多了但不下雨,那是由於在等待著颳大風。為免被颱風尾掃到,咱必需有所準備。

本式包含2招:

(12)Passive Monitor:在設備上設定個陷阱(SNMP trap),若設備有異樣(例如Event Log內有Event ID 528,意即登入失敗),會主動告知WUG即時發警訊,而不用讓WUG來輪詢(詢輪的警訊機制在時間上有不確定性,例如:若5分鐘才輪詢一次,則最壞狀況是5分鐘後才能會收到警訊)。

(13)Performance Monitor:對於效能類的監督(例如:某網卡流量是否超過50﹪),則需透過資料庫擷取與綜合運算才能得出,這部份也可有效的監督,避免真的密雲下雨時,大水沖倒龍王廟。

<span style="font-size: 20px;"><span style="color: blue;">【第十式:突如其來】</span></span>

功如其名,去勢奇快,攻其不備,出奇制勝。

在對手未反應之前,便給予敵人致命一擊。只要設備出現任何異狀,馬上就能使出殺著,化干戈於玉帛。

本式包含2招:

(14)Restart Action:針對所monitor到的事件,進行相應action,例如:FTP服務當掉了,則重啟之。

(15)1st/2nd Email:針對不同事件等級,發出首次email,若幾分鐘之內尚未處理,則發出第二封email給更上一層老大。就是能夠層層節制,不予敵人可乘之機。

<span style="font-size: 20px;"><span style="color: blue;">【第十一式:雙龍取水】</span></span>

攻勢一分為二,有點類似於周伯通自創的雙手互搏,看似平常,但功力與身法倍增二倍有餘。

本式包含1招:

(16)Blackout:監督設備但不發Alert。(與maintenance mode不同的是,維護模式既不監督也不發Alert)

使用場合:某一國內全球品牌手機製造商,MIS人員分兩班監督全球網路設備,白天設備有問題,通知台灣MIS,若晚上發上問題,則通知美國MIS。欲達此功能,則可用2個Blackout,其中一個白天正常,晚上Blackout,另一個則相反,此為雙龍取水,左右逢源之意。

<span style="font-size: 20px;"><span style="color: blue;">【第十二式:魚躍於淵】</span></span>

平凡的一躍,尤如龍騰九霄,有著強大的威嚇力。

這是WUG威力最強的功能之一,不管遇到任何妖魔鬼怪狀況,都逃不出Alert,Alert,Alert天羅地網!

本式包含2招:

(17)Alert Center:設定層層email或primary/secondary email警訊,神奇的是最後還有一覽圖秀出email的發出時間與去向。若事件發生,事後IT人員藉口說沒收到警訊,只要秀出此圖則百口莫辨矣。

(18)Alert Threshold:雖然Alert Center功能強大,但也不能亂用,必需小心設定門檻值,不然就等著整天收到警訊。(例如:可設定同一用戶登入失敗超過“5”次,才發出警訊。)

<span style="font-size: 20px;"><span style="color: blue;">【第十三式:震驚百里】</span></span>

震驚百里,不喪匕鬯。意即:就算遇到百年一見,震驚百里事件,IT人員也要談笑用兵,決勝千里。

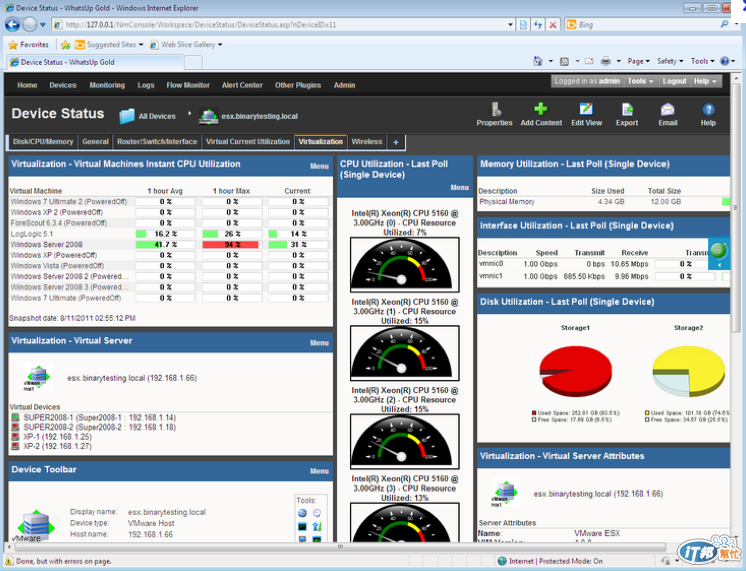

所用工具為WUG的Report與Dashboard功能。

本式包含2招:

(19)Scheduled Report:可匯整某一期間設備的各種數據,以email傳送給IT人員。

(20)Home Dashboard:以儀表板的方招,綜覽實時所有設備狀態。

妥善運用Report與Dashboard,縱然網路發生天災人禍,IT人員依然能不慌不亂,不喪匕鬯。

<<圖 4:Dashboard>>

<span style="font-size: 20px;"><span style="color: blue;">【第十四式:損則有孚】</span></span>

雖然守了信用但卻沒辦成好事。意即:雖然WUG功能超強,但若自己先掛點,那就甭談其它重責大任。因此IT人員對於WUG的運作方招必需了然於胸,才不致損。

本式包含3招:

(21)備份WUG DB

(22)監督WUG本身所開的services

(23)壓縮並認確本身DB完整性

<span style="font-size: 20px;"><span style="color: blue;">【第十五式:時乘六龍】</span></span>

六龍齊出,王道浩然,其勢之大,蓋地鋪天。

IT人員諸事繁多,往往不可能一人就包起全公司的重要網路設備,因此常需要多個IT人員操作WUG。

WUG允許建立多種user與Admin帳戶,因此能多管其下,六龍齊出,克竟其功。

本式包含3招:

(24)增加admin帳戶,權限全開

(25)增加user group,分門別類設定權限

(26)整合AD/LDAP用戶帳密,不用額外手動自建。

<span style="font-size: 20px;"><span style="color: blue;">【第十六式:龍戰於野】</span></span>

龍戰於野,其血玄黃,其道窮也。

意即:IT人員不僅要管廟堂內的設備,能力所及也要將勢力伸向全球各地分公司的設備,並從中央管控之。

本式包含3招:

(27)monitor remote site:在遠地也安裝一套WUG,打開Browser後登入,直接接管遠地WUG,此狀況適用於朝野之間的site網路品質不佳,故各建一套WUG,就近控管之。

(28)WhatsVirtual:不管VM藏身何處,WUG也要能撈得出來,並對其進行諸如restart,suspend,power off.....等管理。

(29)WhatsConfigured:不管設備擺放得再隱密,或駭客從何處何地攻擊,只要設備本身的設定被“動過手腳”,便會發出警訊,屆時IT人員拈花微笑,直接“還原”舊設定即可。有了這招,不管IT人員在堂在野,只要少爺有難,隨時一手搞定。

<span style="font-size: 20px;"><span style="color: blue;">【第十七式:履霜冰至】</span></span>

初履霜,則堅冰至。意即:踩到了霜,就應該想到大冰雪要來了。

IT人員的所管理的眾多設備中,若發現任何一台出現警訊,則應該馬上聯想是否其它的機器也有潛在威脅,而加以探視一番。因此,正確精準的網路拓撲圖實為重要。

本式包含2招:

(30)WhatsConnected Console(WCC):此為WUG的外掛模組(plugin),需要額外的銀兩,功能是能將掃到的眾多設備,以拓撲圖形畫出來,以利IT人員隨時掌握“出事的熱點。”

(31)WhatsConnected Reporting:可將WCC的Topology資料匯入到WUG,然後在WUG內產出一樣的拓撲圖形。

<<圖 5:Topology>>

<span style="font-size: 20px;"><span style="color: blue;">【第十八式:亢龍有悔】</span></span>

亢龍有悔,盈不可久,重悔不重亢,後勁無窮。

IT人員除了要確保每一台貴貴的網路設備運作正常之外,更希望知道整體網路的流量如何,為何某一內部IP的流量總是飆新高....等等流量問題。

唯有設備正常,並確保流量維持健康水準,如此才能確保長治久安,永保後勁。

本式包含2招:

(32)Flow Monitor:可選擇要監控的設備,例如:Cisco Router上某張網卡某個port的in/out雙向流量,之後就會看到流量走勢圖。

(33)Fail Connection:除了在流量圖上可看到實時流量之外,還可出report看看這些流量的巧妙。例如:透過“Most Failed Connections”報表,您可追溯某設備的連線錯誤原因,包括“那個設備連入錯誤最多”,“這些錯誤connection從何而來”,到最後竟發現原來“原始設備服務已掛點。”

<<圖 6:Flow Monitor>>

=======================

【註】

1.吾等初習神功,所得體悟僅萬中取其一,以上若有貽誤,懇請告知,以免貽笑大方,吾人自誤尤可,若誤及他人,則非吾初衷。

指正請留言或直接e至:ted.lien@china-soft.com.tw

2.主要人物:

藏經閣方丈:Eric ,零壹WUG產品經理

達摩堂首座:Ethan,零壹WUG技術長

羅漢堂首座:Sam ,零壹大陸WUG技術總監

![]()

感謝總裁肯定!!

此稿寫來,寫者頭大..........................相信讀者看完......................一定是.............

一個頭兩個大~

![]()

![]()

![]()

ted99tw提到:

一個頭兩個大~

還好我沒看完...![]()

cdfu提到:

還好我沒看完..

還是總裁英明..........

![]()

![]()

ted99tw提到:

一個頭兩個大~

鐵大頗一語中的~

![]()

![]()

看得眼花撩亂

此監看機制是使用硬體設備嗎?

感覺比Linux base的MRTG還要強大

肥仔您好,

WUG為軟體,非硬體設備。

另,Linux MRTG功能為“流量監看”,相當於第十八招“亢龍有悔”之Flow Monitor。

看的人眼花撩亂 .............. 寫的人其實也 ................. 兩眼昏花+走火入魔 ................

![]()

![]()

WUG為軟體,非硬體設備。

看到軟體,就想問有沒有破...,不,是免費版.可以玩玩.

您可以直接研究SNMP,然後自己寫一套,沒那麼難的,您可以先挑一個重要的功能來寫寫看,加油!!!

magician提到:

看到軟體,就想問有沒有破...

有空不妨下載來練功一下................聽說下載試用就有機會獲得iPad2.............

詳情請逕洽藏經閣方丈Eric ~

![]()

![]()

謝謝泰大哥的分享...維護世界和平的重要任務就靠您了~

![]()

vino1提到:

維護世界和平的重要任務

當然還要再加上“金鋼飛拳”才行~

![]()

![]()

ted99tw提到:

SNMP協定分V1,V2,V3。WUG支援全部版本。其中通用者為V2,至於V3立意良善,加強很多資安措施,例如:連線加密機制,唯尚不普及,許多設備尚未內建SNMP V3服務,因而顯示不出威力

V3 應該是熟的人不多,所以沒什麼人在用吧(包括我),其實許多設備都有SUPPORT,用了怕影響效能..

iT邦幫忙MVPfran633提到:

其實許多設備都有SUPPORT,用了怕影響效能..

了解,也頗認同!網路設備原本負載就大,如果還要將連線也加解密的話,那影嚮是可想而知滴。

順帶一提,首座Ethan有提到,其實就算連線未加密也無妨,最壞情況僅止為訊息外洩,而不是IT人員最擔心的資安問題,例如:木馬或病毒等會導設備掛點的感染。

![]()

![]()

請教跟PRTG比較誰比較厲害?

nickliao1提到:

請教跟PRTG比較誰比較厲害?

PRTG與MRTG目標主要都是流量監控,相當於WUG第十八招的“Flow Monitor”

所以,WUG有幾招是其它門派難望項背的:

(1)Smart Scan:直接分析routing table找出眾設備,不用幾分鐘即可將全球各地設備一一挖出,若使用一般的Ip Range Scan,如果公司規模大一點,那可能要在下班時掃描,隔天再來看結果了。

(2)畫出網路Topology:一目了然的東西誰不愛呢?

(3)自動備份還原舊設定:這個重要性應不用再多說了吧 .............

![]()

![]()

![]()

果真是高深,令人佩服 ![]()

終於看完了..

啊,我的眼睛... ![]()

應該向總裁借幾片航空版的來洗洗眼睛 ![]()

我怕您眼睛洗好了,可是身子洗壞了...![]()

looney提到:

我的眼睛...

唉,IT人的宿命................,再怎麼頭昏眼花,也要流淚擁抱以對 ..............

![]()

![]()

![]()

cdfu提到:

這時是要點這首歌嗎??...

3/4處趕緊打住,以免眼淚真的給他噴出來 。。。。。。。。。

![]()

![]()

![]()

![]()

![]()

ted99tw提到:

3/4處趕緊打住,以免眼淚真的給他噴出來 。。。。。。。。。

噴淚點,似乎有點低... ![]()

堅強點,不被天生的缺陷打敗才是強者.. ![]()

感謝泰大無私分享啊,好文一篇!要是大家聽完研討會之後,都願意發表感想,那就太美妙了

![]()

![]()

wordsmith提到:

要是大家聽完研討會之後,都願意發表感想

多虧有總裁的“照顧”,才能順利催生 ....................

![]()

![]()

![]()

原來都是我的功勞嗎??...![]()

(當長官的果然只需要出一張嘴呀!!!![]() )

)

Recently, my company drops all WUG proposal/license renewal/implementation due to poor post-sales support (incident escalation and prompt patches to solve the issues).

But company puts solarwinds as commercial/government projects as De'factor EMS (Enterprise Monitoring Service) solution.

**WUG does not have the principal office in my current region only has Disti support only. Disti is keen to sell license only instead of the detailed post-sales support.

Mathias Kettner comes out some good tools with FOC (check_mk) and extensions.

Zabbix is a good Opensource EMS tool, too.