2014年初接到 Ransomware 的資安通報,就縮短看 Log 記錄的週期。去年底開始在臺灣流行後,更是特別在意防火牆 Log 記錄及人員的使用習慣。深怕在沒有預算經費,又資源有限的條件下出狀況,通常只會釘死 MIS,

而且一旦有災情只會找 MIS,反正一切後果皆由 MIS 承擔。

今年初,防火牆的 Log 記錄莫名變多了,檢視 IP ,多數來自對岸。起初不在意,僅僅以為是某事件的效應,應該算是正常。但過了七月,狀況似乎更嚴峻。九月中旬竟有數次防火牆在半夜被打"癱"的記錄,雖說系統在10秒內自動重啟成功,但畢竟這不該是常態。而且防火牆 Log 出現的 IP 反而多是臺灣本地的記錄,這就不得不讓人特別注意。

週五下班前把幾個處理比較特別地作個筆記以資留念...呵。

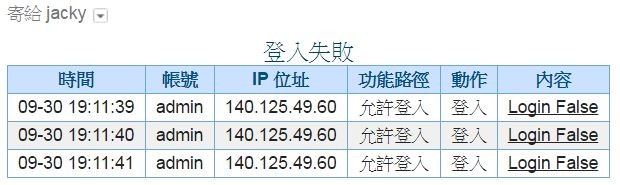

時間:2016.0930

IP:140.125.49.60

事件:試圖以管理員權限登入

處置:此 IP 經反查為雲林科技大學工學院;估計是頑皮的學生來"耀武揚威"。發個信件提醒對方網管注意即可。

(附系統通知截圖)

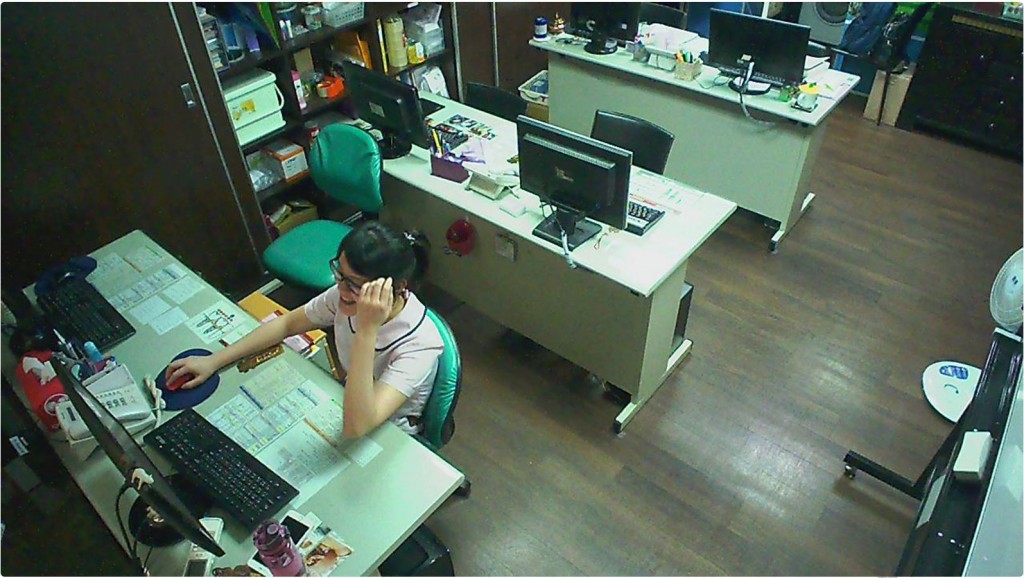

時間:2016.0930

IP:詳如附表一

事件:試圖以特定 Port 連線進入

處置:反查 IP 多數為民用監視系統所用;估計狀況為

1.使用中國製白牌產品(臺灣貼牌),系統被遙控。

2.系統或安裝人員未對權限作好控管。

3.其內部有電腦中毒被當成政擊跳板。

這部份因大多與對方連絡不易,直接封鎖 IP。

報表內監視系統範例

(使用中國製白牌產品/臺灣貼牌,系統被遙控?)

http://60.251.71.221/view/index.shtml

(其內部有電腦中毒被當成政擊跳板?)

http://114.33.60.80/index.html?lang=zh-hans

(系統人員未對權限作好控管被駭?)

http://182.155.60.196:8082/view/viewer_index.shtml?id=61

(安裝人員未對權限作好控管?)

結論

1.個人電腦請小心防毒、防駭,以免被當跳板而不自知。

2.監視系統安裝,不是便宜就好。請找專業一點的人員,免得個資外洩。

回應網友的詢問

第一類案例,的確有以下可能:

第二類案例,的確第三點比第一點可能性高。但因中國製白牌產品

已有實際案例被測出且被通報,故列出。

除非有些特殊考量,不然問題可在此公開討論。