Day9 – TCP/IP 與OSI 架構的比較(下)

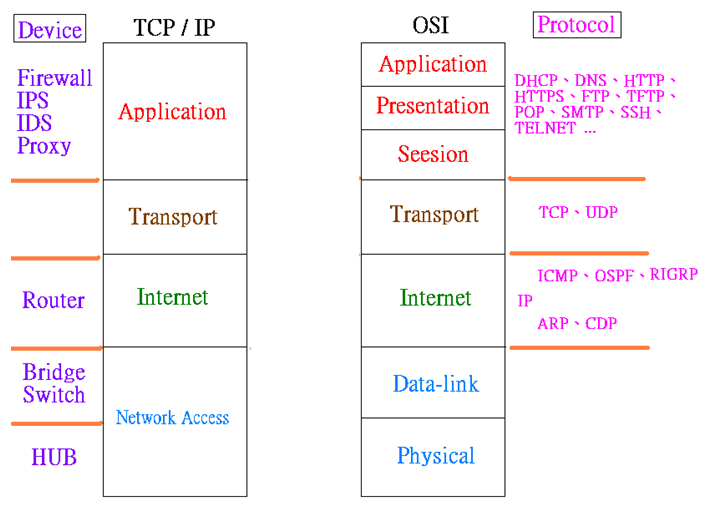

我們接續昨天的主題,今天我們要先來聊的是Layer 4 階層(transport)以上的階層

Layer 4 (Transport) 可以看到圖上面有寫到TCP / UDP

顧名思義,這邊就是能夠了解這兩個protocol的地方,

那這兩個協定的詳細介紹我就不在多說明了。

我們要來聊聊的是最上面的application階層,

顧名思義這個階層就是談論到我們一般在使用的service部分,

我們可以看到階層架構圖的最上面,

一些平常會使用的service都會在這邊,硬體裝置包括Firewall / IPS / IDS / Proxy在這。

這邊要先開始講解一下這些層及架構服務的運作方法,

我們可以看到他是透過一個 U型的型態就行遶送,

假設我們要存取WEB服務,

在架構裡面,他就會被拆解成這樣去看:

Application :WEB (HTTP / HTTPS)

Transport: TCP – 80

Internet : IP位置多少

Network Access: 封包要如何傳送

當我們要連結一個網站,後面的架構就是如此。

那我們知道其大概的運作架構後來簡單看一下他的裝置有哪些,

Firewall 是最明顯的,

現在市面上防火牆有許多不同的廠牌,但以階層來看就會發現大多分為兩種。

一、Layer 4 防火牆 (Transport)

二、Layer 7 防火牆 (Applicatio)

後面我們會介紹一些防火牆操作時,會看到他的內部結構,

這邊先了解一下,這兩個東西到底有甚麼差別?

第一個差異,

就我們上面提到的Transport ,一般我們設定防火牆部分,

我們都是設定針對來源或目的端的IP位置進行限制,

限制可以存取哪個port number (EX: TCP-80),

IP限制的判斷是在Layer3階層的進行,

Port number 的判斷限制就是在我們上面說的Layer 4(Transport)進行。

因為只有在Layer 4的地方才能夠判斷TCP / UDP 。

這時候就會有人發現,Layer 4就可以針對服務去進行是否封鎖判斷了,

那我們要Layer 7防火牆幹嘛?

Layer 7防火牆當然有它存在的必要!!所以才會出現啊~

像是現在最有名的遠端軟體Teamviewer ,他就非常的麻煩,

也是諸多網管人員的噩夢,因為你再怎麼鎖,都很難鎖到他,

(雖然他在很多時候也是網管的好幫手)

因為他是透過類似瀏覽網頁的方式進行連線,映像中好像是443 port。

像這一類的服務就沒有辦法透過Layer 4防火牆去對他進行封鎖,

因為你一但封鎖了443 port 相對的就是封鎖掉了連結網際網路的服務。

這一類的特殊軟體都只能靠Layer 7的防火牆去進行封鎖。

在那一類防火牆當中,都已經有註冊了這些軟體的一些資訊,

所以更能夠針對特定的應用軟體進行阻擋。

或者就要用其發方式進行阻擋,方法在網路上倒是有蠻多的。

IPS / IDS 一類入侵偵測硬體設備,因為他們也要判別一些服務類型,所以同屬這一階層。

之後會介紹Opensource的套件 snort 的簡易介紹。

Proxy 設備以也是一樣,他大多運用在WEB的網頁上,用途在快取。

今天以整個公司架構運用proxy上網的情形下,若公司內部有人連到過yahoo伺服器

去查看新聞內容,那後面的人若是要連到相同新聞內容就不會在連到yahoo伺服器去,

而是直接看proxy上快取回來的資料。

這部分後面會介紹proxy的Opensource 套件 squid 讓大家認識一下。

那關於TCP/IP 與OSI 的架構大至上介紹到這邊,

明天開始我們要來討論公司網路架構的部分,

接著會公司網路架構去探討各種設備的網路設定方式。