DAY10

前面的時間都用來介紹一下比較需要知道的相關知識,用以做為前導。

現在開始我捫要來談談一般企業的網路架構,

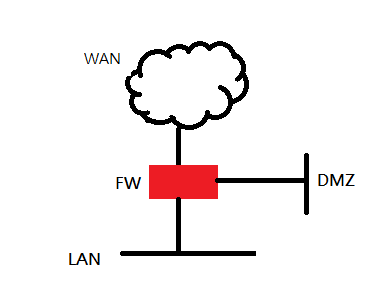

如下圖所示:

一般中小企業架構畫起來是不會很複雜的,複雜的都是裡面運作的一些服務,HA,叢集技術等等,

關於服務的部分我捫後面會在來說明,

就這張圖來看,我捫可以將網路架構拆成,WAN、DMZ、LAN端三個部分,

WAN端能夠很明確的看得出來是直接連接外部網路的地方,

LAN端也可以明確的知道是在企業內部,可能是公司內部使用所在的區段。

那比較多人會好奇的是DMZ在做甚麼,翻譯成中文教做非戰區,

會有DMZ區存在是因為企業一定都會製作公司的企業形象網站(也就是官網)或者提供其他的網路服務,

那這些服務會是要放在哪裡呢?

LAN端 ? 這邊是企業內部的地方,你放在這邊好像不太對

將對外開放的伺服器放在LAN端也部是不行(只要你在機器上有設定好),但畢竟服務是對外開放的,

若是沒有良好的防護措施,網站可能會遭遇到些資安危機,屆時不只伺服器端受害,連LAN端的內部都跑不掉,所以通常不建議將伺服器放在LAN端。

WAN端 ? 放WAN端也是可以啊,只要你能保障你的服務可以在沒有任何硬體設備保護的情況下,

安穩的活著也不會受到資安威脅就行,我也看過真的有人直接靠伺服器上的軟體防火牆就提供服務的狀況,但站在網管的角度會非常不建議這麼做,一是危險,二是你的伺服器除了提供服務外,還要幫你做封包的篩選過濾,這樣也太忙了吧,所以通常會不建議這樣做。

(有人用Windows 進階防火牆,也有人用netfilter 、Firewalld)

所以這時候就會需要一個不屬於LAN與WAN的空間,也就是我們的DMZ區段,

這一類的區域我們會放置我們需要對外提供的服務,例如HTTP、HTTPS、FTP...等

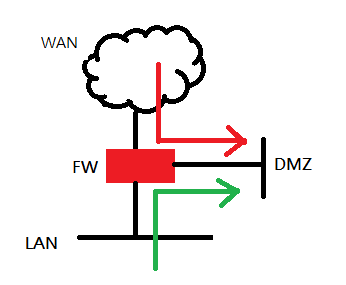

放在這邊的服務一方面可以透過防火牆的防護,得到一點點安全的保障,

另外若是伺服器端不小心遭遇甚麼情形,也不會直接影響到企業LAN端的運作情形。

而且將企業內部架構設計成這樣除了外部連線受限制這個好處之外,

更能夠對企業內部連接伺服器的情形做個控管,大家也知道有時候內部是最難防的,

當你將一切的對外防禦都做好時,有人從內部給你發動攻擊,通常很容易被打的片甲不留,

其實有時候他們也不是故意要從內部發動攻擊,只是一些資安意識不足,

前些日子新聞都有在說台灣是亞太區的攻擊聖地,除了一般人對於資訊安全這一塊的意識不足之外,

大多企業都將一個人當多個人使用,也就是一個人可能要掌管公司內部所有架構包括網站撰寫,

這種狀況是最為危險的,因為當局者迷旁觀者清,做的人通常不會發現自己建置的東西盲點在哪裡,

導致最後落入的一團迷霧之中,這些原因都是讓台灣變成攻擊聖地的原因,

所以,我們才會需要這一種的架構,也就是不管外部要連線到服務,或者企業內部希望連接到伺服器,

都需要透過防火牆火者其他資安設備的限制及認證才行。

今天大致上先談完這一類的架構模式,明天我們將踏入另外一個章節,也就是設備操作。

首先會帶來介紹cisco switch的簡易操作!!

明天見!!