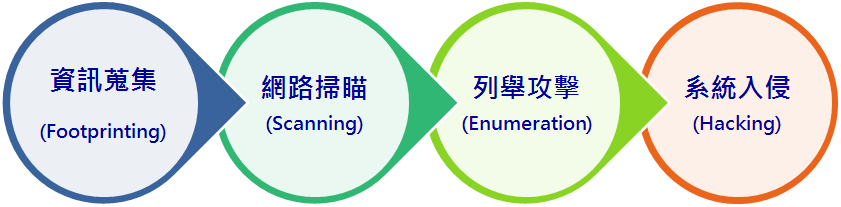

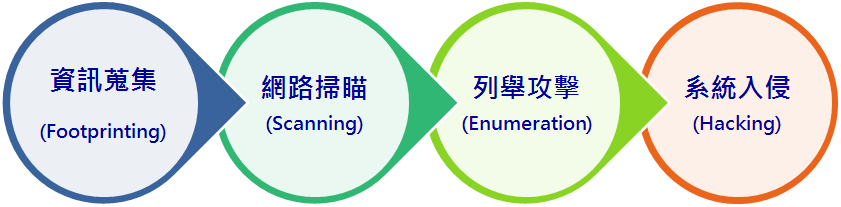

目前進度:

資訊蒐集(Footprinting) > 網路掃瞄(Scanning) > 列舉攻擊(Enumeration) >系統入侵(Hacking)

System Hacking

接下來入侵系統步驟:

- 獲取權限(Gaining Access)

- 破解密碼(Cracking Passwords)

- 提高權限(Escalating Privileges)

- 維持存取(Maintaining Access)

- 執行後門(Executing Applications)

- 隱藏檔案(Hiding Files)

- 清除日誌(Clearing Logs)

- 覆蓋軌跡(Covering Tracks)

Password Cracking

(1) 覆蓋原有密碼(recover passwords)

(2) 取得執行存權(gain unauthorized access)

(3) 猜密碼(guessable passwords)

密碼攻擊類型

(1) 非電子攻擊(Non-Electronic Attacks)

偷看、偷聽、跟蹤…

在背後偷看密碼(shoulder surfing)

鍵盤側錄(keyboard sniffing)

社交工程(social engineering)

(2) 線上主動攻擊(Active Online attacks)

傳統破解方式,直接與目標接觸,以不斷嘗試密碼或弱點去猜測密碼

防禦方式是限制密碼錯誤次數,並且將其阻擋其來源或限制再次登入時間

- 字典攻擊(Dictionary file)

- 暴力破解(Brute Forcing Attack)

- 規則攻擊(Rule-Based Attack)

- 密碼猜測(Password Guessing):使用預設密碼

- 使用工具:

- 側錄軟體(Keyloggers)

- 簡諜軟體(Spyware)

- 後門(Backdoors)

- Crackers //不會翻譯…

- USB Drive

- Hash Injection Attack

(3) 線上被動攻擊(Passive Online Attacks)

- 網路監聽(Wire sniffing)

- 中間人攻擊(Man-in-the-Middle)

- 重送攻擊(Replay Attack)

(4) 離線攻擊(Offline Attack)

將密碼檔離線做靜態分析,故較不容易被偵測到

-

使用字典檔破解(dictionary attack)

-

暴力破解(brute-force attack)

-

混合攻擊(hybrid attack):先用字典檔猜密碼後,再用暴力破解嘗試

-

預先計算Hash(pre-computed hashes)

-

彩虹表攻擊(Rainbow Talbe Attack):rtgen、Winrtgen

-

分佈式網路攻擊(Distributed Network Attack):Elcomsoft

-

防禦方式:Password Salting (加密)

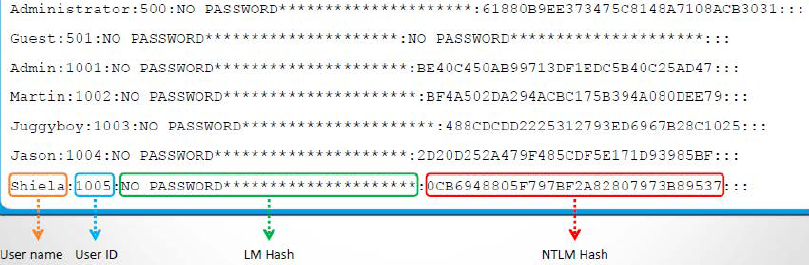

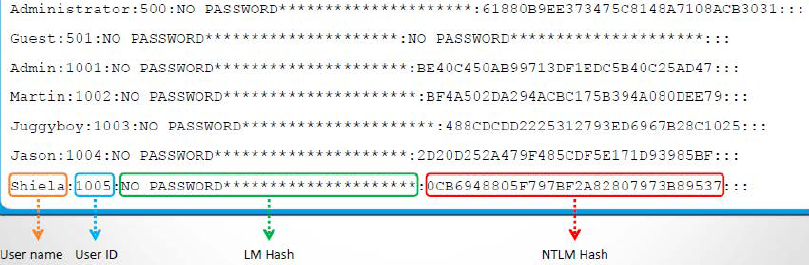

Microsoft Authentication =>

Security Accounts Manager(SAM) Database

NTLM vs LM authentication protocol

路徑:C:\Windows\System32\config\SAM

NTLM:NT LAN Manager (NTLM)驗證通訊協定是微軟的一種安全協定,根據挑戰或回應(Challenge/Response)機制進行使用者身分驗證。

//NTLM 相關弱點:CVE-2017-8563

延伸閱讀:http://blog.darkthread.net/post-2016-04-17-check-auth-method-of-browser.aspx

破解密碼工具

執行應用程式

- RemoteExec

- PDQ Deploy

PDQ Deploy 是一個快速在大量的電腦中同時安裝更新/應用程式的佈署工具。

- Dameware Remote Support

隱藏檔案

- Rootkits

- Hypervisor Level Rootkit

- Hardware/Filmware Rootkit

- Kernel Level Rootkit

- Boot Loader Level Rootkit

- Application Level Rootkit

- Library Level Rootkit

防禦方式

- 交互式登錄權限(interactive logon privileges)

- 加密技術(encryption technique)

- 最低的執行權限(least privileges) //考古情境題

- 減少特權執行權限的程式碼 (amount of code)

- 多因子認證(multi-factor authentication )

- 偵錯、壓力測試、(debugging)

- 不開通特權帳戶(unprivileged accounts)

- 應用程式的錯誤訊息(application coding errors)

- 權限分離(privilege separation methodology) //考古情境題

- 系統更新(patch the systems)