昨天介紹了使用HTTP協定的網頁是沒有加密的,所以在使用HTTP協定的網頁中輸入帳號密碼等重要資料送出的話,很有可能造成資料外洩,而今天接著要介紹的是另外一個同樣是非加密的協定TELNET。

有些人可能對於TELNET這個名稱沒有概念,但如果講到PTT就一定聽過了吧!沒錯,PTT就是利用TELNET協定來提供服務,這種協定讓使用者以字串方式來跟伺服器互動,也就是你用鍵盤輸入的字串會傳到伺服器端,並依照字串對應的指令來執行動作。TELENT這種協定因為沒有加密,現在已經很少人在用了,並改用有加密的SSH連線來與伺服器互動,所以台灣還有這麼多的人在使用PTT這種TELNET服務來存取大量資訊也是很令外國人驚訝的,堪稱世界奇蹟啊。

順帶一提,雖然電腦上的應用比較少用到TELNET協定,不過倒是有滿多IoT設備是透過TELNET來連線並下達指令的,所以最近也有一些誘捕網會針對TELNET協定,來觀察發生在IoT設備上的駭侵狀況。

現在就利用Wireshark來試給大家看看,如果我們使用TELNET協定來登入PTT會收到怎樣的封包呢~

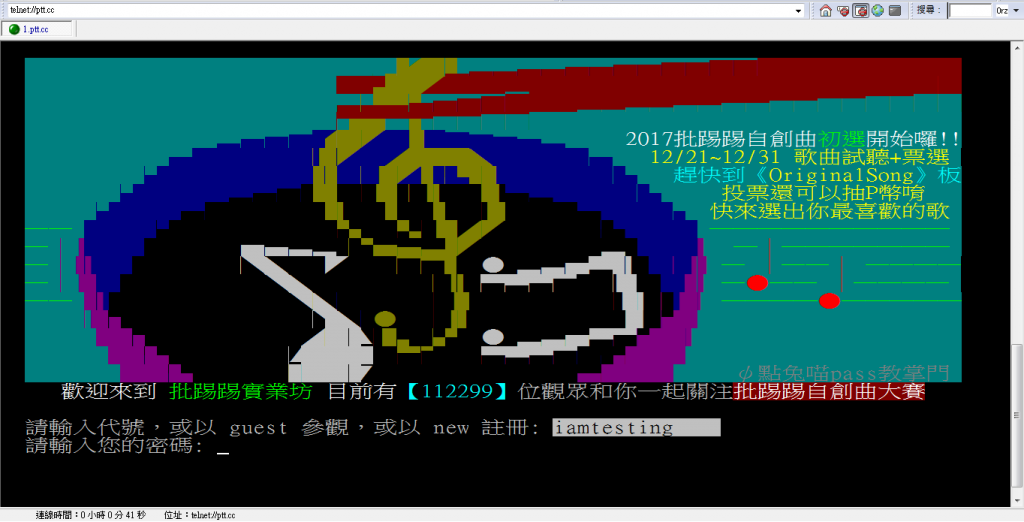

首先先找到一個不存在的帳號,以免亂打帳號被記住測試紀錄,並試著登入看看,在這邊我輸入的帳號是iamtesting,密碼則是password。

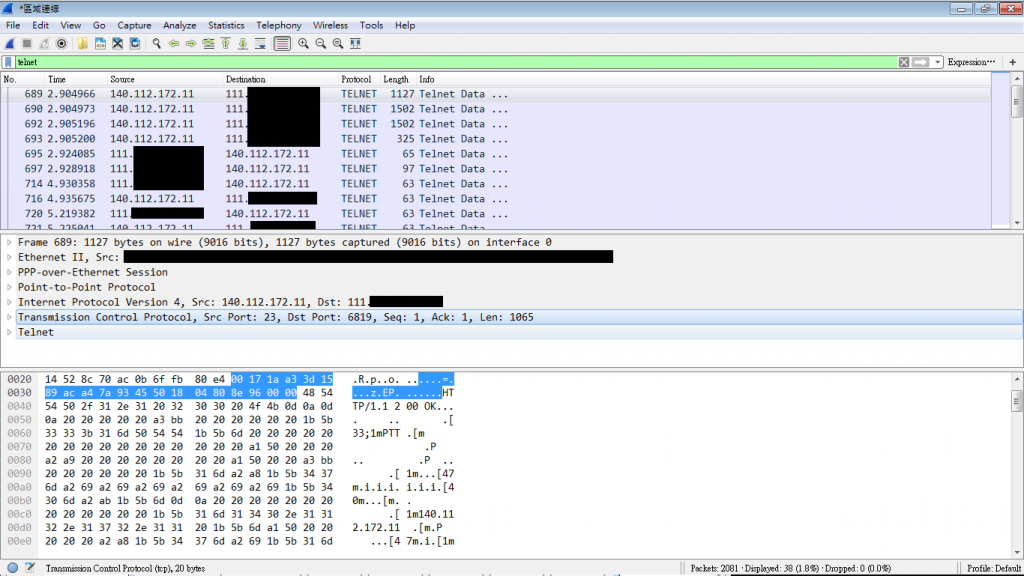

讓我們來看看Wireshark收到了什麼吧。因為我們只要看TELNET的部分,所以在規則的地方打上telnet(記得是小寫)以過濾掉其他協定的封包。按下enter後我們可以得到我們和PTT主機互動的封包列表,其中140.112.172.11是PTT的主機IP,111.XXX的則是我的IP。

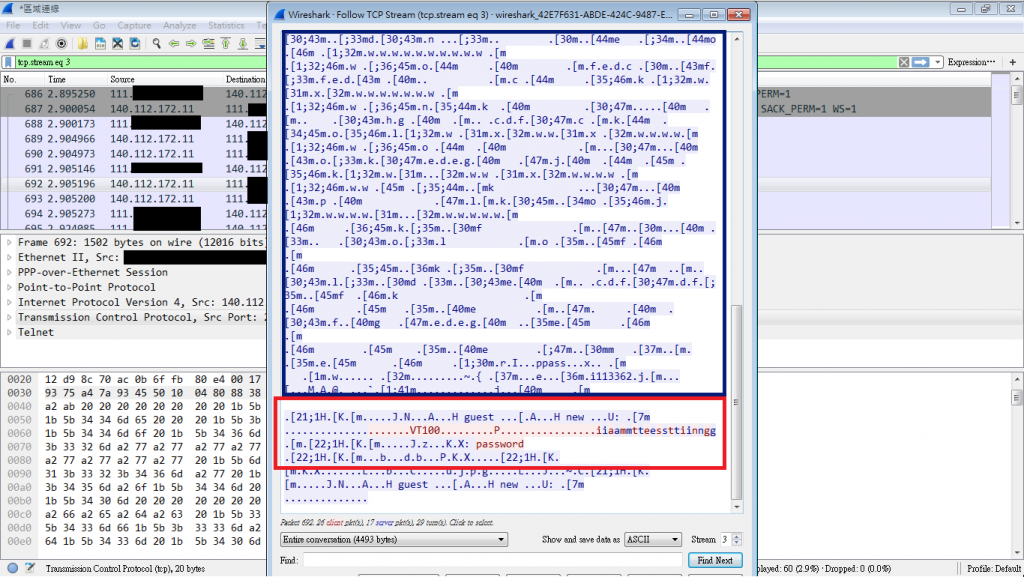

接著仿照昨天觀看HTTP內容的方法,在第一個封包上按右鍵,選擇Follow>TCP Stream,接著就可以看到我和伺服器的互動封包內容。如果平常跟我一樣喜歡在PTT發廢文或做過網宣的就知道,藍框部分的內容就是拼成首頁畫面的色彩編碼,但首頁中的中文字這裡無法顯示的原因,是因為在瀏覽器中是使用Big5編碼來瀏覽的,但在Wireshark這邊是使用ASCII編碼來顯示文字,所以看不到中文是正常的喔,如果你堅持想看到中文字才願意相信這些亂碼跟首頁圖是同樣的內容的話,在接下來的某一天會再教你怎樣把收到的封包轉換成你想要的編碼格式來閱讀。

重點是紅框的地方,有沒有看到剛剛輸入的帳號密碼就華麗麗的出現了呢?紅字是使用者端輸入的字串,藍字則是伺服器端回應的字串,帳號的部分每個字元都重複出現兩次是因為畫面會顯示我們輸入了那些字母,所以我們輸入i,伺服器就回應i,我們輸入a,伺服器就回應a,如此類推下去,而密碼沒有這個狀況,是因為畫面並不會顯示你在密碼部分打了什麼字母給你看。

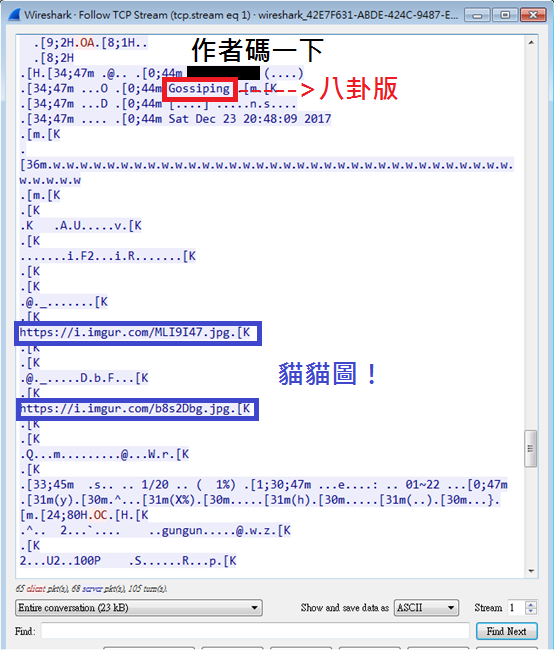

沒錯!只要使用TELNET協定來連線,你打的所有指令都有可能會被別人看到,你按的每個鍵,不論是方向鍵或是任何其他鍵,別人都有辦法看的一清二楚,例如從下面的畫面所收到的封包,就可以合理的推測出我剛剛在八卦版看了一篇有可愛貓貓照片的文章,484很恐怖!!!

天啊那怎麼辦!!我一天不看PTT廢文會生不如死耶,記者也一定要去PTT抄新聞才可以啊!!

不用擔心,就像不用HTTP可以改用加密的HTTPS,不用TELNET也可以改用加密的SSH來連線,明天會再分享給大家,如果使用加密連線的話封包看起來會是什麼樣子,敬請期待囉。

您好,想請問鯊魚會咬電纜

那抓到的貓貓圖裡的貓貓會不會也咬電纜呢?

謝謝

你好,根據我對貓貓的了解,貓貓都愛咬電線,請小心的你iPhone充電線不要被貓貓咬到,原廠iPhone充電線很貴,謝謝。

那鄉民(或是記者?)常常做肉搜、獵女巫的行為,484也是利用這樣的方法阿?

好赤裸,我好慌

你好,別慌,我想除非你都在公共場所連免費Wifi,而且剛好得罪過記者大哥大姐被鎖定,還要加上他們有這種技術能力,不然應該是不用擔心這個問題喔。