卡巴斯基的安全研究人披露了一個APT後門活動,被用來監視全球領事館和大使館。這個APT活動被稱為「WhiteBear」,而這個惡意活動被確認為俄羅斯Turla APT組織從2016年起所發起的。

Turla 是俄羅斯知名的駭客組織之一,他也被稱為 Snake 、 Uroburos 、 Venomous Bear或是 KRYPTON,是至今為止最為兇惡的威脅組織之一。卡巴斯基的研究員曾認為,Turla 由 90 年代著名的網路間諜組織「月光迷宮」(Moonlight Maze)演變而來,而據說,它已經活躍了十多年。這個組織被認為在 2008 年發動了針對美國國防部(DoD)的網路攻擊,各種國際政府機構、大使館、醫學研究和製藥公司都是它的攻擊對象,除此之外,這個駭客組織還被懷疑駭了一堆明星的社群網站帳號,甚至還有中東的衛星網路提供商。

Turla組織過去的攻擊活動分兩個階段,其特點如下:

WhiteBear感染途徑

駭客透過魚叉式釣魚郵件散播惡意的payload(封包、程式),並分兩個階段攻擊目標電腦。

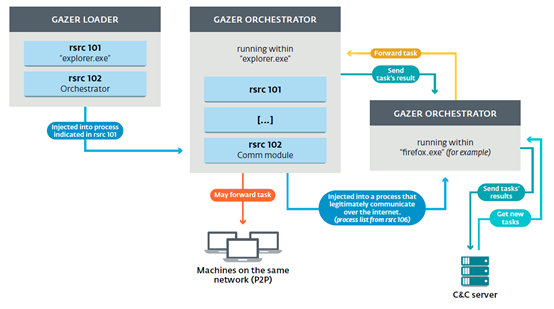

首先第一階段,惡意軟體drops另一個後門Skipper,然後安裝第二階段的後門Gazer,第二階段的後門透過C2伺服器來接收來自駭客的加密指令,另外發現WhiteBear樣本都使用英國組織“Solid Loop Ltd”簽發的證書。

圖1、WhiteBearAPT流程圖

WhiteBear惡意檔案

Sample MD5: b099b82acb860d9a9a571515024b35f0

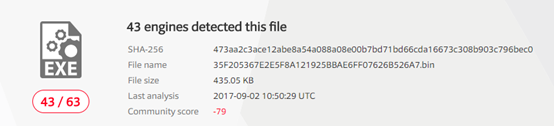

SHA256:473aa2c3ace12abe8a54a088a08e00b7bd71bd66cda16673c308b903c796bec0

Type:PE EXE

Compilation timestamp:2002.02.05 17:36:10 (GMT)

Linker version:10.0 (MSVC 2010)

Signature:“Solid Loop Ldt” UTCTime 15/10/2015 00:00:00 GMT – UTCTime 14/10/2016 23:59:59 GMT

C&C Server

IP:

169.255.137[.]203

217.171.86[.]137

66.178.107[.]140

Domains:

soligro[.]comw

daybreakhealthcare[.]co[.]uk

implecreative[.]design

mydreamhoroscope[.]com

WhiteBear 攻擊目標

2016年2月至9月,WhiteBear的活動主要集中在世界各地的使館和領事館,直到2017年6月,WhiteBear的活動轉移到了國防相關組織。近年來WhiteBear的活動跟政府外交相關,包含國際組織及國防組織,主要則歐洲、西亞、中亞、東亞及南美等地視為主要攻擊目標。

Whitebear偵測方式

透過線上檢測軟體進行測試,我們可以發現賽門鐵克,卡巴斯基,邁克菲,微軟等防毒軟體能夠檢測到後門病毒。

圖1、防毒軟體能夠檢測到這個後門病毒

如果組織中的類似解決方案無法檢測到威脅,建議可以把命令和控制中心的IP和URL都加入防火牆黑名單中,並密切監視網路活動。

參考資料:

(感謝peiya分享相關資料)